Μια νέα παραλλαγή της επίθεσης ClickFix που ονομάζεται “ConsentFix” καταχράται την εφαρμογή Azure CLI OAuth για να παραβιάσει λογαριασμούς της Microsoft χωρίς να χρειάζεται κωδικό πρόσβασης ή για να παρακάμψει τις επαληθεύσεις ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA).

Μια επίθεση ClickFix είναι μια τεχνική κοινωνικής μηχανικής που επιχειρεί να εξαπατήσει τους χρήστες να εκτελούν εντολές στον υπολογιστή τους για να εγκαταστήσουν κακόβουλο λογισμικό ή να κλέψουν δεδομένα. Συνήθως χρησιμοποιούν ψεύτικες οδηγίες που προσποιούνται ότι διορθώνουν ένα σφάλμα ή επαληθεύουν ότι είναι άνθρωποι και όχι bot.

Αυτή η νέα παραλλαγή ConsentFix ανακαλύφθηκε από την εταιρεία κυβερνοασφάλειας Push Security, η οποία εξηγεί ότι η τεχνική ConsentFix κλέβει κωδικούς εξουσιοδότησης OAuth 2.0 που μπορούν να χρησιμοποιηθούν για την απόκτηση Azure CLI διακριτικό πρόσβασης.

Το Azure CLI είναι μια εφαρμογή γραμμής εντολών της Microsoft που χρησιμοποιεί μια ροή OAuth για να επιτρέπει στους χρήστες να ελέγχουν την ταυτότητα και να διαχειρίζονται πόρους Azure και Microsoft 365 από τον τοπικό τους υπολογιστή. Σε αυτήν την καμπάνια, οι εισβολείς εξαπατούν τα θύματα για να ολοκληρώσουν τη ροή Azure CLI OAuth και, στη συνέχεια, κλέβουν τον κωδικό εξουσιοδότησης που προκύπτει, τον οποίο ανταλλάσσουν με πλήρη πρόσβαση στον λογαριασμό χωρίς να χρειάζονται τον κωδικό πρόσβασης ή το MFA του χρήστη.

Η επίθεση ConsentFix

Μια επίθεση ConsentFix ξεκινά με την προσγείωση του θύματος σε έναν παραβιασμένο, νόμιμο ιστότοπο που κατατάσσεται ψηλά στα αποτελέσματα της Αναζήτησης Google για συγκεκριμένους όρους.

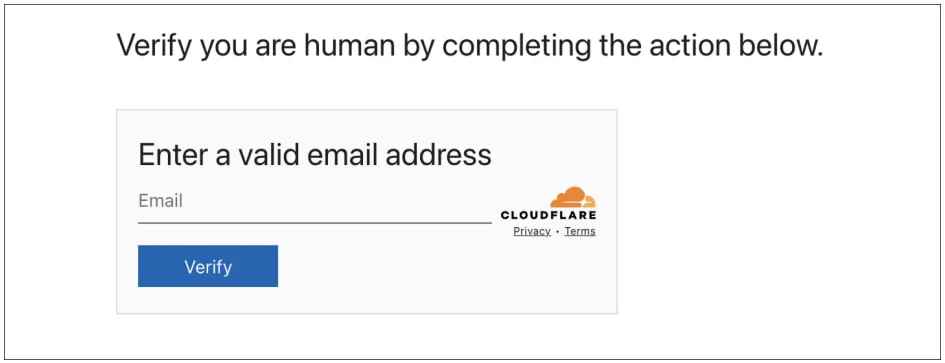

Εμφανίζεται στον επισκέπτη ένα ψεύτικο widget Cloudflare Turnstile CAPTCHA που ζητά μια έγκυρη διεύθυνση email επιχείρησης. Το σενάριο του εισβολέα ελέγχει αυτήν τη διεύθυνση σε σχέση με μια λίστα στοχευμένων στόχων, φιλτράροντας τα bots, τους αναλυτές και οποιονδήποτε άλλο δεν βρίσκεται στη λίστα στόχων.

Πηγή: Push Security

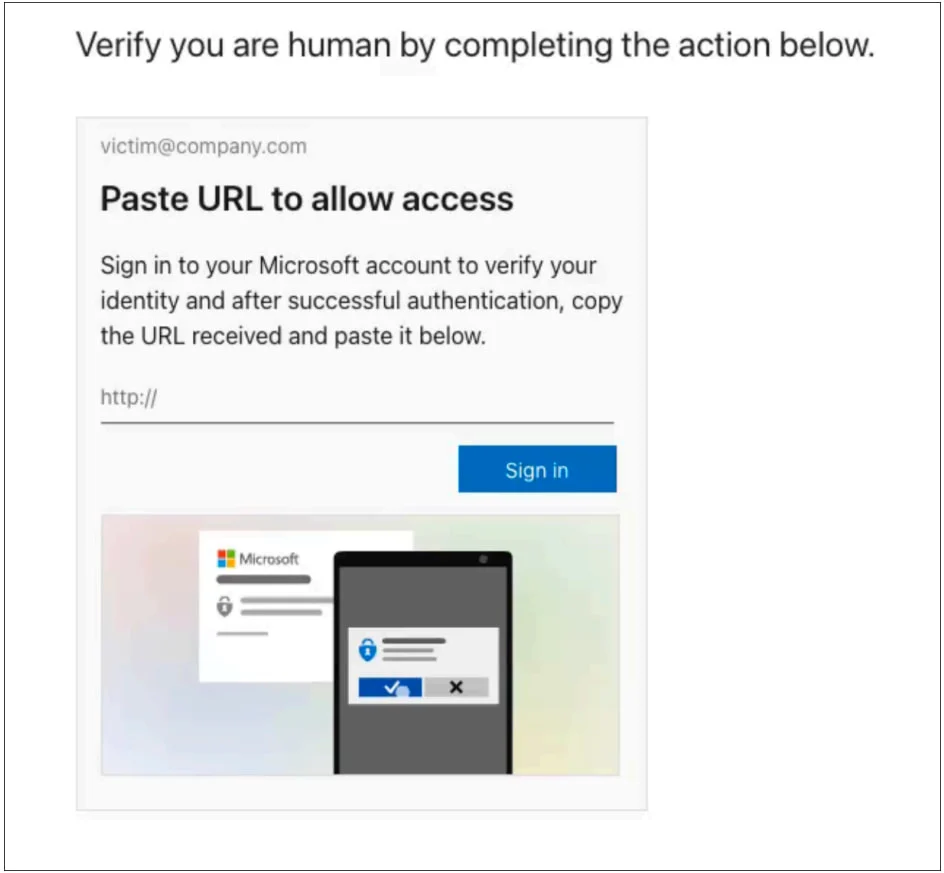

Στους χρήστες που περνούν αυτόν τον έλεγχο εμφανίζεται μια σελίδα που μοιάζει με μοτίβα αλληλεπίδρασης ClickFix, παρέχοντας στο θύμα οδηγίες για να επαληθεύσει ότι είναι άνθρωπος.

Αυτές οι οδηγίες είναι να κάνετε κλικ στο κουμπί ‘Είσοδος’ στη σελίδα, το οποίο ανοίγει μια νόμιμη διεύθυνση URL της Microsoft σε μια νέα καρτέλα.

Πηγή: Push Security

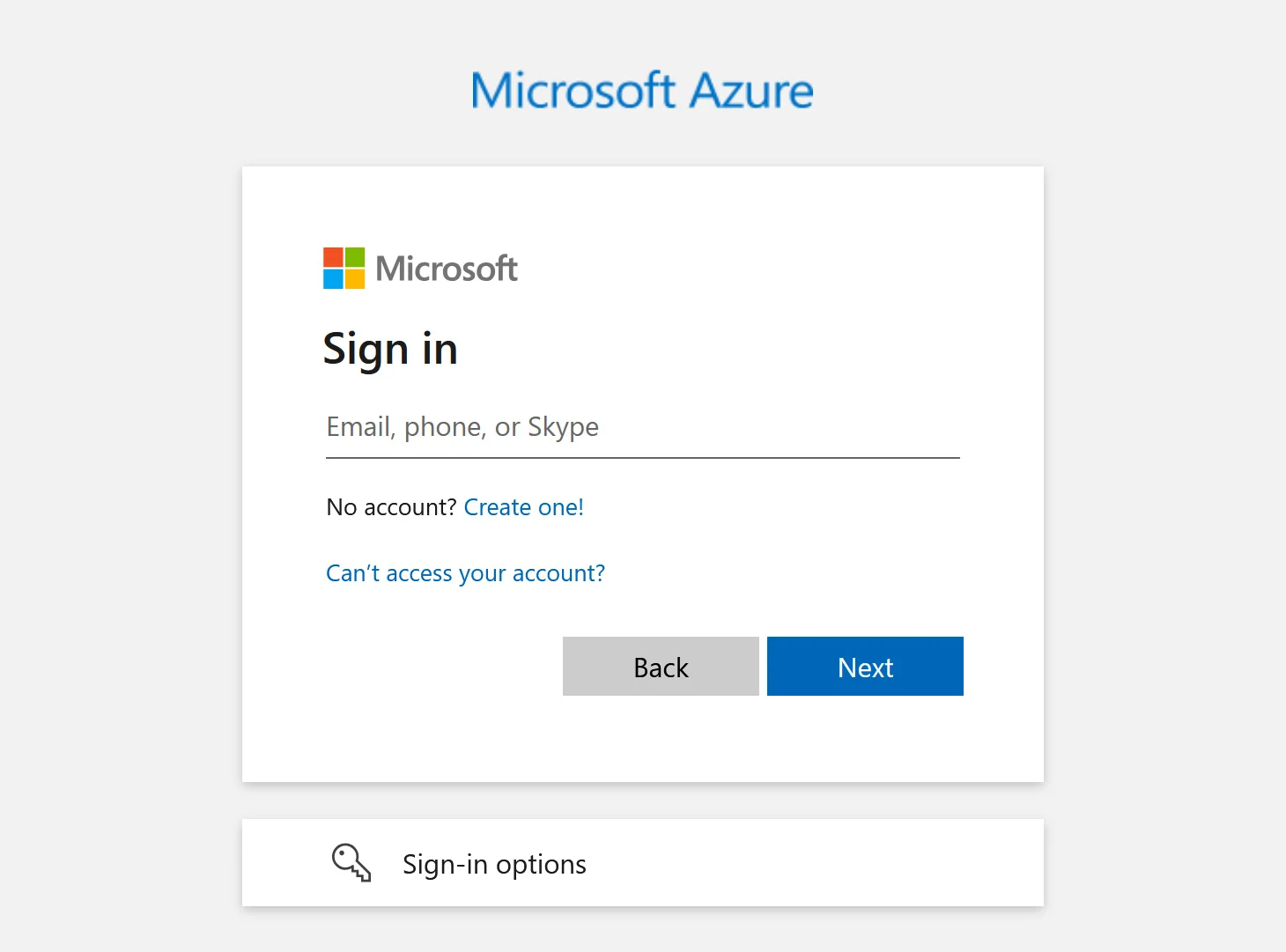

Ωστόσο, αυτή δεν είναι η τυπική σας προτροπή σύνδεσης της Microsoft, αλλά μάλλον μια σελίδα σύνδεσης Azure που χρησιμοποιείται για τη δημιουργία ενός κωδικού πρόσβασης Azure CLI OAuth.

Πηγή: BleepingComputer

Εάν ο χρήστης είναι ήδη συνδεδεμένος στο λογαριασμό Microsoft, χρειάζεται μόνο να επιλέξει τον λογαριασμό του. Διαφορετικά, πραγματοποιούν έλεγχο ταυτότητας κανονικά στην πραγματική σελίδα σύνδεσης της Microsoft.

Μόλις συμβεί αυτό, η Microsoft τις ανακατευθύνει σε μια σελίδα τοπικού κεντρικού υπολογιστή και η γραμμή διευθύνσεων του προγράμματος περιήγησης εμφανίζει τώρα μια διεύθυνση URL που περιέχει έναν κωδικό εξουσιοδότησης Azure CLI OAuth συνδεδεμένο με το λογαριασμό του χρήστη.

Η διαδικασία phishing ολοκληρώνεται όταν ο χρήστης επικολλήσει τη διεύθυνση URL στην κακόβουλη σελίδα, σύμφωνα με τις παρεχόμενες οδηγίες, παραχωρώντας στον εισβολέα πρόσβαση στον λογαριασμό Microsoft μέσω της εφαρμογής Azure CLI OAuth.

“Μόλις ολοκληρωθούν τα βήματα, το θύμα έχει ουσιαστικά παραχωρήσει στον εισβολέα πρόσβαση στον λογαριασμό του Microsoft μέσω του Azure CLI.” εξηγεί ο Push.

“Σε αυτό το σημείο, ο εισβολέας έχει αποτελεσματικό έλεγχο του λογαριασμού Microsoft του θύματος, αλλά χωρίς να χρειάζεται ποτέ να ψαρέψει έναν κωδικό πρόσβασης ή να περάσει έναν έλεγχο MFA.”

“Στην πραγματικότητα, εάν ο χρήστης ήταν ήδη συνδεδεμένος στον λογαριασμό του Microsoft (δηλαδή, είχε μια ενεργή περίοδο λειτουργίας), δεν απαιτείται καθόλου σύνδεση.”

Το Push λέει ότι η επίθεση ενεργοποιείται μόνο μία φορά ανά διεύθυνση IP του θύματος, επομένως ακόμα κι αν έγκυροι στόχοι επιστρέψουν στην ίδια σελίδα ηλεκτρονικού ψαρέματος, δεν θα λάβουν τον έλεγχο του Cloudflare Turnstile.

Οι ερευνητές προτείνουν στους υπερασπιστές να αναζητούν ασυνήθιστη δραστηριότητα σύνδεσης στο Azure CLI, όπως συνδέσεις από νέες διευθύνσεις IP, και να παρακολουθούν τα πεδία γραφικών παλαιού τύπου, τα οποία οι εισβολείς χρησιμοποιούν σκόπιμα για να αποφύγουν τον εντοπισμό.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com