Οι ερευνητές ανακάλυψαν μια εξελιγμένη εκστρατεία phishing με προέλευση τη Ρωσία, η οποία αναπτύσσει το κακόβουλο λογισμικό κλοπής πληροφοριών Phantom μέσω κακόβουλων αρχείων ISO.

Η επίθεση, που ονομάζεται «Operation MoneyMount-ISO», στοχεύει τα οικονομικά και λογιστικά τμήματα χρησιμοποιώντας ρητά πλαστά μηνύματα επιβεβαίωσης πληρωμής για να εξαπατήσουν τα θύματα να εκτελέσουν το ωφέλιμο φορτίο.

Η καμπάνια εστιάζει κυρίως στα οικονομικά, λογιστικά, ταμεία και υπηρεσίες πληρωμών στη Ρωσία, με δευτερεύοντες στόχους όπως προμήθειες, νομικές ομάδες, ομάδες HR/μισθοδοσίας, στελέχη βοηθούς και ρωσόφωνες μικρές και μεσαίες επιχειρήσεις.

Η επίθεση ενέχει σημαντικούς κινδύνους, όπως κλοπή διαπιστευτηρίων, απάτη τιμολογίων και πληρωμών, μη εξουσιοδοτημένες μεταφορές κεφαλαίων και πλευρική μετακίνηση σε συστήματα πληροφορικής.

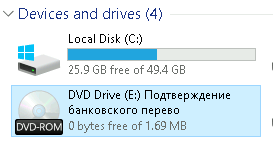

Η μόλυνση ξεκινά με ένα ρωσόφωνο ηλεκτρονικό μήνυμα ηλεκτρονικού “ψαρέματος” με τίτλο “Подтверждение банковского перевода” (Επιβεβαίωση τραπεζικής μεταφοράς) που αποστέλλεται από παραβιασμένους τομείς.

Το μήνυμα υποδύεται το TorFX Currency Broker και περιέχει ένα συνημμένο ZIP μεγέθους περίπου 1 MB. Όταν τα θύματα ανοίγουν το αρχείο ZIP, βρίσκουν ένα κακόβουλο αρχείο ISO που μεταμφιέζεται ως νόμιμο έγγραφο επιβεβαίωσης τραπεζικής μεταφοράς.

Κατά την εκτέλεση, το αρχείο ISO προσαρτάται αυτόματα ως εικονική μονάδα CD, αποκαλύπτοντας ένα εκτελέσιμο αρχείο που φαίνεται νόμιμο. Το εκτελέσιμο φορτώνει επιπλέον ωφέλιμα φορτία στη μνήμη, συμπεριλαμβανομένου ενός DLL με το όνομα CreativeAI.dll που περιέχει κρυπτογραφημένο κώδικα.

Αυτό το DLL αποκρυπτογραφεί και εισάγει την τελική έκδοση του κακόβουλου λογισμικού Phantom Stealer στο σύστημα.

Δυνατότητες Phantom Stealer

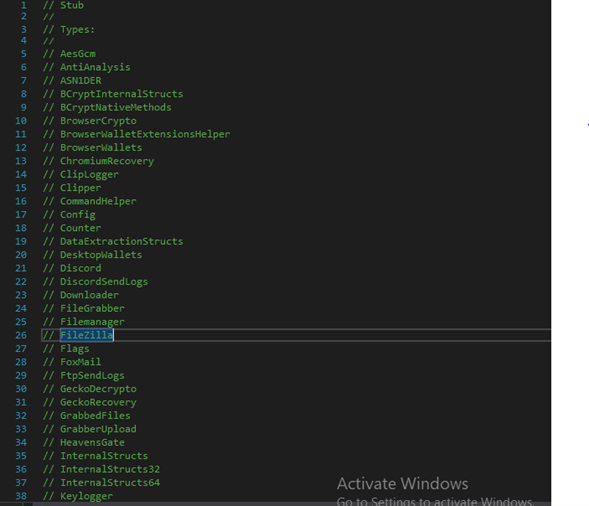

Το Phantom Stealer είναι ένα ολοκληρωμένο εργαλείο κλοπής δεδομένων με εκτεταμένες δυνατότητες. Το κακόβουλο λογισμικό διαθέτει τεχνικές αντι-ανάλυσης που εντοπίζουν εικονικά περιβάλλοντα και εργαλεία ασφαλείας, τα οποία αυτοκαταστρέφονται αυτόματα εάν εντοπιστούν.

Σύμφωνα με Seqriteσυγκεντρώνει δεδομένα πορτοφολιού κρυπτονομισμάτων τόσο από επεκτάσεις προγράμματος περιήγησης όσο και από εφαρμογές επιτραπέζιου υπολογιστή, στοχεύοντας δεκάδες γνωστά πορτοφόλια κρυπτονομισμάτων.

Ο κλέφτης εξάγει διακριτικά ελέγχου ταυτότητας Discord από βάσεις δεδομένων του προγράμματος περιήγησης και εγγενείς εγκαταστάσεις Discord, τα επικυρώνει μέσω του API του Discord και συλλέγει πληροφορίες χρηστών, συμπεριλαμβανομένων ονομάτων χρήστη, email και κατάστασης συνδρομής Nitro.

Επίσης, αναπτύσσει μια συνεχή οθόνη προχείρου που καταγράφει τα περιεχόμενα του προχείρου κάθε δευτερόλεπτο, καταγράφοντας καταχωρήσεις με χρονική σήμανση για εξαγωγή.

Οι πρόσθετες δυνατότητες περιλαμβάνουν ένα καθολικό καταγραφικό πληκτρολόγησης με χρήση Windows hook χαμηλού επιπέδου, ανάκτηση αποθηκευμένων κωδικών πρόσβασης και δεδομένων πιστωτικών καρτών από προγράμματα περιήγησης που βασίζονται στο Chromium μέσω ανάλυσης βάσης δεδομένων SQLite και στοχευμένη συλλογή αρχείων με βάση προκαθορισμένα κριτήρια.

Μόλις συλλεχθούν τα κλεμμένα δεδομένα, το Phantom Stealer τα συσκευάζει σε ένα αρχείο ZIP που περιλαμβάνει μεταδεδομένα συστήματος, δημόσιες διευθύνσεις IP και εναλλαγές διαμόρφωσης.

Το κακόβουλο λογισμικό χρησιμοποιεί πολλαπλά κανάλια διείσδυσης, συμπεριλαμβανομένων των Telegram bot API, Discord webhooks και διακομιστών FTP με προαιρετική υποστήριξη SSL, διασφαλίζοντας ότι οι εισβολείς λαμβάνουν τις κλεμμένες πληροφορίες μέσω περιττών μεθόδων επικοινωνίας.

Οι οργανισμοί θα πρέπει να εφαρμόζουν συνεχές φιλτράρισμα συνημμένων σε κοντέινερ, να αναπτύσσουν λύσεις παρακολούθησης της συμπεριφοράς μνήμης και να σκληραίνουν τις ροές εργασιών ασφάλειας email για τα οικονομικά τμήματα για να αμυνθούν έναντι αυτών των εξελισσόμενων απειλών.

ΔΟΕ

| 27bc3c4eed4e70ff5a438815b1694f83150c36d351ae1095c2811c962591e1bf | |

| 4b16604768565571f692d3fa84bda41ad8e244f95fbe6ab37b62291c5f9b3599 | Подтверждение банковского перевода.zip |

| 60994115258335b1e380002c7efcbb47682f644cb6a41585a1737b136e7544f9 | Подтверждение банковского перевода.iso |

| 78826700c53185405a0a3897848ca8474920804a01172f987a18bd3ef9a4fc77 | HvNC.exe |