Όταν οι χρήστες αντιμετωπίζουν ένα email ηλεκτρονικού ψαρέματος, ο κίνδυνος εκτείνεται πολύ πέρα από το αρχικό κλικ. Μια τυπική επίθεση phishing ξεκινά όταν κάποιος εξαπατηθεί να εισαγάγει τα διαπιστευτήρια σύνδεσής του σε έναν ψεύτικο ιστότοπο.

Ωστόσο, αυτό είναι απλώς το σημείο εκκίνησης. Μόλις οι εγκληματίες του κυβερνοχώρου αποκτήσουν τις κλεμμένες πληροφορίες, γίνονται αμέσως πολύτιμο εμπόρευμα στην υπόγεια αγορά.

Τα δεδομένα μετατρέπονται σε ένα εμπόρευμα που τροφοδοτεί έναν συνεχή κύκλο επιθέσεων και απάτης που μπορεί να διαρκέσει για χρόνια.

Η κατανόηση του πλήρους πεδίου εφαρμογής του ηλεκτρονικού ψαρέματος απαιτεί την εξέταση του τι συμβαίνει μετά τον αρχικό συμβιβασμό.

Οι ερευνητές που παρακολουθούν αυτές τις καμπάνιες ανακάλυψαν ότι τα κλεμμένα διαπιστευτήρια ακολουθούν ένα περίπλοκο ταξίδι μέσω υπόγειων δικτύων.

.webp.jpeg)

Από τη συλλογή έως την πώληση και την επαναχρησιμοποίηση, κάθε βήμα περιλαμβάνει εξειδικευμένα εργαλεία και υποδομές οργανωμένου εγκλήματος.

Αυτή η ολοκληρωμένη διαδικασία αποκαλύπτει γιατί ακόμη και παλαιότερες διαρροές δεδομένων παραμένουν επικίνδυνες και πώς οι εισβολείς εκμεταλλεύονται τις ίδιες πληροφορίες πολλές φορές σε διαφορετικούς στόχους.

.webp.jpeg)

Securelist αναλυτές αναγνωρισθείς πολλά κρίσιμα στάδια σε αυτόν τον κύκλο ζωής δεδομένων που αναδεικνύουν την εξελιγμένη φύση των σύγχρονων λειτουργιών phishing.

Η έρευνα καταδεικνύει ότι οι εγκληματίες του κυβερνοχώρου έχουν αναπτύξει ένα αποτελεσματικό σύστημα για τη μετατροπή κλεμμένων πληροφοριών σε φορείς επιθέσεων με δυνατότητα δράσης εναντίον νέων θυμάτων.

Πώς συλλέγονται και μεταδίδονται τα δεδομένα ηλεκτρονικού ψαρέματος

Οι τεχνικές μέθοδοι που χρησιμοποιούνται για τη συλλογή και τη μετάδοση κλεμμένων δεδομένων έχουν εξελιχθεί σημαντικά. Οι ερευνητές που μελετούσαν πραγματικές σελίδες phishing ανακάλυψαν τρεις βασικές προσεγγίσεις που χρησιμοποιούν οι εισβολείς.

Η πρώτη μέθοδος περιλαμβάνει την αποστολή δεδομένων απευθείας σε μια διεύθυνση email μέσω ενός σεναρίου PHP που είναι ενσωματωμένο στη σελίδα phishing.

Ωστόσο, αυτή η προσέγγιση γίνεται λιγότερο κοινή λόγω των περιορισμών της υπηρεσίας email, συμπεριλαμβανομένων των καθυστερήσεων παράδοσης και του κινδύνου να μπλοκάρουν οι πάροχοι φιλοξενίας κακόβουλης κυκλοφορίας.

.webp.jpeg)

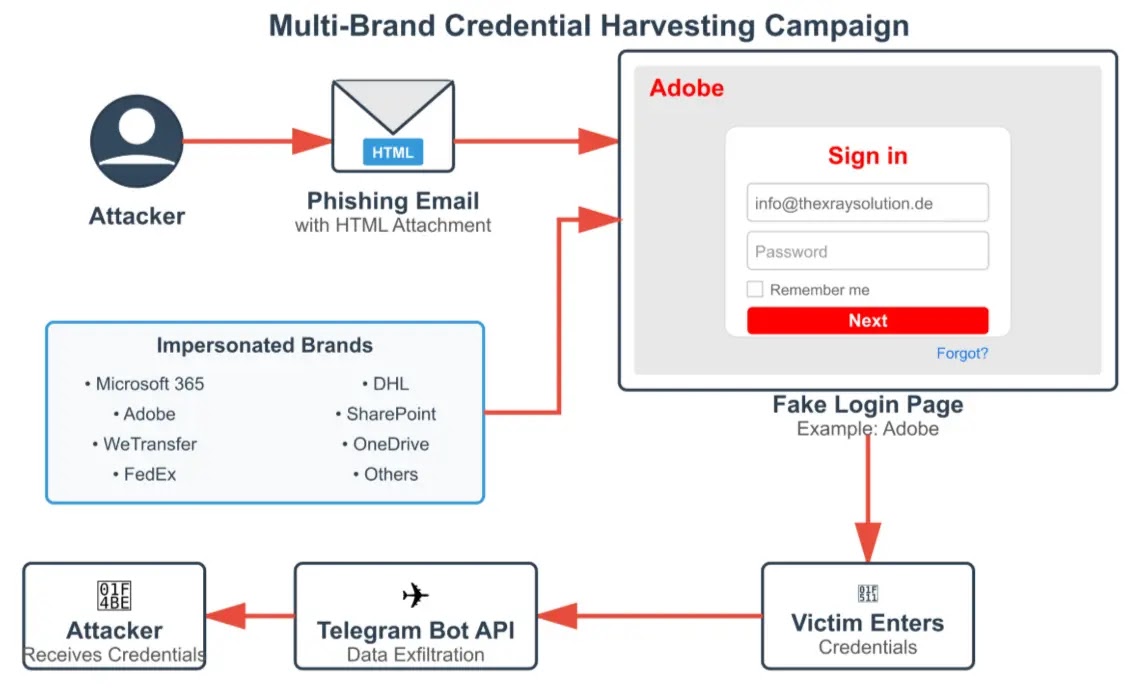

Μια δεύτερη μέθοδος χρησιμοποιεί bots Telegram για συλλογή δεδομένων. Αντί να δρομολογεί πληροφορίες μέσω email, το σενάριο PHP στέλνει κλεμμένα διαπιστευτήρια σε ένα API Telegram χρησιμοποιώντας ένα διακριτικό bot και ένα αναγνωριστικό συνομιλίας.

.webp.jpeg)

Αυτή η προσέγγιση προσφέρει στους εισβολείς σημαντικά πλεονεκτήματα σε σχέση με τις μεθόδους ηλεκτρονικού ταχυδρομείου. Τα δεδομένα φτάνουν αμέσως με ειδοποιήσεις σε πραγματικό χρόνο και οι εγκληματίες μπορούν να χρησιμοποιήσουν bot μιας χρήσης που είναι δύσκολο να εντοπιστούν και να αποκλειστούν.

Η απόδοση του bot παραμένει ανεπηρέαστη από την ποιότητα της φιλοξενίας σελίδων ηλεκτρονικού ψαρέματος, καθιστώντας αυτή τη μέθοδο ολοένα και πιο δημοφιλή στους εισβολείς.

Πιο εξελιγμένοι φορείς απειλών αναπτύσσουν εξειδικευμένα πάνελ διαχείρισης όπως πλατφόρμες BulletProofLink και Caffeine.

Αυτά τα εμπορικά πλαίσια λειτουργούν ως υπηρεσίες PaaS και παρέχουν ενοποιημένους πίνακες εργαλείων για τη διαχείριση πολλαπλών καμπανιών phishing.

Όλα τα συγκεντρωμένα διαπιστευτήρια τροφοδοτούνται σε κεντρικές βάσεις δεδομένων, προσβάσιμες μέσω λογαριασμών εισβολέων, επιτρέποντας την αποτελεσματική διαχείριση και δημιουργία εσόδων από κλεμμένα δεδομένα σε κλίμακα.

Αυτή η υποδομή αντιπροσωπεύει μια σημαντική εξέλιξη στις επιχειρήσεις phishing, μετατρέποντάς τις από απλά συστήματα σε επιχειρήσεις οργανωμένου εγκλήματος.