Μια αυτοματοποιημένη καμπάνια στοχεύει πολλαπλές πλατφόρμες VPN, με επιθέσεις που βασίζονται σε διαπιστευτήρια να παρατηρούνται στο Palo Alto Networks GlobalProtect και στο Cisco SSL VPN.

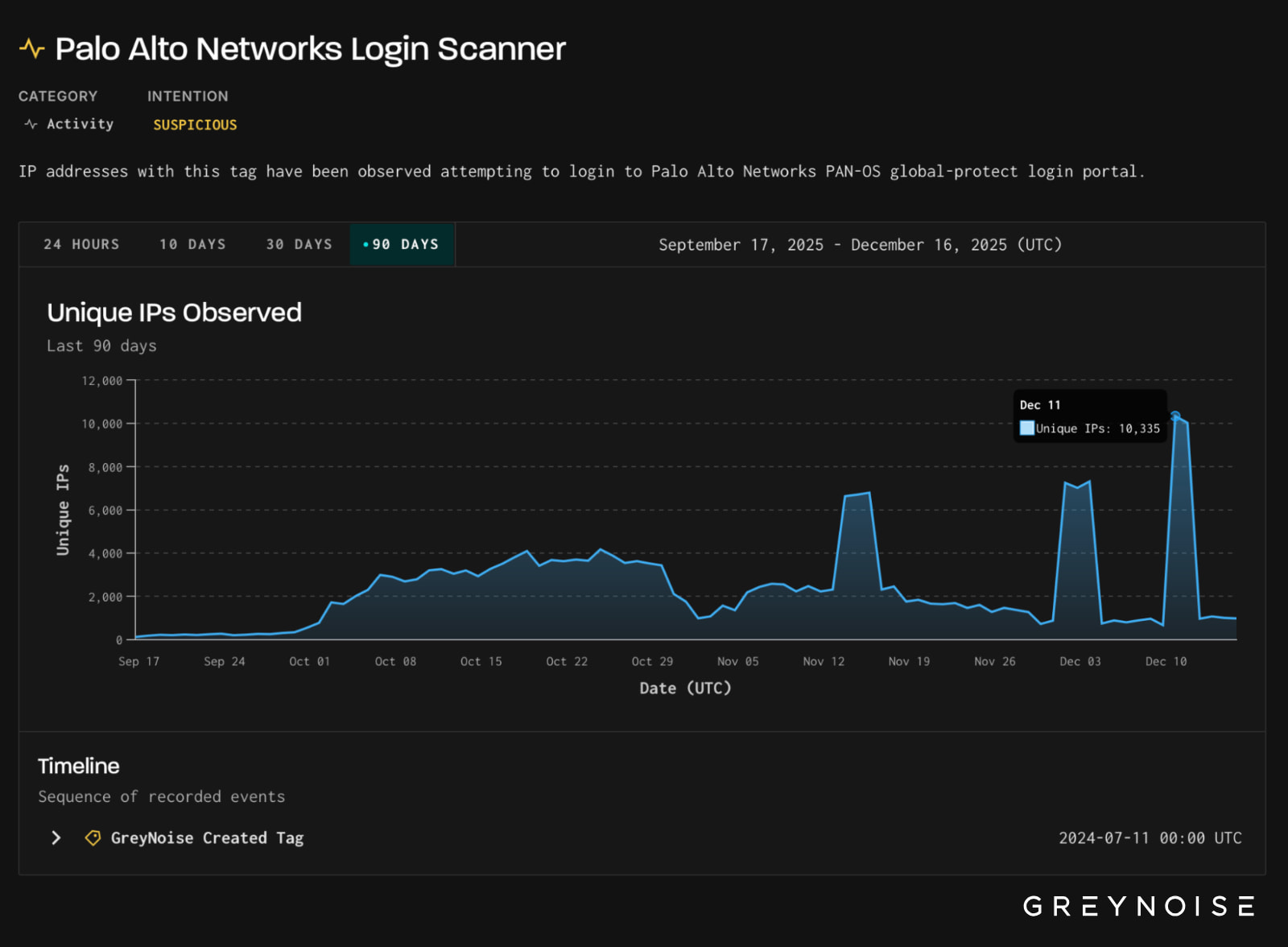

Στις 11 Δεκεμβρίου, η πλατφόρμα παρακολούθησης απειλών GreyNoise παρατήρησε ότι ο αριθμός των προσπαθειών σύνδεσης με στόχο τις πύλες GlobalProtect κορυφώθηκε στα 1,7 εκατομμύρια σε διάστημα 16 ωρών.

Τα δεδομένα που συλλέχθηκαν έδειξαν ότι οι επιθέσεις προήλθαν από περισσότερες από 10.000 μοναδικές διευθύνσεις IP και στόχευαν σε υποδομές που βρίσκονται στις Ηνωμένες Πολιτείες, το Μεξικό και το Πακιστάν.

Η κακόβουλη κίνηση προήλθε σχεδόν εξ ολοκλήρου από τον χώρο IP της 3xK GmbH (Γερμανία), υποδεικνύοντας μια κεντρική υποδομή cloud.

Με βάση τις παρατηρήσεις των ερευνητών, ο παράγοντας απειλής επαναχρησιμοποίησε κοινούς συνδυασμούς ονομάτων χρήστη και κωδικών πρόσβασης και τα περισσότερα από τα αιτήματα προέρχονταν από έναν παράγοντα χρήστη Firefox που είναι ασυνήθιστο για δραστηριότητα αυτόματης σύνδεσης μέσω αυτού του παρόχου.

“Η συνέπεια του παράγοντα χρήστη, της δομής αιτημάτων και του χρονισμού υποδηλώνει σενάριο διερεύνησης διαπιστευτηρίων που έχει σχεδιαστεί για τον εντοπισμό εκτεθειμένων ή ασθενώς προστατευμένων πυλών GlobalProtect, αντί για προσπάθειες διαδραστικής πρόσβασης ή εκμετάλλευση ευπάθειας.” Το GreyNoise εξηγεί.

“Αυτή η δραστηριότητα αντικατοπτρίζει τη συνεχιζόμενη πίεση στα τελικά σημεία ελέγχου ταυτότητας VPN, ένα μοτίβο που έχει παρατηρήσει επανειλημμένα το GreyNoise κατά τη διάρκεια περιόδων αυξημένης δραστηριότητας εισβολέων.”

Πηγή: GreyNoise

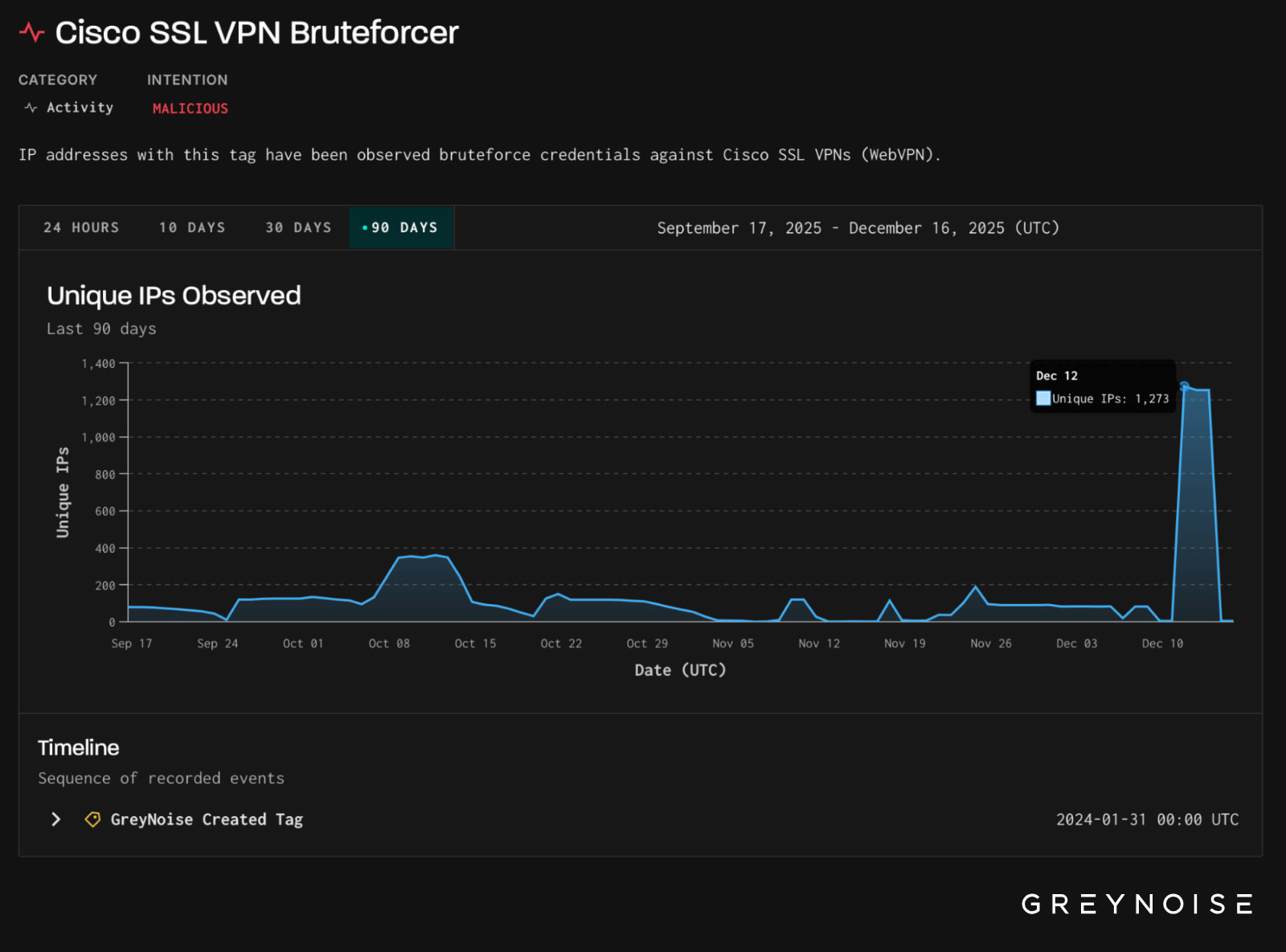

Στις 12 Δεκεμβρίου, η δραστηριότητα που προέρχεται από τον ίδιο πάροχο φιλοξενίας που χρησιμοποιεί το ίδιο δακτυλικό αποτύπωμα TCP άρχισε να διερευνά τα τελικά σημεία Cisco SSL VPN.

Οι οθόνες GreyNoise κατέγραψαν ένα άλμα μοναδικών IP επίθεσης σε 1.273, από την κανονική γραμμή βάσης κάτω των 200.

Η δραστηριότητα αποτελεί την πρώτη μεγάλης κλίμακας χρήση 3xK-hosted IP έναντι Cisco SSL VPN τις τελευταίες 12 εβδομάδες.

Και σε αυτήν την περίπτωση, τα ωφέλιμα φορτία σύνδεσης ακολούθησαν κανονικές ροές ελέγχου ταυτότητας SSL VPN, συμπεριλαμβανομένου του χειρισμού CSRF, υποδεικνύοντας αυτοματοποιημένες επιθέσεις διαπιστευτηρίων αντί για εκμεταλλεύσεις.

Πηγή: GreyNoise

Χθες, η Cisco προειδοποίησε τους πελάτες για μια ευπάθεια μηδενικής ημέρας μέγιστης σοβαρότητας (CVE-2025-20393) στο Cisco AsyncOS που αξιοποιείται ενεργά σε επιθέσεις που στοχεύουν σε συσκευές Secure Email Gateway (SEG) και Secure Email and Web Manager (SEWM).

Ωστόσο, η GreyNoise υπογραμμίζει ότι δεν βρήκε στοιχεία που να συνδέουν την παρατηρούμενη δραστηριότητα με το CVE-2025-20393.

Ένας εκπρόσωπος της Palo Alto Networks επιβεβαίωσε στο BleepingComputer ότι είναι ενήμεροι για τη δραστηριότητα. Η εταιρεία συνιστά στους χρήστες να χρησιμοποιούν ισχυρούς κωδικούς πρόσβασης και προστασία ελέγχου ταυτότητας πολλαπλών παραγόντων.

“Γνωρίζουμε τη δραστηριότητα που βασίζεται σε διαπιστευτήρια που αναφέρεται από το GreyNoise που στοχεύει πύλες VPN, συμπεριλαμβανομένων των πυλών GlobalProtect. Αυτή η δραστηριότητα αντικατοπτρίζει την αυτοματοποιημένη διερεύνηση διαπιστευτηρίων και δεν αποτελεί παραβίαση του περιβάλλοντός μας ή εκμετάλλευση οποιασδήποτε ευπάθειας του Palo Alto Networks”, δήλωσε ο εκπρόσωπος του Palo Alto Networks.

«Η έρευνά μας επιβεβαιώνει ότι πρόκειται για σεναριακές προσπάθειες εντοπισμού αδύναμων διαπιστευτηρίων», πρόσθεσαν.

Εκτός από τη συνιστώμενη ενέργεια Palo Alto Networks, το Gray Noise συμβουλεύει επίσης τους διαχειριστές να ελέγχουν τις συσκευές δικτύου, να αναζητούν απροσδόκητες προσπάθειες σύνδεσης και να αποκλείουν γνωστές κακόβουλες IP που εκτελούν αυτούς τους ελέγχους.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com