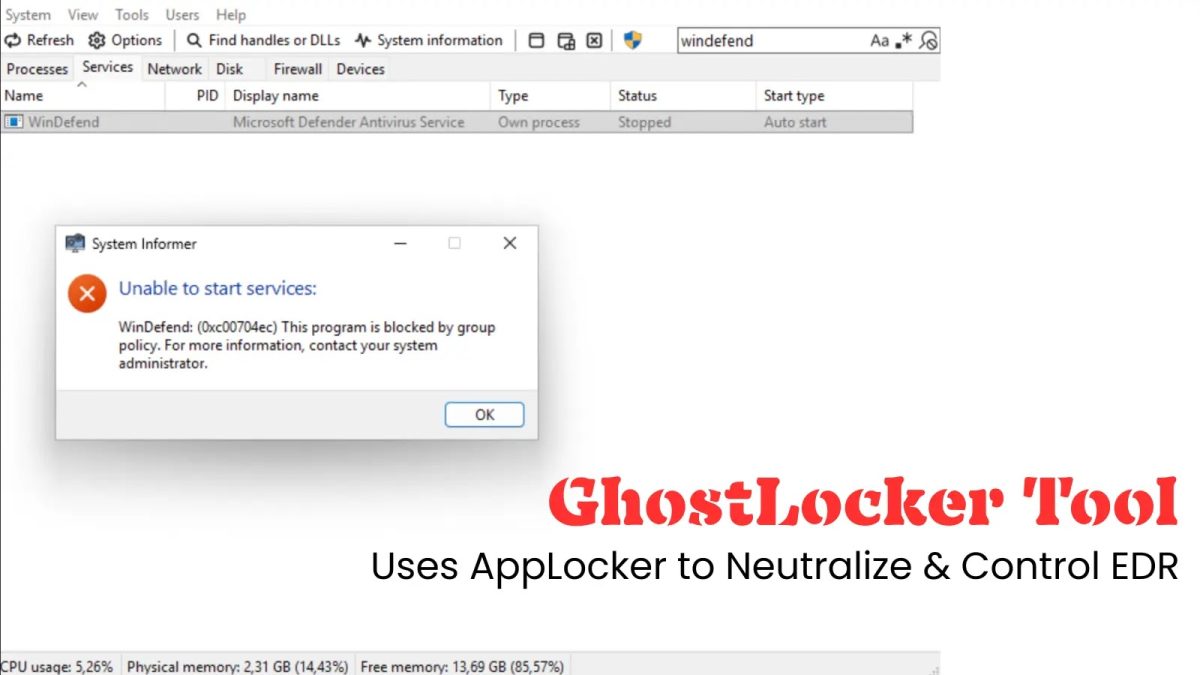

Κυκλοφόρησε ένα νέο εργαλείο με το όνομα GhostLocker, το οποίο επιδεικνύει μια νέα τεχνική για την εξουδετέρωση των συστημάτων ανίχνευσης και απόκρισης τελικού σημείου (EDR) οπλίζοντας το εγγενές χαρακτηριστικό Windows AppLocker.

Αναπτύχθηκε από ερευνητή ασφάλειας zero2504το εργαλείο υπογραμμίζει μια θεμελιώδη αρχιτεκτονική ευπάθεια στις σύγχρονες λύσεις EDR: την εξάρτησή τους από στοιχεία του userland για ανάλυση και αναφορά.

Σε αντίθεση με τις παραδοσιακές παρακάμψεις EDR που επιχειρούν να εκμεταλλευτούν προγράμματα οδήγησης πυρήνα ή να εκτελέσουν πολύπλοκο χειρισμό μνήμης, το GhostLocker αξιοποιεί την εγγενή εξουσιοδότηση που παρέχεται στους διαχειριστές συστήματος. Το εργαλείο χρησιμοποιεί το AppLocker, το πλαίσιο επιτρεπόμενης λίστας εφαρμογών της Microsoft που εισήχθη στα Windows 7, για την επιβολή κανόνων “Άρνηση” έναντι των εκτελέσιμων EDR.

Η ιδέα είναι απλή αλλά αποτελεσματική: οι διαχειριστές έχουν τη νόμιμη εξουσία να ελέγχουν την εκτέλεση του λογισμικού. Το GhostLocker το αυτοματοποιεί αναπτύσσοντας πολιτικές που αποκλείουν ρητά την εκκίνηση ή την επανεκκίνηση των διεργασιών EDR.

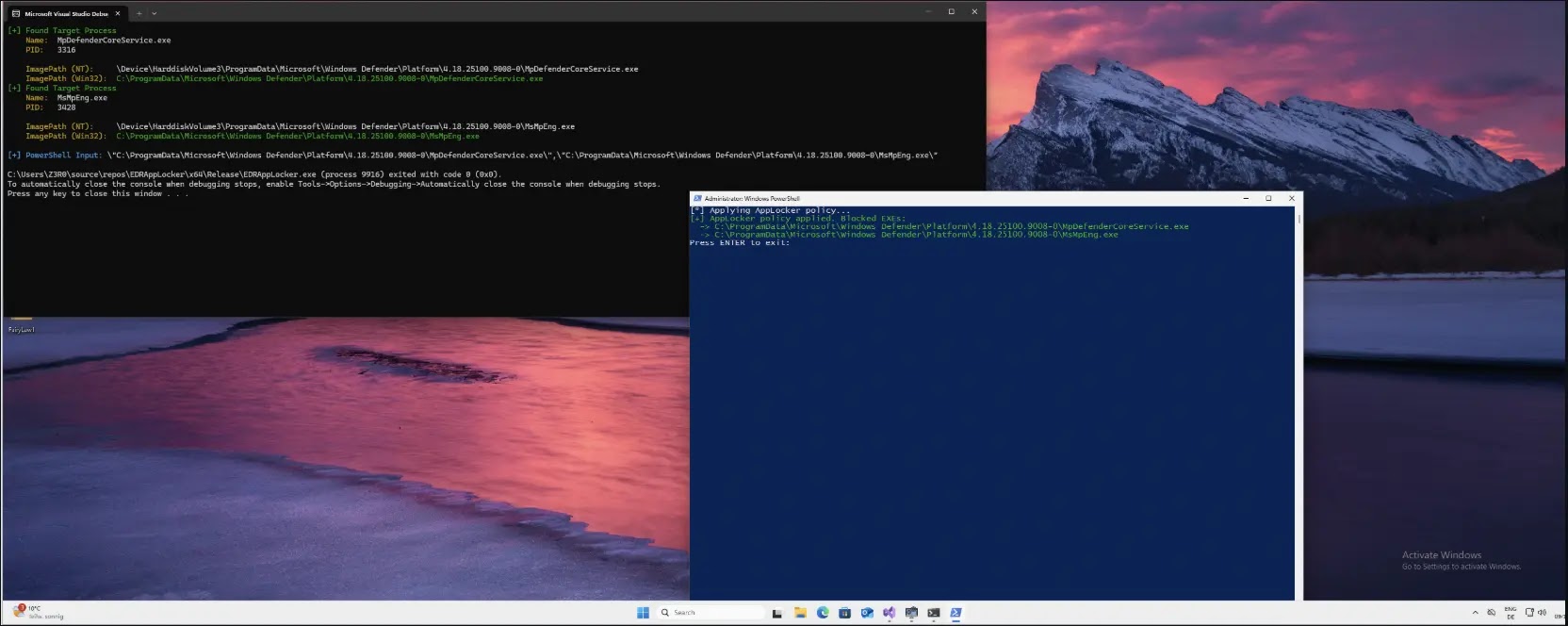

Το εργαλείο προσφέρει δύο τρόπους λειτουργίας: μια δυναμική έκδοση που απαριθμεί διεργασίες που εκτελούνται για τη δημιουργία ακριβών κανόνων και μια στατική έκδοση που χρησιμοποιεί διαδρομές μπαλαντέρ (π.χ. *\MsMpEng.exe) για αποκλεισμό στόχων χωρίς προηγούμενη απαρίθμηση.

Η έρευνα πίσω από το GhostLocker αποκαλύπτει ότι ενώ το AppLocker δεν μπορεί να τερματιστεί ήδη τρέχει διεργασίες, μια απλή επανεκκίνηση μετά την εφαρμογή πολιτικής καθιστά το EDR αναποτελεσματικό.

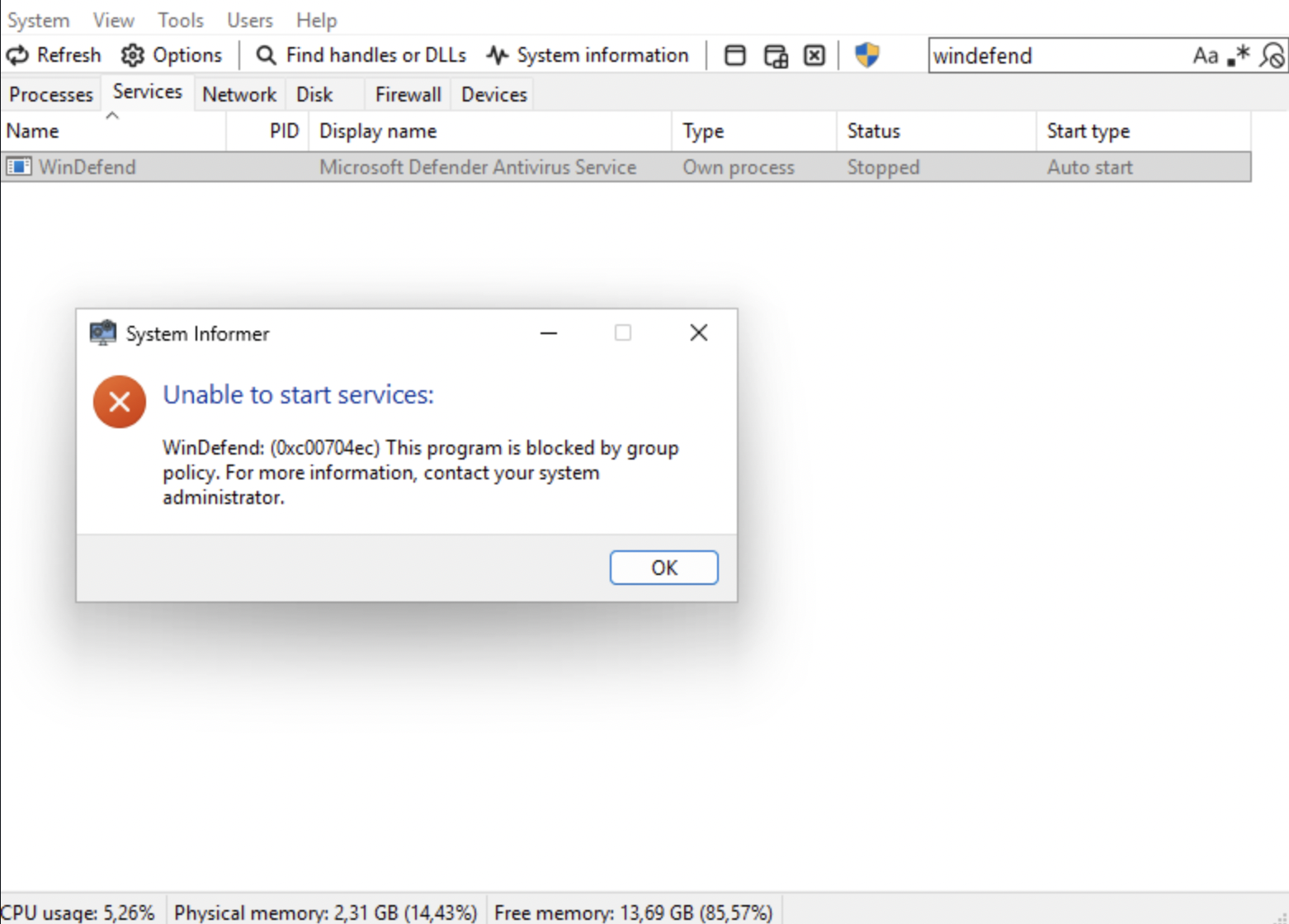

Κρίσιμα, το εργαλείο δεν αποκλείει τα προγράμματα οδήγησης πυρήνα του EDR (*.sys). Αυτά τα προγράμματα οδήγησης συνεχίζουν να φορτώνουν, να καταχωρούν επιστροφές κλήσης και να συλλέγουν τηλεμετρία.

Ωστόσο, τα ευρήματα της έρευνας δείχνουν ότι αυτή η τηλεμετρία καθίσταται άχρηστη χωρίς τις αντίστοιχες υπηρεσίες userland. Τα σύγχρονα EDR βασίζονται σε στοιχεία λειτουργίας χρήστη για τη συσχέτιση συμβάντων, την εκτέλεση ανάλυσης συμπεριφοράς και την αποστολή ειδοποιήσεων στο cloud. Όταν αυτοί οι «εγκέφαλοι» της χώρας χρήστη μπλοκάρονται από το AppLocker, το EDR ουσιαστικά τυφλώνεται, παρόλο που τα «μάτια» του πυρήνα του είναι ακόμα ανοιχτά.

Κατά τη διάρκεια εκτεταμένων δοκιμών έναντι εμπορικών προϊόντων EDR, το GhostLocker πέτυχε πλήρη εξουδετέρωση. Παρά το μπλοκάρισμα, οι κονσόλες διαχείρισης συνέχισαν να αναφέρουν τους πράκτορες ως «διαδικτυακούς» και «προστατευμένους», καθώς οι μηχανισμοί καρδιακών παλμών συχνά αποσυνδέονταν από τις μηχανές ανάλυσης. Επιπλέον, οι επιθέσεις έγχυσης που είχαν εντοπιστεί προηγουμένως πέρασαν απαρατήρητες επειδή οι μηχανές ανάλυσης συμπεριφοράς δεν μπορούσαν να εκτελέσουν.

Το εργαλείο επιδεικνύει επίσης ένα ξεχωριστό πλεονέκτημα έναντι των επιθέσεων ελέγχου εφαρμογών του Windows Defender (WDAC). Ενώ το WDAC λειτουργεί σε επίπεδο πυρήνα για τον αποκλεισμό προγραμμάτων οδήγησης, οι πολιτικές του AppLocker είναι αυστηρά χρήστης, γεγονός που καθιστά ευκολότερη την ανάπτυξή τους για στοχευμένο αποκλεισμό, διατηρώντας παράλληλα την εμφάνιση ενός λειτουργικού συστήματος.

Η έκδοση τονίζει ότι δεν πρόκειται για εκμετάλλευση, αλλά για κατάχρηση νόμιμων χαρακτηριστικών. Για να αμυνθούν από αυτό, συνιστάται στους οργανισμούς να παρακολουθούν τις αλλαγές πολιτικής του AppLocker μέσω AppID.sys Το IOCTL σηματοδοτεί και για να εξασφαλίσει ότι τα προϊόντα ασφαλείας τους χρησιμοποιούν το Get-AppLockerFileInformation API για την προεπικύρωση της δικής τους κατάστασης εκτέλεσης.