Ένα εξελιγμένο τραπεζικό Android Trojan με το όνομα Frogblight έχει εμφανιστεί ως σημαντική απειλή που στοχεύει Τούρκους χρήστες, χρησιμοποιώντας παραπλανητικές τακτικές για την κλοπή τραπεζικών διαπιστευτηρίων και προσωπικών δεδομένων.

Ανακαλύφθηκε τον Αύγουστο του 2025, αυτό το κακόβουλο λογισμικό μεταμφιέστηκε αρχικά ως εφαρμογή για πρόσβαση σε αρχεία δικαστικών υποθέσεων μέσω επίσημων κυβερνητικών πυλών προτού εξελιχθεί σε πιο γενικές μορφές που μιμούνται δημοφιλείς εφαρμογές όπως το Chrome.

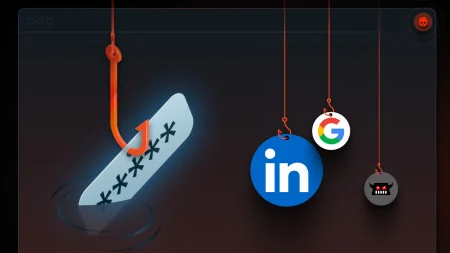

Το κακόβουλο λογισμικό λειτουργεί μέσω μιας καλά συντονισμένης προσέγγισης κοινωνικής μηχανικής. Τα θύματα λαμβάνουν μηνύματα SMS phishing που ισχυρίζονται ψευδώς ότι εμπλέκονται σε δικαστικές υποθέσεις, με συνδέσμους που τα κατευθύνουν σε ψευδείς κυβερνητικούς ιστότοπους που έχουν σχεδιαστεί για τη διανομή της κακόβουλης εφαρμογής.

Μόλις εγκατασταθεί, το Frogblight ζητά πρόσβαση σε ευαίσθητα δικαιώματα, συμπεριλαμβανομένων των δυνατοτήτων ανάγνωσης και εγγραφής SMS, πρόσβασης στον χώρο αποθήκευσης και ανάκτησης πληροφοριών συσκευής.

Η εξαπάτηση συνεχίζεται όταν οι χρήστες εκκινούν την εφαρμογή, καθώς εμφανίζει νόμιμες κυβερνητικές ιστοσελίδες μέσω μιας ενσωματωμένης προβολής προγράμματος περιήγησης για να δημιουργήσει μια ψευδή αίσθηση αυθεντικότητας.

.webp.jpeg)

Securelist αναλυτές αναγνωρισθείς ότι το Frogblight λειτουργεί ως πολυλειτουργική απειλή με δυνατότητες τραπεζικής κλοπής σε συνδυασμό με εκτεταμένες λειτουργίες spyware.

Το κακόβουλο λογισμικό παρακολουθεί και καταγράφει ενεργά μηνύματα SMS, παρακολουθεί εγκατεστημένες εφαρμογές, παρακολουθεί το σύστημα αρχείων της συσκευής και μπορεί να στείλει αυθαίρετα μηνύματα κειμένου σε εξωτερικές επαφές.

Ίσως το πιο ανησυχητικό είναι ότι το κακόβουλο λογισμικό παρουσιάζει ενεργή ανάπτυξη, με νέες δυνατότητες που προστέθηκαν τον Σεπτέμβριο του 2025, υποδηλώνοντας πιθανή διανομή στο πλαίσιο ενός μοντέλου Malware-as-a-Service.

Ο Μηχανισμός Έγχυσης και η Αρχιτεκτονική Εντολής

Ο βασικός μηχανισμός μόλυνσης βασίζεται στην έγχυση κώδικα JavaScript εντός του παραβιασμένου περιβάλλοντος WebView. Όταν οι χρήστες αλληλεπιδρούν με την ψεύτικη κυβερνητική πύλη που εμφανίζεται μέσα στην κακόβουλη εφαρμογή, το Frogblight καταγράφει αθόρυβα όλες τις εισόδους των χρηστών.

%20and%20after%20launching%20(right)%20(Source%20-%20Securelist).webp.jpeg)

Το κακόβουλο λογισμικό στοχεύει συγκεκριμένα τις προσπάθειες σύνδεσης σε τραπεζικές συναλλαγές μέσω της αυτόματης εκκίνησης των οθονών σύνδεσης τραπεζικών συναλλαγών μετά από μια σύντομη καθυστέρηση δύο δευτερολέπτων, ανεξάρτητα από την επιλογή του χρήστη.

Η επικοινωνία με τον διακομιστή εντολών και ελέγχου πραγματοποιείται μέσω κλήσεων REST API χρησιμοποιώντας τη βιβλιοθήκη Retrofit, με το κακόβουλο λογισμικό να κάνει ping στον ελεγκτή του κάθε δύο δευτερόλεπτα όταν είναι ενεργό.

Οι πρώτες εκδόσεις χρησιμοποιούσαν τα τελικά σημεία REST API για το χειρισμό εργασιών όπως η λήψη μηνυμάτων εξερχόμενων, η αναγνώριση της εκτέλεσης εντολών και η μεταφόρτωση κλεμμένων αρχείων και δεδομένων.

Μεταγενέστερες παραλλαγές μεταβαίνουν σε συνδέσεις WebSocket χρησιμοποιώντας εντολές με μορφή JSON για βελτιωμένη μυστικότητα και επιμονή.

Το κακόβουλο λογισμικό εφαρμόζει εξελιγμένους μηχανισμούς επιμονής μέσω πολλαπλών υπηρεσιών Android. Η AccessibilityAutoClickService αποτρέπει την αφαίρεση εφαρμογών κατά το άνοιγμα ιστότοπων που καθορίζονται από εισβολείς.

Το PersistentService χειρίζεται συνεχείς αλληλεπιδράσεις εντολών και ελέγχου, ενώ το BootReceiver διασφαλίζει την παραμονή του κακόβουλου λογισμικού μετά την επανεκκίνηση της συσκευής μέσω του προγραμματισμού εργασιών και της διαμόρφωσης συναγερμού.

.webp.jpeg)

Το Frogblight επιδεικνύει πρόσθετες τεχνικές αποφυγής ανιχνεύοντας περιβάλλοντα εξομοιωτών και μηχανισμούς γεωγραφικής παράβασης που απενεργοποιούν τη λειτουργικότητα στις Ηνωμένες Πολιτείες.

Το εικονίδιο της εφαρμογής αλλάζει σε “Davalarım” (τουρκική φράση) σε νεότερες εκδόσεις Android, ενώ παραμένει κρυφό σε παλαιότερα συστήματα.

Οι υπογραφές ανίχνευσης περιλαμβάνουν το HEUR:Trojan-Banker.AndroidOS.Frogblight και σχετικές παραλλαγές σε προϊόντα Kaspersky, βοηθώντας τις ομάδες ασφαλείας να εντοπίσουν και να αποκλείσουν αυτήν την αναδυόμενη απειλή.