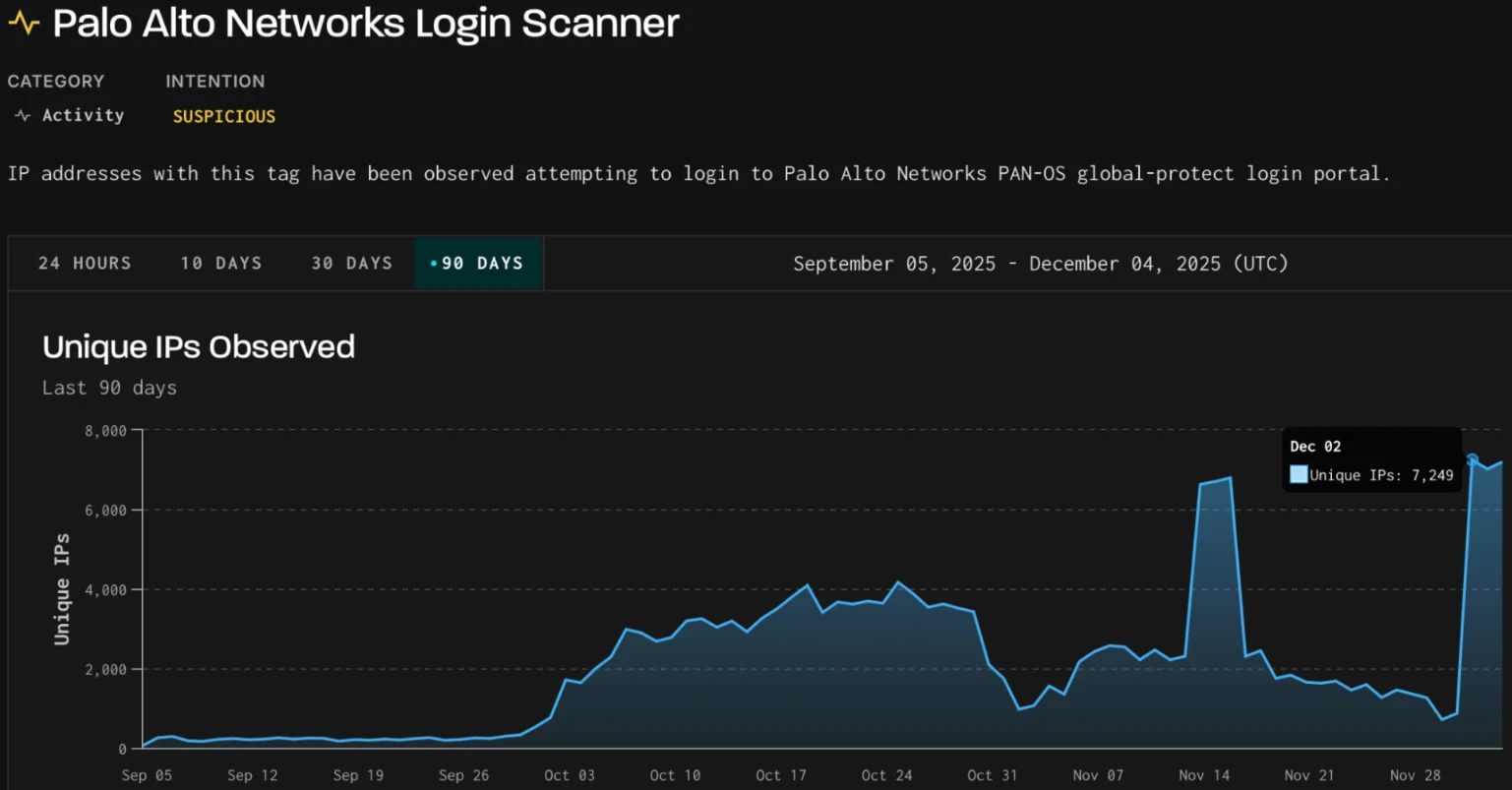

Έχει παρατηρηθεί μια καμπάνια που στοχεύει τις πύλες Palo Alto GlobalProtect με προσπάθειες σύνδεσης και ξεκινά δραστηριότητα σάρωσης έναντι των τελικών σημείων SonicWall SonicOS API.

Η δραστηριότητα ξεκίνησε στις 2 Δεκεμβρίου και προήλθε από περισσότερες από 7.000 διευθύνσεις IP από υποδομές που διαχειρίζεται η γερμανική εταιρεία πληροφορικής 3xK GmbH, η οποία διαθέτει το δικό της δίκτυο BGP (AS200373) και λειτουργεί ως πάροχος φιλοξενίας.

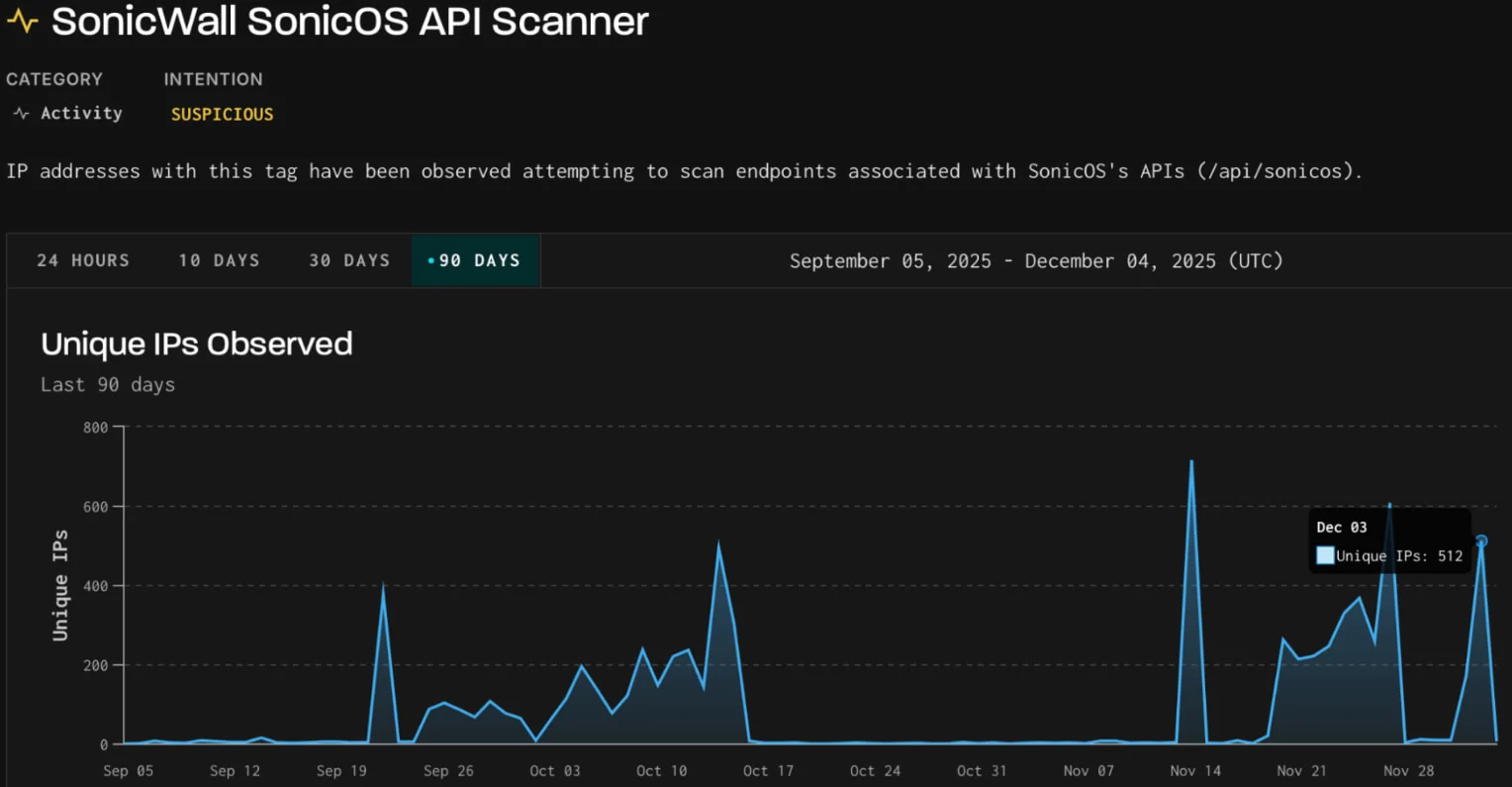

Αρχικά, ο ηθοποιός στόχευσε τις πύλες GlobalProtect με ωμή δύναμη και προσπάθειες σύνδεσης και στη συνέχεια στράφηκε στη σάρωση των τελικών σημείων SonicWall API, λέει η εταιρεία πληροφοριών απειλών GreyNoise σε μια έκθεση αυτή την εβδομάδα.

Το GlobalProtect είναι το στοιχείο VPN και απομακρυσμένης πρόσβασης της πλατφόρμας τείχους προστασίας της Palo Alto Networks, που χρησιμοποιείται από μεγάλες επιχειρήσεις, κρατικούς φορείς και παρόχους υπηρεσιών.

Πηγή: GreyNoise

Σύμφωνα με το GreyNoise, οι προσπάθειες σύνδεσης της GlobalProtect στόχευαν δύο προφίλ στο δίκτυο αισθητήρων της εταιρείας για παθητική καταγραφή της δραστηριότητας σάρωσης και εκμετάλλευσης.

Οι ερευνητές λένε ότι το κύμα χρησιμοποίησε τρία δακτυλικά αποτυπώματα πελατών που είχαν παρατηρηθεί προηγουμένως σε προσπάθειες σάρωσης που καταγράφηκαν από τα τέλη Σεπτεμβρίου έως τα μέσα Οκτωβρίου.

Αυτή η προηγούμενη δραστηριότητα προήλθε από τέσσερα ASN χωρίς ιστορικό κακόβουλης δραστηριότητας, δημιουργώντας πάνω από 9 εκατομμύρια μη πλαστογραφημένες περιόδους σύνδεσης HTTP, που στοχεύουν κυρίως πύλες GlobalProtect.

Στα μέσα Νοεμβρίου, η GreyNoise παρατήρησε επίσης δραστηριότητα από την υποδομή της 3xK Tech GmbH που διερευνά τις πύλες VPN GlobalProtect με 2,3 εκατομμύρια συνεδρίες σάρωσης. Τα περισσότερα από τα επιτιθέμενα IP (62%) βρίσκονταν στη Γερμανία και χρησιμοποιούσαν τα ίδια δακτυλικά αποτυπώματα TCP/JA4t.

Με βάση τους δείκτες που αναλύθηκαν, η εταιρεία αποδίδει με σιγουριά και τις δύο δραστηριότητες στον ίδιο παράγοντα.

Στις 3 Δεκεμβρίου, τα ίδια τρία δακτυλικά αποτυπώματα εμφανίστηκαν στη δραστηριότητα σάρωσης που στοχεύει το SonicWall SonicOS API.

Πηγή: GreyNoise

Το SonicOS είναι το λειτουργικό σύστημα που τρέχει σε τείχη προστασίας SonicWall, εκθέτοντας τελικά σημεία API για διαμόρφωση, απομακρυσμένη διαχείριση και παρακολούθηση.

Η κακόβουλη σάρωση που στοχεύει αυτά τα τελικά σημεία πραγματοποιείται συνήθως για τον εντοπισμό τρωτών σημείων και εσφαλμένων διαμορφώσεων. Η GreyNoise έχει σημειώσει προηγουμένως ότι αυτές οι σαρώσεις μπορεί επίσης να βοηθήσουν στην ανακάλυψη εκτεθειμένων υποδομών για την προετοιμασία για πιθανή εκμετάλλευση επερχόμενων ελαττωμάτων.

Για το λόγο αυτό, συνιστάται στους υπερασπιστές να παρακολουθούν για IP που σχετίζονται με αυτόν τον τύπο δραστηριότητας και να τους αποκλείουν.

Συνιστάται επίσης η παρακολούθηση των επιφανειών ελέγχου ταυτότητας για μη φυσιολογική ταχύτητα/επαναλαμβανόμενες αποτυχίες, η παρακολούθηση επαναλαμβανόμενων δακτυλικών αποτυπωμάτων πελάτη και η χρήση δυναμικού αποκλεισμού με επίγνωση του περιβάλλοντος αντί για στατικές λίστες φήμης.

Η BleepingComputer επικοινώνησε με την Palo Alto Networks και τη SonicWall σχετικά με αυτήν τη δραστηριότητα.

Η Palo Alto Networks είπε ότι εντόπισε αυξημένη σάρωση που στοχεύει στις διεπαφές GlobalProtect και επιβεβαίωσε ότι «αντιπροσωπεύει επιθέσεις που βασίζονται σε διαπιστευτήρια και όχι εκμετάλλευση ευπάθειας λογισμικού».

«Επιπλέον, η εσωτερική μας τηλεμετρία και η προστασία Cortex XSIAM επιβεβαιώνουν ότι αυτή η δραστηριότητα δεν αποτελεί παραβίαση των προϊόντων ή των υπηρεσιών μας», είπε η εταιρεία στην BleepingComputer.

Η Palo Alto Networks συνιστά στους πελάτες να επιβάλλουν έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA) για προστασία από κατάχρηση διαπιστευτηρίων.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com