Μια υπό ανάπτυξη έκδοση της επερχόμενης πλατφόρμας ransomware-as-a-service ShinySp1d3r εμφανίστηκε, προσφέροντας μια προεπισκόπηση της επερχόμενης επιχείρησης εκβιασμού.

Το ShinySp1d3r είναι το όνομα ενός αναδυόμενου RaaS που δημιουργήθηκε από παράγοντες απειλών που σχετίζονται με τις ομάδες εκβιασμών ShinyHunters και Scattered Spider.

Αυτοί οι παράγοντες απειλών χρησιμοποιούν παραδοσιακά κρυπτογραφητές άλλων συμμοριών ransomware σε επιθέσεις, συμπεριλαμβανομένων των ALPHV/BlackCat, Qilin, RansomHubκαι DragonForce, αλλά τώρα δημιουργούν τη δική τους επιχείρηση για να αναπτύξουν επιθέσεις οι ίδιοι και οι θυγατρικές τους.

Οι ειδήσεις για το επερχόμενο RaaS ήρθαν στο φως για πρώτη φορά σε ένα κανάλι Telegram, όπου ηθοποιοί απειλών που αποκαλούν τους εαυτούς τους «Scattered Lapsus$ Hunters», από τα ονόματα των τριών συμμοριών που αποτελούν τη συλλογικότητα (Scattered Spider, Lapsus$ και ShinyHunters), προσπαθούσαν να εκβιάσουν θύματα κλοπής δεδομένων στο Salesforce και στο Jaguar Land.

Ο κρυπτογραφητής ShinySp1d3r

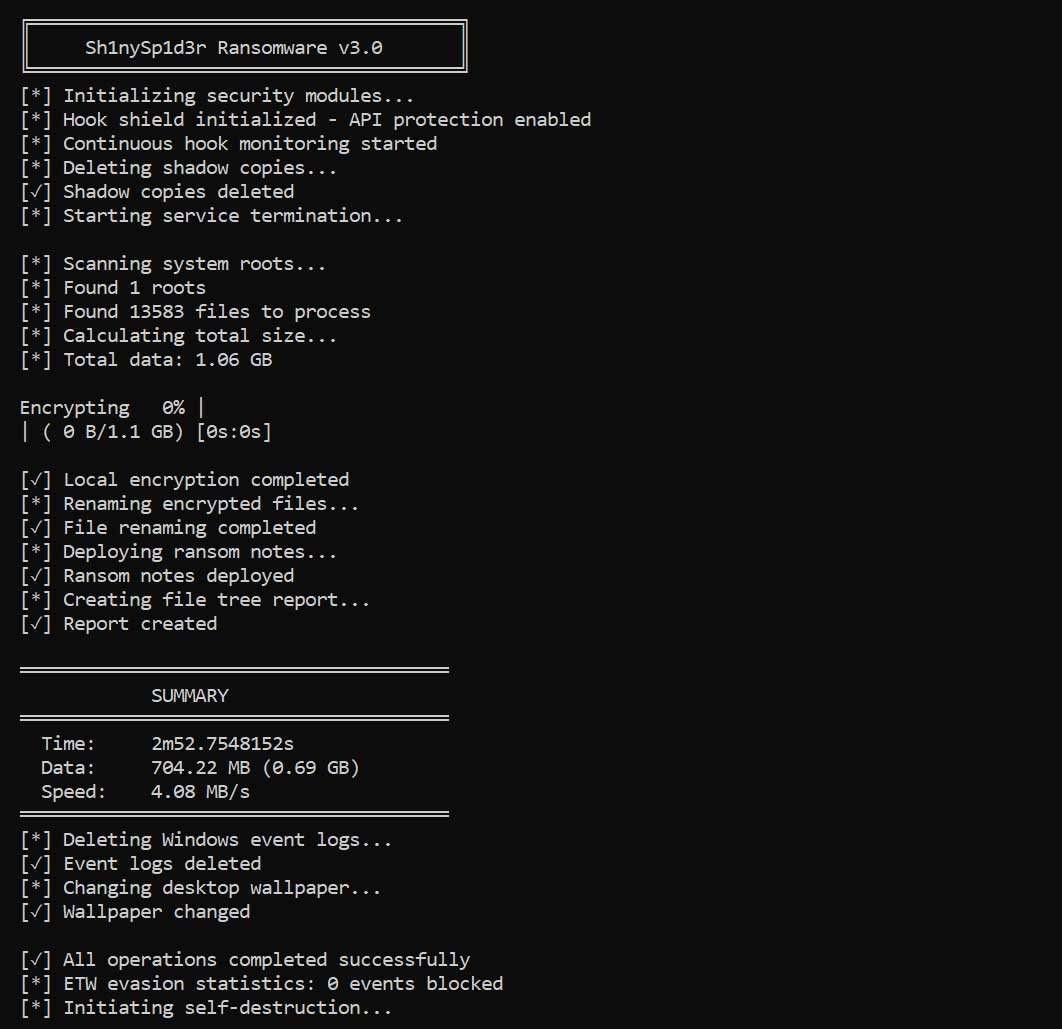

Το BleepingComputer ανακάλυψε ένα δείγμα του ShinySp1d3r μετά τη μεταφόρτωσή του στο VirusTotal. Έκτοτε, έχουν ανέβει επιπλέον δείγματα, επιτρέποντας στους ερευνητές να αναλύσουν τον επερχόμενο κρυπτογράφηση ransomware.

Σημείωμα: Ενώ ορισμένες από τις εικόνες μας δείχνουν το όνομα ως “Sh1nySp1d3r”, το BleepingComputer έχει ενημερωθεί ότι το RaaS λειτουργεί υπό το ShinySp1d3r και το όνομα θα αλλάξει σε μελλοντικές εκδόσεις.

Ο κρυπτογραφητής έχει αναπτυχθεί από την ομάδα εκβιασμών ShinyHunters, η οποία τον κατασκευάζει από την αρχή, αντί να χρησιμοποιεί μια βάση κώδικα που είχε διαρρεύσει στο παρελθόν, όπως το LockBit ή το Babuk.

Πηγή: BleepingComputer

Ως αποτέλεσμα, ο κρυπτογραφητής των Windows ShinySp1d3r προσφέρει πολλές δυνατότητες, μερικές κοινές σε άλλους κρυπτογραφητές και άλλες που δεν έχουν ξαναδεί.

Σύμφωνα με ανάλυση που κοινοποιήθηκε στο BleepingComputer από αναλυτές στην εταιρεία ανάκτησης ransomware Covewareαυτά τα χαρακτηριστικά περιλαμβάνουν:

- Σύνδεση της συνάρτησης EtwEventWrite για να αποτρέψετε την καταγραφή δεδομένων στο πρόγραμμα προβολής συμβάντων των Windows.

- Σκοτώνει τις διεργασίες που διατηρούν ένα αρχείο ανοιχτό και αποτρέπουν την κρυπτογράφηση του με την επανάληψη των διεργασιών με μια λαβή στο αρχείο και στη συνέχεια σκοτώνοντάς τες. Ο κρυπτογραφητής διαθέτει επίσης μια συνάρτηση «forceKillUsingRestartManager» που χρησιμοποιεί το Επανεκκινήστε το API του Managerαλλά δεν έχει εφαρμοστεί ακόμη.

- Γεμίζει τον ελεύθερο χώρο σε μια μονάδα δίσκου γράφοντας τυχαία δεδομένα σε αρχεία που ονομάζονται “wipe-[random].τμπ’. Αυτό γίνεται για να αντικατασταθούν τυχόν διαγραμμένα αρχεία, καθιστώντας πιο δύσκολη, αν όχι αδύνατη, την ανάκτησή τους.

- Σκοτώνει μια σκληρά κωδικοποιημένη λίστα διαδικασιών και υπηρεσιών.

- Ελέγχει τη διαθέσιμη μνήμη για να υπολογίσει τη βέλτιστη ποσότητα δεδομένων για ανάγνωση κάθε φορά.

- Περιέχει τη δυνατότητα μετάδοσης σε άλλες συσκευές στο τοπικό δίκτυο μέσω μιας από αυτές τις μεθόδους:

- deployViaSCM – Δημιουργεί μια υπηρεσία για την εκτέλεση του κακόβουλου λογισμικού

- deployViaWMI– Εκτελεί το κακόβουλο λογισμικό μέσω WMI με Win32_Process.Create

- προσπάθειαGPODeployment – Δημιουργεί ένα σενάριο εκκίνησης GPO στο scripts.ini για την εκτέλεση του κακόβουλου λογισμικού

- Περιέχει χαρακτηριστικά αντι-ανάλυσης και αντικαθιστά τα περιεχόμενα ενός buffer μνήμης για να αποτρέψει την εγκληματολογική ανάλυση.

- Διαγράφει τα Shadow Volume Copies για να αποτρέψει τη χρήση τους για την επαναφορά κρυπτογραφημένων αρχείων.

- Αναζητά κεντρικούς υπολογιστές με ανοιχτά κοινόχρηστα στοιχεία δικτύου και επιχειρεί να τους κρυπτογραφήσει.

- Κρυπτογραφεί αρχεία με διαφορετικά μεγέθη κομματιών και μετατοπίσεις. Δεν είναι σαφές γιατί το κάνει αυτό ή εάν αυτές οι πληροφορίες αποθηκεύονται σε μια κρυπτογραφημένη κεφαλίδα αρχείου (περισσότερα για αυτό αργότερα).

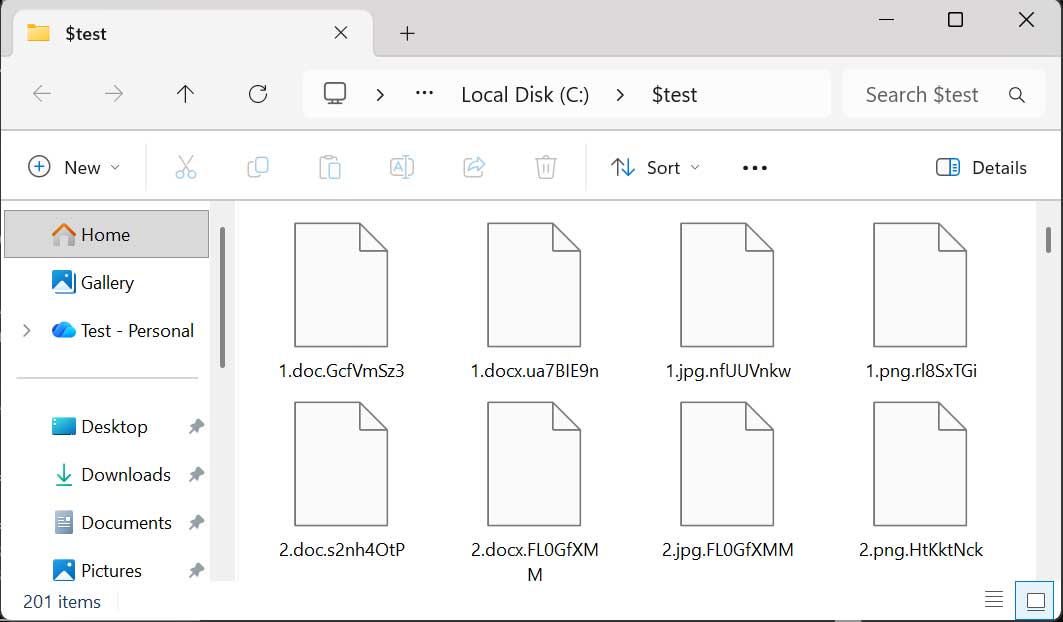

Κατά την κρυπτογράφηση αρχείων, το ransomware χρησιμοποιεί τον αλγόριθμο κρυπτογράφησης ChaCha20 με το ιδιωτικό κλειδί να προστατεύεται με χρήση RSA-2048. Κάθε αρχείο θα έχει τη δική του μοναδική επέκταση όπως φαίνεται στον παρακάτω φάκελο, η οποία η ShinyHunters ισχυρίστηκε στο BleepingComputer βασίστηκε σε έναν μαθηματικό τύπο.

Πηγή: BleepingComputer

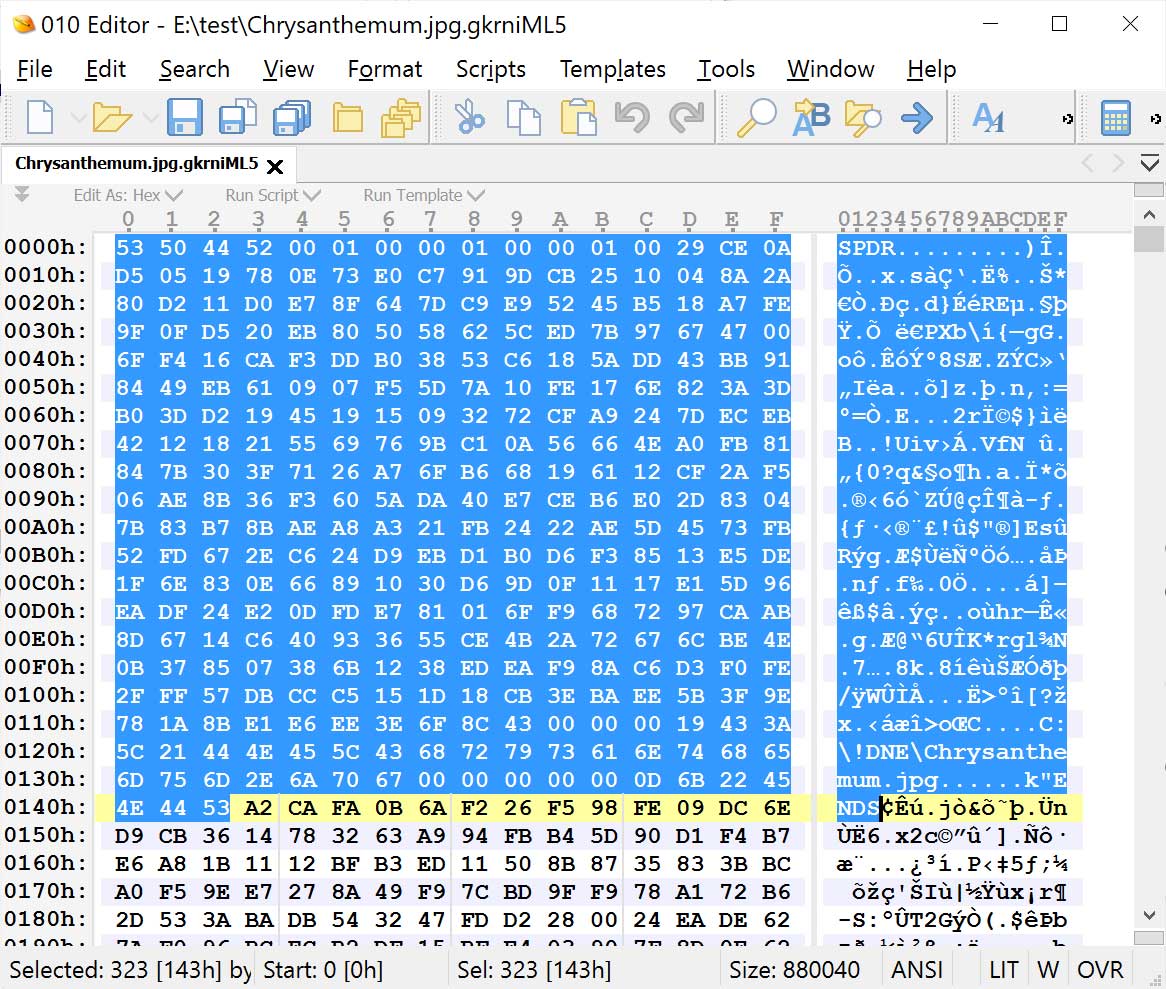

Κάθε κρυπτογραφημένο αρχείο περιέχει μια κεφαλίδα αρχείου που ξεκινά με SPDR και τελειώνει με ΤΕΛΕΙΩΝΕΙόπως φαίνεται στην παρακάτω εικόνα. Αυτή η κεφαλίδα περιέχει πληροφορίες σχετικά με το κρυπτογραφημένο αρχείο, συμπεριλαμβανομένου του ονόματος αρχείου, του κρυπτογραφημένου ιδιωτικού κλειδιού και άλλων μεταδεδομένων.

Πηγή: BleepingComputer

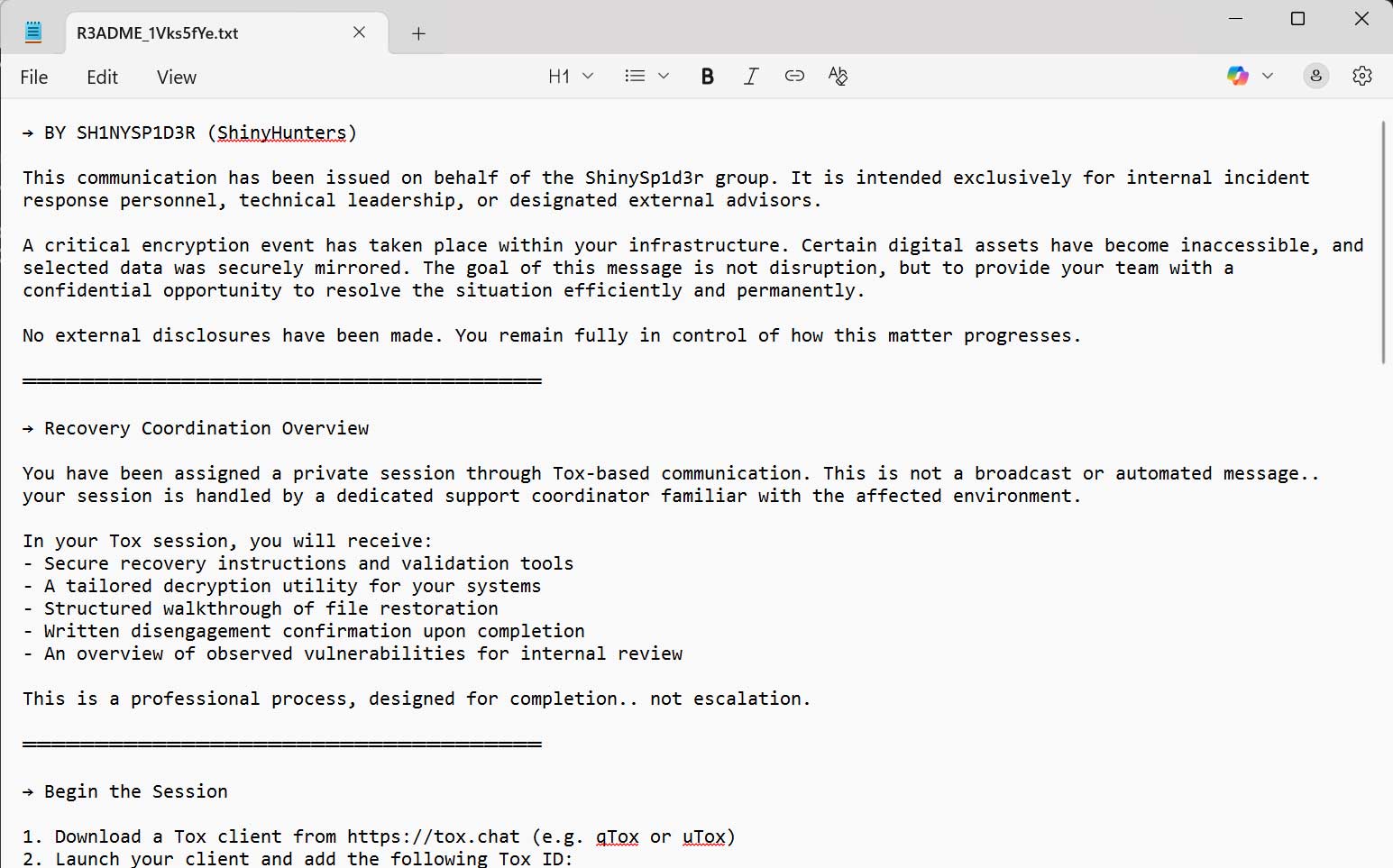

Κάθε φάκελος στην κρυπτογραφημένη συσκευή θα περιέχει ένα σημείωμα λύτρων, το οποίο έχει κωδικοποιηθεί επί του παρόντος R3ADME_1Vks5fYe.txtπου περιλαμβάνει πληροφορίες για το τι συνέβη στα αρχεία ενός θύματος, πώς να διαπραγματευτείτε τα λύτρα και μια διεύθυνση TOX για επικοινωνίες.

Το σημείωμα λύτρων περιλαμβάνει επίσης έναν σύνδεσμο προς τον ιστότοπο διαρροής δεδομένων Tor, αλλά επί του παρόντος έχει μια διεύθυνση URL onion placeholder που δεν είναι έγκυρη.

“Αυτή η επικοινωνία έχει εκδοθεί για λογαριασμό της ομάδας ShinySp1d3r. Προορίζεται αποκλειστικά για προσωπικό αντιμετώπισης εσωτερικών περιστατικών, τεχνική ηγεσία ή ορισμένους εξωτερικούς συμβούλους”, ξεκινά το σημείωμα για τα λύτρα.

“Έχει λάβει χώρα ένα κρίσιμο συμβάν κρυπτογράφησης εντός της υποδομής σας. Ορισμένα ψηφιακά στοιχεία έχουν γίνει απρόσιτα και επιλεγμένα δεδομένα αντικατοπτρίστηκαν με ασφάλεια. Ο στόχος αυτού του μηνύματος δεν είναι η διακοπή, αλλά η παροχή εμπιστευτικής ευκαιρίας στην ομάδα σας να επιλύσει την κατάσταση αποτελεσματικά και μόνιμα.”

Πηγή: BleepingComputer

Το σημείωμα για τα λύτρα συνεχίζει λέγοντας ότι τα θύματα έχουν τρεις ημέρες για να ξεκινήσουν τις διαπραγματεύσεις πριν δημοσιοποιηθεί η επίθεση στον ιστότοπο διαρροής δεδομένων.

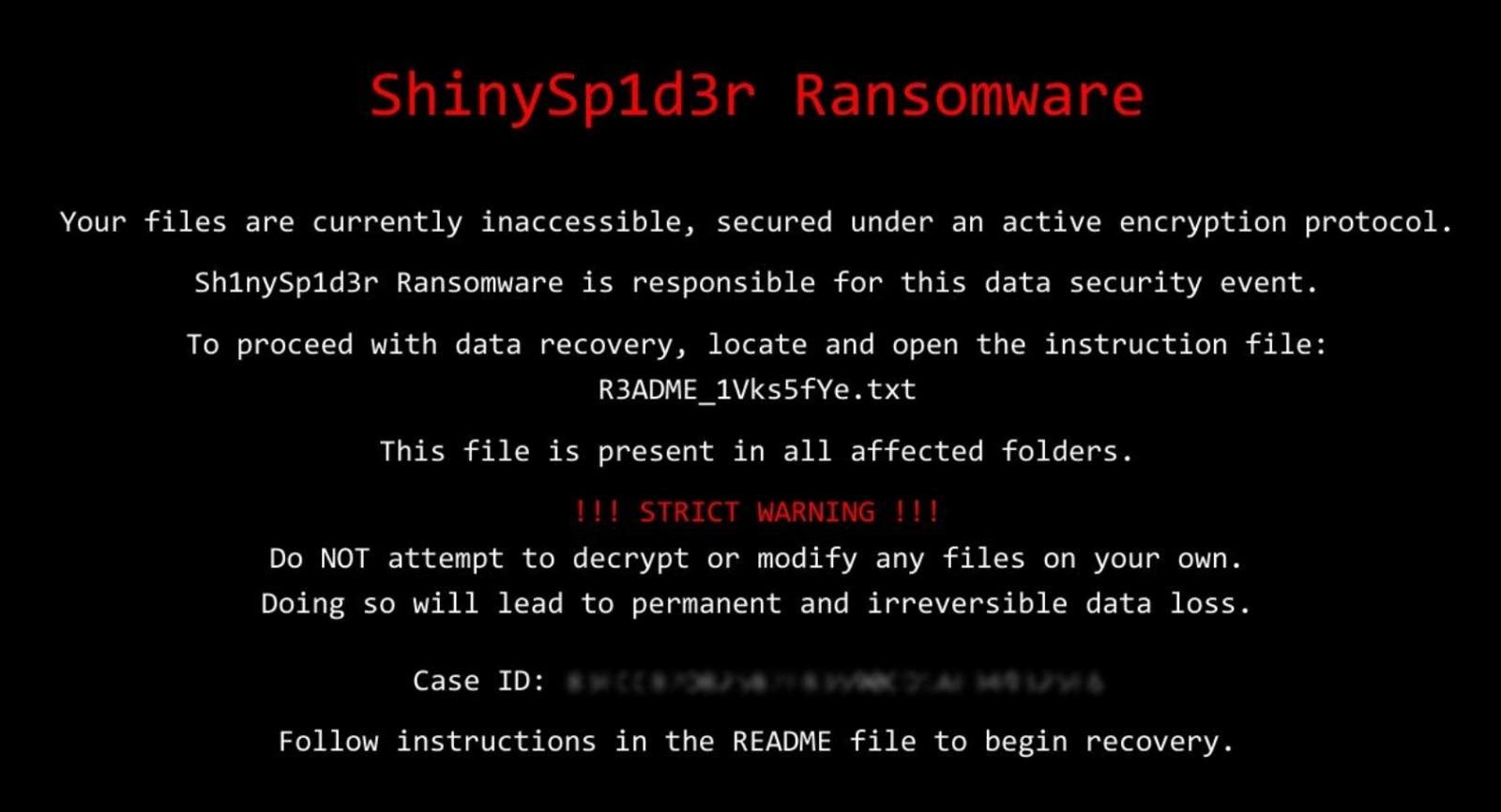

Εκτός από τις σημειώσεις για τα λύτρα, ο κρυπτογραφητής θα ορίσει επίσης μια ταπετσαρία των Windows που προειδοποιεί το θύμα για το τι συνέβη και το προτρέπει να διαβάσει το σημείωμα λύτρων.

Πηγή: BleepingComputer

Ενώ η BleepingComputer απέκτησε μόνο τον κρυπτογράφηση των Windows, η ShinyHunters λέει ότι έχει ολοκληρώσει μια έκδοση CLI με διαμόρφωση χρόνου εκτέλεσης και είναι κοντά στην ολοκλήρωση των εκδόσεων για Linux και ESXi. Είπαν επίσης ότι μια ξεχωριστή “έκδοση αστραπής” βρίσκεται σε εξέλιξη, βελτιστοποιημένη για ταχύτητα.

“Εργαζόμαστε επίσης σε μια “έκδοση αστραπής” καθαρού ASM, είναι σαν lockbit πράσινο – μια άλλη παραλλαγή ντουλαπιών παραθύρων, αλλά σε καθαρή συναρμολόγηση και είναι αρκετά απλή”, είπε ο ShinyHunters στο BleepingComputer.

Καθώς πρόκειται για μια έκδοση εντοπισμού σφαλμάτων ενός υπό ανάπτυξη ransomware, πιθανότατα θα δούμε πρόσθετες λειτουργίες να προστίθενται στο μέλλον.

Όσο για την ίδια τη λειτουργία RaaS, η ShinyHunters λέει ότι θα εκτελεστεί από την ομάδα τους με το όνομα Scattered LAPSUS$ Hunters.

«Ναι, θα καθοδηγείται από εμένα/εμάς τους «ShinyHunters», αλλά θα λειτουργεί με την επωνυμία Scattered LAPSUS$ Hunters (SLH), εξ ου και το όνομα ShinySp1d3r, για να αποδείξει τη «συμμαχία» ή τη «συνεργασία» μεταξύ αυτών των ομάδων», είπε ο ShinyHunters στο BleepingComputer.

Ο παράγοντας απειλών ισχυρίζεται επίσης ότι οποιαδήποτε εταιρεία στον τομέα της υγειονομικής περίθαλψης, συμπεριλαμβανομένων των φαρμακευτικών εταιρειών, των νοσοκομείων, των κλινικών και των ασφαλιστικών εταιρειών, δεν μπορεί να στοχευτεί με τον κρυπτογράφηση τους. Ωστόσο, το BleepingComputer το ενημέρωσαν άλλες συμμορίες ransomware στο παρελθόν, πολλοί από τους οποίους επέτρεψαν αργότερα την παραβίαση αυτών των πολιτικών.

Παρόμοια με άλλες επιχειρήσεις ransomware, η ShinyHunters λέει ότι απαγορεύονται οι επιθέσεις κατά της Ρωσίας και άλλων χωρών της ΚΑΚ, καθώς πολλές θυγατρικές θα προέρχονται από αυτές τις περιοχές και θα μπορούσαν να γίνουν στόχοι επιβολής του νόμου.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com