Μια πρόσφατα αναγνωρισμένη οικογένεια κακόβουλου λογισμικού botnet, με την ονομασία «Udados», έχει εμφανιστεί ως σημαντική απειλή για τους τομείς της Τεχνολογίας και των Τηλεπικοινωνιών, ενορχηστρώνοντας επιθέσεις υψηλού όγκου HTTP flood Distributed Denial-of-Service (DDoS).

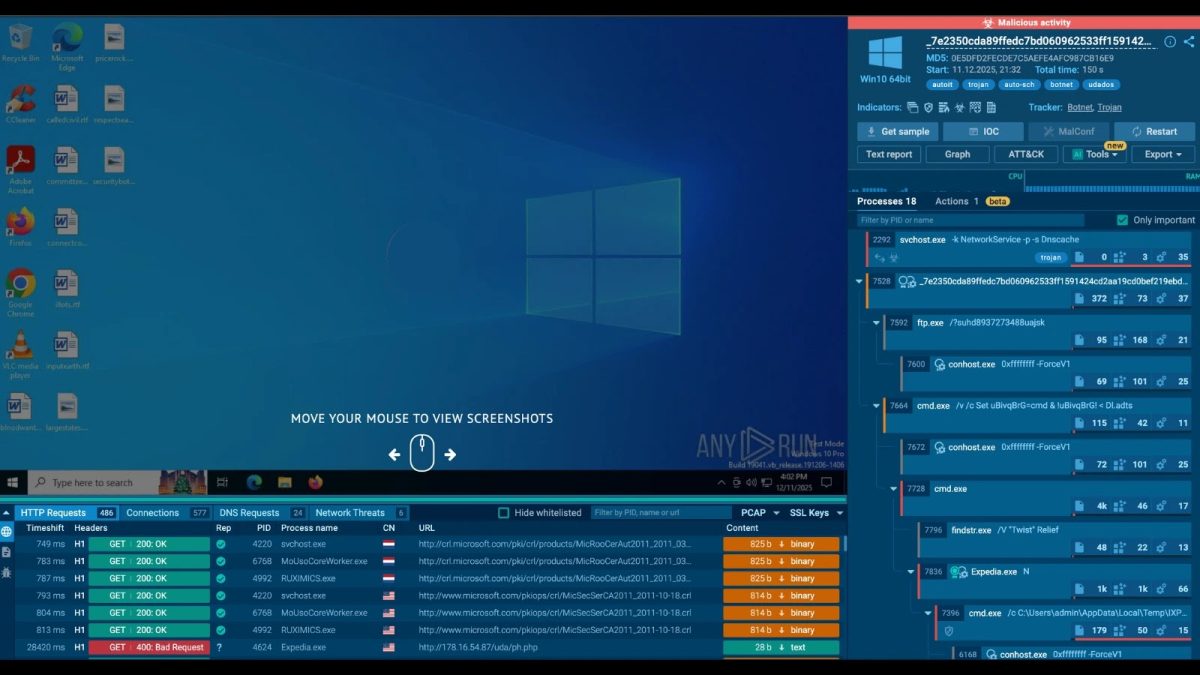

Σύμφωνα με ANY.RUN ανάλυση sandboxτο botnet αξιοποιεί μολυσμένους κεντρικούς υπολογιστές για να εκτελέσει καμπάνιες συνεχούς άρνησης υπηρεσίας που έχουν σχεδιαστεί για να διαταράξουν τη συνέχεια της επιχείρησης υπερβάλλοντας διακομιστές-στόχους με επισκεψιμότητα με νόμιμη εμφάνιση.

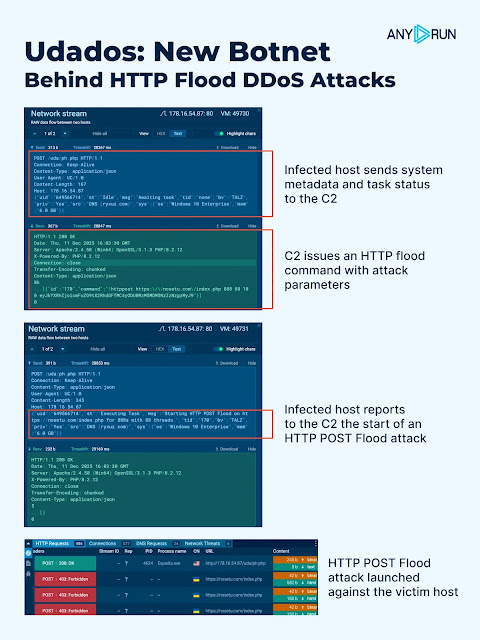

Το κακόβουλο λογισμικό Udados λειτουργεί εγκαθιστώντας επικοινωνία με έναν διακομιστή Command and Control (C2) για να λαμβάνει οδηγίες επίθεσης.

Οι μολυσμένοι κεντρικοί υπολογιστές στέλνουν δομημένα δεδομένα JSON στο C2, συμπεριλαμβανομένων λεπτομερών μεταδεδομένων συστήματος: αναγνωριστικό χρήστη (Uid), κατάσταση εκτέλεσης εργασιών (Αγ), έκδοση bot (Bv), και επίπεδο προνομίων (Priv). Αυτή η τηλεμετρία επιτρέπει στον χειριστή να διαχειρίζεται αποτελεσματικά τους πόρους του botnet.

Κατά το check-in, ο διακομιστής C2 απαντά με συγκεκριμένες εντολές επίθεσης. Η πρωταρχική οδηγία που τηρήθηκε είναι !httppostτο οποίο ενεργοποιεί τη μονάδα DDoS. Αυτή η εντολή περιλαμβάνει παραμέτρους για τη διάρκεια επίθεσης (π.χ. 888 δευτερόλεπτα), τον αριθμό των ταυτόχρονων νημάτων (π.χ. 88) και ένα ωφέλιμο φορτίο με κωδικοποίηση Base64 που περιέχει τυχαία δεδομένα.

Η χρήση αιτημάτων HTTP POST επιτρέπει στην κίνηση επίθεσης να συνδυάζεται άψογα με τη νόμιμη κυκλοφορία ιστού, καθιστώντας τον εντοπισμό και τον μετριασμό πολύ πιο δύσκολο για τους υπερασπιστές δικτύου.

Δείκτες υποδομής και δικτύου

Η υποδομή του botnet φιλοξενείται στο Autonomous System AS214943, γνωστό και ως RAILNET. Αυτό το δίκτυο απέκτησε πρόσφατα τη φήμη του καταφυγίου για κακόβουλη δραστηριότητα. Πρόσφατες αναφορές πληροφοριών δείχνουν ότι το RAILNET έχει φιλοξενήσει υποδομές για περισσότερες από 30 διαφορετικές οικογένειες κακόβουλου λογισμικού στα τέλη του 2025, συμπεριλαμβανομένων μεγάλων απειλών όπως το Remcos και το Amadey.

Ο συγκεκριμένος διακομιστής C2 που προσδιορίζεται σε αυτήν την καμπάνια βρίσκεται στη διεύθυνση IP 178.16.54[.]87.

Το κακόβουλο λογισμικό επικοινωνεί μέσω του URI /uda/ph.phpπου χρησιμεύει ως κρίσιμος δείκτης για την παρακολούθηση δικτύου. Τα Defenders μπορούν να ανιχνεύσουν πιθανές μολύνσεις επιθεωρώντας την εξερχόμενη κυκλοφορία HTTP για αυτήν τη συγκεκριμένη διαδρομή και τις χαρακτηριστικές παραμέτρους JSON (uid, αγ, μήνυμα, τιντίδα) στο σώμα του αιτήματος.

Συνιστάται στους οργανισμούς να ενεργήστε γρήγορα και μπλοκάρετε την κυκλοφορία στην αναγνωρισμένη υποδομή C2 και παρακολουθήστε για τους ακόλουθους δείκτες:

| Τύπος | Αξία |

|---|---|

| SHA256 | 7e2350cda89ffedc7bd060962533ff1591424cd2aa19cd0bef219ebd576566bb |

| SHA256 | 770d78f34395c72191c8b865c08b08908dff6ac572ade06396d175530b0403b8 , |

| IPv4 | 178.16.54[.]87 (Φιλοξενείται στο RAILNET) |

| Πεδίο ορισμού | ryxuz[.]com , |

| Διαδρομή URI | /uda/ph.php |

Οι διαχειριστές δικτύου θα πρέπει επίσης να επιθεωρούν τις βραχυπρόθεσμες αιχμές στην εξερχόμενη επισκεψιμότητα HTTP από μεμονωμένους κεντρικούς υπολογιστές, καθώς αυτή η συμπεριφορά συχνά προηγείται της πλημμύρας μεγάλου όγκου που ενορχηστρώνεται από το C2.