Η αμερικανική εταιρεία λογισμικού πληροφορικής Ivanti προειδοποίησε σήμερα τους πελάτες να επιδιορθώσουν μια ευπάθεια που αποκαλύφθηκε πρόσφατα στη λύση Endpoint Manager (EPM) που θα μπορούσε να επιτρέψει στους εισβολείς να εκτελούν κώδικα εξ αποστάσεως.

Η Ivanti παρέχει λύσεις διαχείρισης περιουσιακών στοιχείων συστημάτων και πληροφορικής σε περισσότερες από 40.000 εταιρείες μέσω ενός δικτύου περισσότερων από 7.000 οργανισμών σε όλο τον κόσμο. Το λογισμικό EPM της εταιρείας είναι ένα εργαλείο διαχείρισης τελικού σημείου all-in-one για τη διαχείριση συσκευών πελατών σε δημοφιλείς πλατφόρμες, συμπεριλαμβανομένων των Windows, macOS, Linux, Chrome OS και IoT.

Παρακολούθηση ως CVE-2025-10573αυτό το κρίσιμο ελάττωμα ασφαλείας μπορεί να αξιοποιηθεί από απομακρυσμένους, μη επαληθευμένους παράγοντες απειλής για την εκτέλεση αυθαίρετου κώδικα JavaScript μέσω επιθέσεων δέσμης ενεργειών μεταξύ τοποθεσιών χαμηλής πολυπλοκότητας που απαιτούν αλληλεπίδραση με τον χρήστη.

“Ένας εισβολέας με πρόσβαση χωρίς έλεγχο ταυτότητας στην κύρια υπηρεσία Ιστού EPM μπορεί να ενώσει ψεύτικα διαχειριζόμενα τελικά σημεία στον διακομιστή EPM για να δηλητηριάσει τον πίνακα εργαλείων ιστού διαχειριστή με κακόβουλο JavaScript.” εξήγησε Ο ερευνητής ασφάλειας προσωπικού του Rapid7 Ryan Emmons, ο οποίος ανέφερε την ευπάθεια τον Αύγουστο.

“Όταν ένας διαχειριστής Ivanti EPM προβάλλει μία από τις δηλητηριασμένες διεπαφές του πίνακα εργαλείων κατά την κανονική χρήση, αυτή η παθητική αλληλεπίδραση χρήστη θα ενεργοποιήσει την εκτέλεση JavaScript από την πλευρά του πελάτη, με αποτέλεσμα ο εισβολέας να αποκτήσει τον έλεγχο της περιόδου λειτουργίας του διαχειριστή.”

Η Ivanti κυκλοφόρησε την έκδοση EPM EPM 2024 SU4 SR1 για να αντιμετωπίσει το πρόβλημα και σημείωσε ότι ο κίνδυνος αυτής της ευπάθειας θα πρέπει να μειωθεί σημαντικά επειδή η λύση Ivanti EPM δεν προορίζεται να εκτεθεί στο διαδίκτυο.

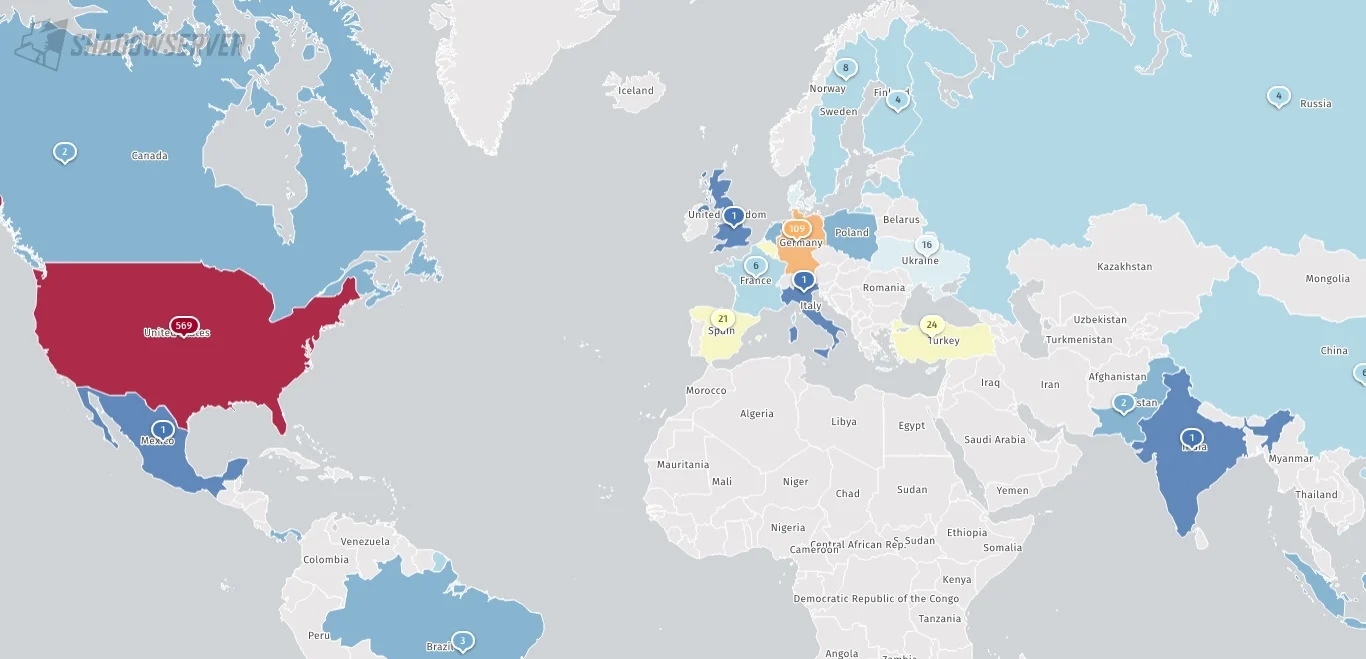

Ωστόσο, η πλατφόρμα παρακολούθησης απειλών Shadowserver παρακολουθεί αυτήν τη στιγμή εκατοντάδες περιπτώσεις Ivanti EPM που έχουν πρόσβαση στο Διαδίκτυοτα περισσότερα από τα οποία βρίσκονται στις Ηνωμένες Πολιτείες (569), στη Γερμανία (109) και στην Ιαπωνία (104).

Σήμερα, η Ivanti κυκλοφόρησε επίσης ενημερώσεις ασφαλείας για την αντιμετώπιση τριών τρωτών σημείων υψηλής σοβαρότητας, δύο από τις οποίες (CVE-2025-13659 και CVE-2025-13662) θα μπορούσαν να επιτρέψουν σε μη επιβεβαιωμένους εισβολείς να εκτελούν αυθαίρετο κώδικα σε μη επιδιορθωμένα συστήματα.

Ευτυχώς, η επιτυχής εκμετάλλευση απαιτεί επίσης αλληλεπίδραση με τον χρήστη και τους στόχους είτε να συνδεθούν σε έναν μη αξιόπιστο κεντρικό διακομιστή είτε να εισάγουν μη αξιόπιστα αρχεία διαμόρφωσης.

“Δεν γνωρίζουμε ότι υπάρχουν πελάτες που υφίστανται εκμετάλλευση από αυτά τα τρωτά σημεία πριν από τη δημόσια αποκάλυψη. Αυτά τα τρωτά σημεία αποκαλύφθηκαν μέσω του προγράμματος υπεύθυνης αποκάλυψης”, είπε ο Ιβάντι.

Ενώ ο Ivanti δεν έχει ανακαλύψει ακόμη στοιχεία εκμετάλλευσης σε επιθέσεις, τα ελαττώματα ασφαλείας του Ivanti EPM στοχοποιούνται συχνά από φορείς απειλών.

Νωρίτερα φέτος, τον Μάρτιο, η CISA επισήμανε τρεις κρίσιμες ευπάθειες που επηρεάζουν τις συσκευές EPM (CVE-2024-13159, CVE-2024-13160 και CVE-2024-13161) ως εκμεταλλευόμενες σε επιθέσεις και προειδοποίησε τις ομοσπονδιακές υπηρεσίες των Η.Π.Α. να εξασφαλίσουν την ασφάλεια των δικτύων τους εντός τριών εβδομάδων.

Η υπηρεσία κυβερνοασφάλειας των ΗΠΑ διέταξε τις κυβερνητικές υπηρεσίες να επιδιορθώσουν ένα άλλο ελάττωμα του EPM που χρησιμοποιήθηκε ενεργά (CVE-2024-29824) τον Οκτώβριο του 2024.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com