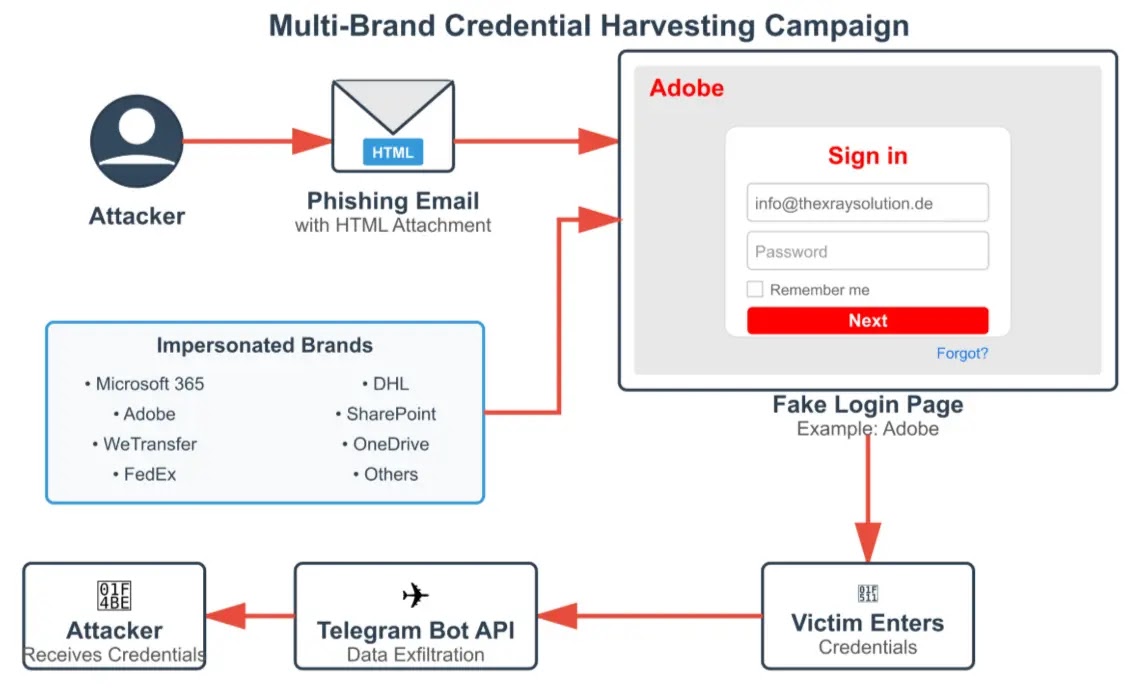

Μια νέα καμπάνια ηλεκτρονικού “ψαρέματος” (phishing) έχει προκύψει που εξοπλίζει τις προσκλήσεις επισκεπτών χρηστών του Microsoft Entra για να εξαπατήσει τους παραλήπτες να κάνουν τηλεφωνικές κλήσεις σε επιτιθέμενους που παριστάνουν την υποστήριξη της Microsoft.

Η επίθεση αξιοποιεί ένα κρίσιμο κενό ασφαλείας στον τρόπο με τον οποίο το Microsoft Entra επικοινωνεί με εξωτερικούς χρήστες, μετατρέποντας μια νόμιμη λειτουργία συνεργασίας σε μηχανισμό παράδοσης για εξελιγμένες επιθέσεις κοινωνικής μηχανικής.

Αυτή η καμπάνια αντιπροσωπεύει μια εξέλιξη στις τακτικές TOAD (Telephone Oriented Attack Delivery), συνδυάζοντας συστήματα διαπιστευτηρίων που βασίζονται σε cloud με παραδοσιακές απάτες που βασίζονται σε τηλέφωνο για να τεθεί σε κίνδυνο η ασφάλεια του οργανισμού.

Michael Taggart, αναλυτής ασφαλείας και ερευνητής, αναγνωρισθείς αυτός ο νέος φορέας επίθεσης μετά την ανακάλυψη πολλαπλών καμπανιών phishing που εκμεταλλεύονται το σύστημα πρόσκλησης επισκεπτών.

Η καμπάνια κακόβουλου λογισμικού χρησιμοποιεί προσκλήσεις ενοικιαστών Microsoft Entra που αποστέλλονται από το νόμιμο invits@microsoft[.]διεύθυνση com για να παρακάμψετε τα φίλτρα email και να δημιουργήσετε εμπιστοσύνη με τους στόχους.

Οι εισβολείς εγγράφουν ψεύτικους μισθωτές οργανισμού με ονόματα όπως “Unified Workspace Team”, “CloudSync” και “Advanced Suite Services” για να πλαστοπροσωπήσουν νόμιμες οντότητες της Microsoft.

Η αλυσίδα επιθέσεων επιδεικνύει περίπλοκο συντονισμό μεταξύ της κατάχρησης υποδομής cloud και της κοινωνικής μηχανικής.

Μόλις οι παραλήπτες λάβουν το μήνυμα ηλεκτρονικού ταχυδρομείου της πρόσκλησης, συναντούν ένα πειστικό μήνυμα που υποστηρίζει ότι το ετήσιο πρόγραμμα Microsoft 365 απαιτεί επεξεργασία ανανέωσης, με κατασκευασμένες λεπτομέρειες συναλλαγής, συμπεριλαμβανομένων αριθμών αναφοράς, αναγνωριστικών πελατών και ποσών χρέωσης περίπου 446,46 $.

Το μήνυμα καθοδηγεί τους χρήστες να επικοινωνήσουν με έναν αριθμό τηλεφώνου που αναφέρεται ως Υποστήριξη χρέωσης της Microsoft, η οποία τους συνδέει στην πραγματικότητα απευθείας με τους εισβολείς που προχωρούν σε απόπειρες συλλογής διαπιστευτηρίων και εξαγοράς λογαριασμού.

Ανίχνευση φοροδιαφυγής μέσω νόμιμων υποδομών

Ο μηχανισμός μόλυνσης εκμεταλλεύεται μια θεμελιώδη αδυναμία στη σχεδίαση του Entra: το πεδίο Message στις προσκλήσεις επισκεπτών δέχεται αυθαίρετα μεγάλο κείμενο, επιτρέποντας στους εισβολείς να ενσωματώνουν εκτεταμένο περιεχόμενο ηλεκτρονικού ψαρέματος χωρίς να ενεργοποιούν παραδοσιακές ειδοποιήσεις ασφαλείας.

.webp.jpeg)

Δεδομένου ότι η πρόσκληση προέρχεται από τη νόμιμη υποδομή της Microsoft, τα συστήματα ασφαλείας email σπάνια επισημαίνουν αυτές τις επικοινωνίες ως κακόβουλες.

Οι εισβολείς καταγράφουν πολλαπλούς ψεύτικους τομείς μισθωτή, συμπεριλαμβανομένου του x44xfqf.onmicrosoft[.]com, woodedlif.onmicrosoft[.]com και xeyi1ba.onmicrosoft[.]com, δημιουργώντας ένα δίκτυο μόνιμης υποδομής για συνεχή ανάπτυξη καμπάνιας.

Οι οργανισμοί θα πρέπει να εφαρμόζουν μέτρα άμεσης ανίχνευσης αναζητώντας δείκτες στα αρχεία καταγραφής email, συμπεριλαμβανομένης της διεύθυνσης αποστολέα guests@microsoft[.]com, λέξεις-κλειδιά γραμμής θέματος όπως «σας προσκάλεσε να αποκτήσετε πρόσβαση σε εφαρμογές εντός του οργανισμού τους» και γνωστά ονόματα ενοικιαστών εισβολέων.

Οι διαχειριστές δικτύου μπορούν να αποκλείσουν τους αριθμούς τηλεφώνου που σχετίζονται με αυτές τις καμπάνιες ενώ παράλληλα εκπαιδεύουν τους χρήστες σχετικά με την επαλήθευση των επικοινωνιών της Microsoft μέσω επίσημων καναλιών υποστήριξης αντί να ανταποκρίνονται σε αιτήματα που βασίζονται σε προσκλήσεις.