Μια μη επιδιορθωμένη ευπάθεια zero-day στο Gogs, μια δημοφιλής αυτο-φιλοξενούμενη υπηρεσία Git, επέτρεψε στους εισβολείς να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα σε παρουσίες που αντιμετωπίζουν το Διαδίκτυο και να θέτουν σε κίνδυνο εκατοντάδες διακομιστές.

Γραμμένο στο Go και σχεδιασμένο ως εναλλακτική λύση στο GitLab ή στο GitHub Enterprise, το Gogs συχνά εκτίθεται στο διαδίκτυο για απομακρυσμένη συνεργασία.

CVE-2025-8110η ευπάθεια Gogs RCE που χρησιμοποιείται σε αυτές τις επιθέσεις, προέρχεται από μια αδυναμία διέλευσης διαδρομής στο PutContents API. Το ελάττωμα επιτρέπει στους φορείς απειλών να παρακάμπτουν τις προστασίες που εφαρμόζονται για ένα σφάλμα εκτέλεσης απομακρυσμένου κώδικα που είχε προηγουμένως επιδιορθωθεί (CVE-2024-55947) χρησιμοποιώντας συμβολικούς συνδέσμους για την αντικατάσταση αρχείων εκτός του αποθετηρίου.

Ενώ οι εκδόσεις Gogs που αντιμετώπιζαν το σφάλμα ασφαλείας CVE-2024-55947 επικυρώνουν τώρα ονόματα μονοπατιών για να αποτρέπουν τη διέλευση καταλόγου, εξακολουθούν να αποτυγχάνουν να επικυρώσουν τον προορισμό των συμβολικών συνδέσμων. Οι εισβολείς μπορούν να το κάνουν κατάχρηση δημιουργώντας αποθετήρια που περιέχουν συμβολικούς συνδέσμους που οδηγούν σε ευαίσθητα αρχεία συστήματος και στη συνέχεια χρησιμοποιώντας το PutContents API για να γράψουν δεδομένα μέσω του συμβολικού συνδέσμου, αντικαθιστώντας στόχους εκτός του αποθετηρίου.

Αντικαθιστώντας τα αρχεία διαμόρφωσης του Git, συγκεκριμένα τη ρύθμιση sshCommand, οι εισβολείς μπορούν να αναγκάσουν τα συστήματα-στόχους να εκτελέσουν αυθαίρετες εντολές.

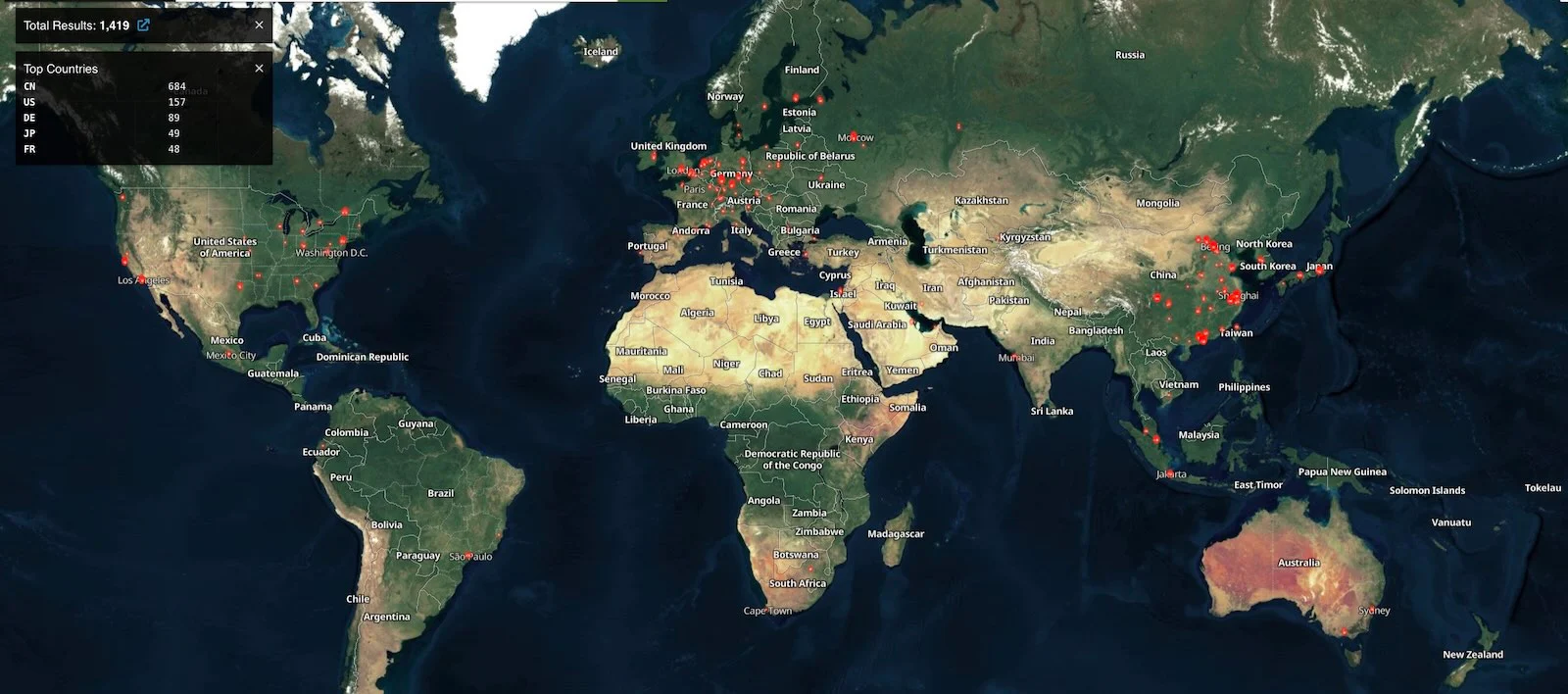

Η Wiz Research ανακάλυψε την ευπάθεια τον Ιούλιο κατά τη διερεύνηση μιας μόλυνσης από κακόβουλο λογισμικό που επηρεάζει τον διακομιστή Gogs ενός πελάτη που αντιμετωπίζει το Διαδίκτυο. Συνολικά, οι ερευνητές βρήκαν περισσότεροι από 1.400 διακομιστές Gogs εκτίθενται στο διαδίκτυομε περισσότερες από 700 περιπτώσεις να δείχνουν σημάδια συμβιβασμού.

Όλες οι παραβιασμένες περιπτώσεις που εντοπίστηκαν κατά τη διερεύνηση αυτών των επιθέσεων έδειξαν πανομοιότυπα μοτίβα, συμπεριλαμβανομένων αποθετηρίων με τυχαία ονόματα οκτώ χαρακτήρων που δημιουργήθηκαν εντός του ίδιου χρονικού πλαισίου τον Ιούλιο, υποδηλώνοντας ότι ένας μεμονωμένος ηθοποιός ή ομάδα που χρησιμοποιεί αυτοματοποιημένα εργαλεία βρίσκεται πίσω από την καμπάνια.

“Στην εξωτερική μας σάρωση, εντοπίσαμε πάνω από 1.400 διακομιστές Gogs που εκτέθηκαν δημόσια στο Διαδίκτυο. Πολλές από αυτές τις περιπτώσεις έχουν ρυθμιστεί με την “Ανοικτή Εγγραφή” ενεργοποιημένη από προεπιλογή, δημιουργώντας μια τεράστια επιφάνεια επίθεσης.” είπαν.

Η Wiz διαπίστωσε επίσης ότι το κακόβουλο λογισμικό που αναπτύχθηκε δημιουργήθηκε χρησιμοποιώντας το Supershell, ένα πλαίσιο εντολών και ελέγχου (C2) ανοιχτού κώδικα που δημιουργεί αντίστροφα κελύφη SSH σε υπηρεσίες web. Περαιτέρω ανάλυση αποκάλυψε ότι το κακόβουλο λογισμικό επικοινωνούσε με έναν διακομιστή εντολών και ελέγχου στο 119.45.176[.]196.

Οι ερευνητές ανέφεραν την ευπάθεια στους συντηρητές του Gogs στις 17 Ιουλίου και οι συντηρητές αναγνώρισαν το ελάττωμα στις 30 Οκτωβρίου, όταν ακόμη ανέπτυζαν ένα έμπλαστρο. Σύμφωνα με ένα χρονοδιάγραμμα αποκάλυψης που κοινοποίησε η Wiz Research, ένα δεύτερο κύμα επιθέσεων παρατηρήθηκε την 1η Νοεμβρίου.

Συνιστάται στους χρήστες του Gogs να απενεργοποιήσουν αμέσως την προεπιλεγμένη ρύθμιση ανοιχτής εγγραφής και να περιορίσουν την πρόσβαση στον διακομιστή χρησιμοποιώντας ένα VPN ή μια λίστα επιτρεπόμενων. Όσοι θέλουν να ελέγξουν εάν η παρουσία τους έχει ήδη παραβιαστεί θα πρέπει να αναζητήσουν ύποπτη χρήση του PutContents API και αποθετήρια με τυχαία ονόματα 8 χαρακτήρων.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com