Οι χάκερ εκμεταλλεύονται τρωτά σημεία κρίσιμης σοβαρότητας που επηρεάζουν πολλά προϊόντα Fortinet για να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση σε λογαριασμούς διαχειριστή και να κλέψουν αρχεία διαμόρφωσης συστήματος.

Τα δύο τρωτά σημεία παρακολουθούνται ως CVE-2025-59718 και CVE-2025-59719 και η Fortinet προειδοποίησε σε μια συμβουλευτική στις 9 Δεκεμβρίου σχετικά με την πιθανότητα εκμετάλλευσης.

Το CVE-2025-59718 είναι μια παράκαμψη ελέγχου ταυτότητας FortiCloud SSO που επηρεάζει τα FortiOS, FortiProxy και FortiSwitchManager. Προκαλείται από ακατάλληλη επαλήθευση κρυπτογραφικών υπογραφών σε μηνύματα SAML, επιτρέποντας σε έναν εισβολέα να συνδεθεί χωρίς έγκυρο έλεγχο ταυτότητας υποβάλλοντας έναν κακόβουλα κατασκευασμένο ισχυρισμό SAML.

Το CVE-2025-59719 είναι μια παράκαμψη ελέγχου ταυτότητας FortiCloud SSO που επηρεάζει το FortiWeb. Προκύπτει από ένα παρόμοιο ζήτημα με την επικύρωση κρυπτογραφικής υπογραφής των μηνυμάτων SAML, επιτρέποντας πρόσβαση διαχειριστή χωρίς έλεγχο ταυτότητας μέσω πλαστών SSO.

Και τα δύο ζητήματα είναι εκμεταλλεύσιμα μόνο εάν είναι ενεργοποιημένο το FortiCloud SSO, η οποία δεν είναι η προεπιλεγμένη ρύθμιση. Ωστόσο, εκτός εάν η δυνατότητα είναι ρητά απενεργοποιημένη, ενεργοποιείται αυτόματα κατά την εγγραφή συσκευών μέσω της διεπαφής χρήστη FortiCare.

Στόχευση λογαριασμών διαχειριστή

Ερευνητές στην εταιρεία κυβερνοασφάλειας Arctic Wolf παρατήρησαν επιθέσεις που εκμεταλλεύονταν τις δύο ευπάθειες ασφαλείας ξεκινώντας στις 12 Δεκεμβρίου. Σημειώνουν ότι οι εισβολές προήλθαν από διάφορες διευθύνσεις IP που συνδέονται με τις The Constant Company, BL Networks και Kaopu Cloud HK.

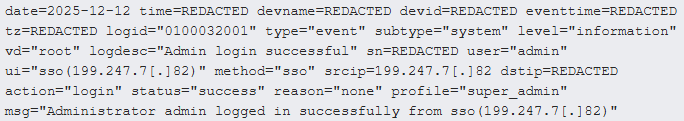

Με βάση τις παρατηρήσεις του Arctic Wolf, οι εισβολείς στόχευσαν λογαριασμούς διαχειριστή με κακόβουλες συνδέσεις απλής σύνδεσης (SSO), όπως φαίνεται στο παρακάτω αρχείο καταγραφής:

Πηγή: Arctic Wolf

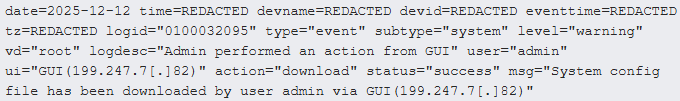

Μετά την απόκτηση πρόσβασης σε επίπεδο διαχειριστή, οι χάκερ είχαν πρόσβαση στη διεπαφή διαχείρισης ιστού και πραγματοποίησαν ενέργειες όπως η λήψη των αρχείων διαμόρφωσης του συστήματος.

Πηγή: Arctic Wolf

Τα αρχεία διαμόρφωσης μπορούν να εκθέσουν διατάξεις δικτύου, υπηρεσίες που έχουν πρόσβαση στο Διαδίκτυο, πολιτικές τείχους προστασίας, δυνητικά ευάλωτες διεπαφές, πίνακες δρομολόγησης και επίσης κατακερματισμένους κωδικούς πρόσβασης που ενδέχεται να σπάσουν εάν είναι αδύναμοι.

Η εξαγωγή αυτών των αρχείων υποδηλώνει ότι η δραστηριότητα δεν προέρχεται από ερευνητές που χαρτογραφούν ευάλωτα τελικά σημεία, καθώς η εκμετάλλευση είναι μέρος μιας κακόβουλης λειτουργίας που μπορεί να υποστηρίξει μελλοντικές επιθέσεις.

Μπλοκάρισμα των επιθέσεων

Τα δύο ελαττώματα επηρεάζουν πολλές εκδόσεις των προϊόντων Fortinet εκτός από τα FortiOS 6.4, FortiWeb 7.0 και FortiWeb 7.2.

Για την αποφυγή επιθέσεων, το Fortinet συνιστά στους διαχειριστές που εξακολουθούν να εκτελούν μια ευάλωτη έκδοση να απενεργοποιούν προσωρινά τη δυνατότητα σύνδεσης στο FortiCloud μέχρι να είναι δυνατή η αναβάθμιση σε ασφαλέστερη έκδοση.

Αυτό μπορεί να γίνει από Σύστημα → Ρυθμίσεις → “Να επιτρέπεται η σύνδεση διαχειριστή με χρήση FortiCloud SSO” = Απενεργοποίηση.

Συνιστάται στους διαχειριστές συστήματος να μετακινηθούν σε μία από τις ακόλουθες εκδόσεις που αντιμετωπίζουν και τα δύο τρωτά σημεία:

- FortiOS 7.6.4+, 7.4.9+, 7.2.12+ και 7.0.18+

- FortiProxy 7.6.4+, 7.4.11+, 7.2.15+, 7.0.22+

- FortiSwitchManager 7.2.7+, 7.0.6+

- FortiWeb 8.0.1+, 7.6.5+, 7.4.10+

Εάν εντοπιστούν ενδείξεις συμβιβασμού, συνιστάται η εναλλαγή των διαπιστευτηρίων του τείχους προστασίας το συντομότερο δυνατό. Η Arctic Wolf συνιστά επίσης τον περιορισμό της πρόσβασης διαχείρισης τείχους προστασίας/VPN μόνο σε αξιόπιστα εσωτερικά δίκτυα.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com