Οι φορείς απειλών εκμεταλλεύονται μια ευπάθεια έγχυσης εντολών σε συσκευές VPN της σειράς Array AG για να φυτέψουν webshells και να δημιουργήσουν απατεώνες χρήστες.

Η Array Networks διόρθωσε την ευπάθεια σε μια ενημέρωση ασφαλείας του Μαΐου, αλλά δεν έχει εκχωρήσει ένα αναγνωριστικό, περιπλέκοντας τις προσπάθειες παρακολούθησης του ελαττώματος και της διαχείρισης ενημερώσεων κώδικα.

Ενα συμβουλευτικός από την Ιαπωνική Ομάδα Έκτακτης Ανάγκης και Αντιμετώπισης Υπολογιστών (CERT) προειδοποιεί ότι οι χάκερ εκμεταλλεύονται την ευπάθεια τουλάχιστον από τον Αύγουστο σε επιθέσεις που στοχεύουν οργανισμούς στη χώρα.

Το πρακτορείο αναφέρει ότι οι επιθέσεις προέρχονται από τη διεύθυνση IP 194.233.100[.]138, το οποίο χρησιμοποιείται επίσης για επικοινωνίες.

«Στα περιστατικά που επιβεβαιώθηκαν από το JPCERT/CC, εκτελέστηκε μια εντολή που επιχειρούσε να τοποθετήσει ένα αρχείο webshell PHP στη διαδρομή /ca/aproxy/webapp/», αναφέρει το δελτίο (μηχανική μετάφραση).

Το ελάττωμα επηρεάζει το ArrayOS AG 9.4.5.8 και παλαιότερες εκδόσεις, συμπεριλαμβανομένου του υλικού της σειράς AG και των εικονικών συσκευών με ενεργοποιημένη τη δυνατότητα απομακρυσμένης πρόσβασης «DesktopDirect».

Το JPCERT το λέει αυτό Array OS έκδοση 9.4.5.9 αντιμετωπίζει το πρόβλημα και παρέχει τις ακόλουθες λύσεις εάν δεν είναι δυνατή η ενημέρωση:

- Εάν η δυνατότητα DesktopDirect δεν χρησιμοποιείται, απενεργοποιήστε όλες τις υπηρεσίες DesktopDirect

- Χρησιμοποιήστε το φιλτράρισμα URL για να αποκλείσετε την πρόσβαση σε διευθύνσεις URL που περιέχουν ερωτηματικό

Το Array Networks AG Series είναι μια σειρά ασφαλών πυλών πρόσβασης που βασίζονται σε SSL VPN για τη δημιουργία κρυπτογραφημένων τούνελ για ασφαλή απομακρυσμένη πρόσβαση σε εταιρικά δίκτυα, εφαρμογές, επιτραπέζιους υπολογιστές και πόρους cloud.

Συνήθως, χρησιμοποιούνται από μεγάλους οργανισμούς και επιχειρήσεις που πρέπει να διευκολύνουν την απομακρυσμένη ή φορητή εργασία.

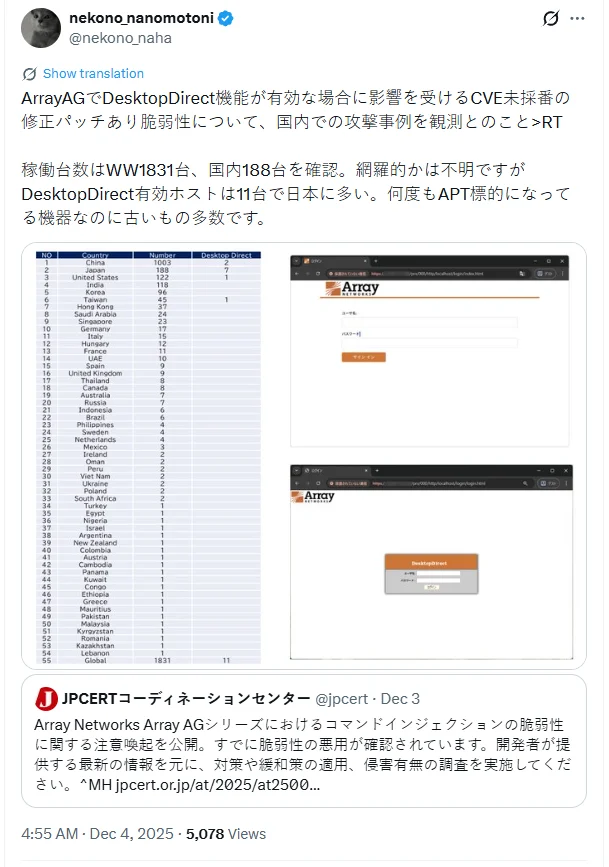

Ο ερευνητής ασφαλείας της Macnica, Yutaka Sejiyamaανέφερε στο X ότι οι σαρώσεις του επέστρεψαν 1.831 περιπτώσεις ArrayAG παγκοσμίως, κυρίως στην Κίνα, την Ιαπωνία και τις Ηνωμένες Πολιτείες.

Ο ερευνητής επαλήθευσε ότι τουλάχιστον 11 κεντρικοί υπολογιστές έχουν ενεργοποιημένη τη δυνατότητα DesktopDirect, αλλά προειδοποίησε ότι η πιθανότητα περισσότερων κεντρικών υπολογιστών με ενεργό DesktopDirect είναι σημαντική.

«Επειδή η βάση χρηστών αυτού του προϊόντος είναι συγκεντρωμένη στην Ασία και οι περισσότερες από τις επιθέσεις που παρατηρήθηκαν είναι στην Ιαπωνία, οι προμηθευτές ασφαλείας και οι οργανισμοί ασφαλείας εκτός Ιαπωνίας δεν έδωσαν ιδιαίτερη προσοχή», είπε ο Sejiyama στο BleepingComputer.

Η BleepingComputer επικοινώνησε με την Array Networks για να ρωτήσει εάν σκοπεύουν να δημοσιεύσουν ένα CVE-ID και μια επίσημη συμβουλευτική για το ελάττωμα που εκμεταλλεύτηκε ενεργά, αλλά δεν υπήρχε απάντηση μέχρι την ώρα της δημοσίευσης.

Πέρυσι, η CISA προειδοποίησε σχετικά με την ενεργή εκμετάλλευση με στόχο το CVE-2023-28461, μια κρίσιμη απομακρυσμένη εκτέλεση κώδικα στο Array Networks AG και το vxAG ArrayOS.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com