Μια εκτεταμένη εκστρατεία εκμετάλλευσης στοχεύει ιστότοπους WordPress με προσθήκες GutenKit και Hunk Companion ευάλωτες σε κρίσιμης σοβαρότητας, παλιά ζητήματα ασφαλείας που μπορούν να χρησιμοποιηθούν για την επίτευξη απομακρυσμένης εκτέλεσης κώδικα (RCE).

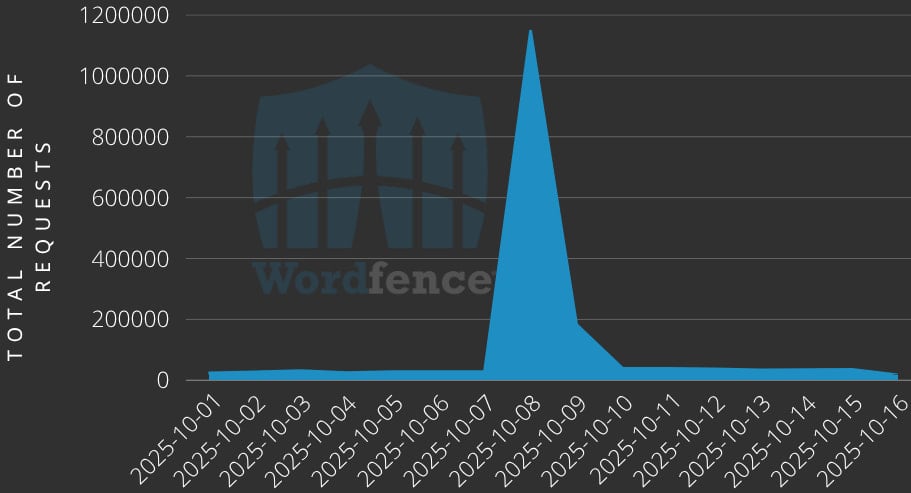

Εταιρεία ασφαλείας WordPress Λέει το Wordfence ότι μπλόκαρε 8,7 εκατομμύρια απόπειρες επίθεσης κατά των πελατών της σε μόλις δύο ημέρες, 8 και 9 Οκτωβρίου.

Η καμπάνια εκθέτει τρία ελαττώματα, τα οποία παρακολουθούνται ως CVE-2024-9234, CVE-2024-9707 και CVE-2024-11972, όλα κρίσιμα (CVSS 9.8).

CVE-2024-9234 είναι ένα ελάττωμα σημείου REST χωρίς έλεγχο ταυτότητας στην προσθήκη GutenKit με 40.000 εγκαταστάσεις που επιτρέπει την εγκατάσταση αυθαίρετων προσθηκών χωρίς έλεγχο ταυτότητας.

CVE-2024-9707 και CVE-2024-11972 λείπουν ευπάθειες εξουσιοδότησης στο τελικό σημείο themehunk-import REST της προσθήκης Hunk Companion (8.000 εγκαταστάσεις) που μπορεί επίσης να οδηγήσει σε εγκατάσταση αυθαίρετων προσθηκών.

Ένας επιβεβαιωμένος εισβολέας μπορεί να αξιοποιήσει τα τρωτά σημεία για να εισαγάγει μια άλλη ευάλωτη προσθήκη που επιτρέπει την απομακρυσμένη εκτέλεση κώδικα.

- Το CVE-2024-9234 επηρεάζει το GutenKit 2.1.0 και παλαιότερες εκδόσεις

- Το CVE-2024-9707 επηρεάζει το Hunk Companion 1.8.4 και παλαιότερα

- Το CVE-2024-11972 επηρεάζει το Hunk Companion 1.8.5 και τις προηγούμενες εκδόσεις

Διορθώσεις για τα τρία τρωτά σημεία έγιναν διαθέσιμες στο Gutenkit 2.1.1, που κυκλοφόρησε τον Οκτώβριο του 2024, και στο Hunk Companion 1.9.0, που κυκλοφόρησε τον Δεκέμβριο του 2024. Ωστόσο, παρά το γεγονός ότι ο προμηθευτής τα διόρθωσε πριν από σχεδόν ένα χρόνο, πολλοί ιστότοποι συνεχίζουν να χρησιμοποιούν ευάλωτες εκδόσεις.

Πηγή: Wordfence

Οι παρατηρήσεις του Wordfence που βασίζονται στα δεδομένα επίθεσης δείχνουν ότι οι ερευνητές λένε ότι οι φορείς απειλών φιλοξενούν στο GitHub ένα κακόβουλο πρόσθετο σε ένα αρχείο .ZIP που ονομάζεται “up”.

Το αρχείο περιέχει ασαφή σενάρια που επιτρέπουν τη μεταφόρτωση, τη λήψη και τη διαγραφή αρχείων και την αλλαγή των δικαιωμάτων. Ένα από τα σενάρια που προστατεύεται με κωδικό πρόσβασης, μεταμφιεσμένο ως στοιχείο της προσθήκης All in One SEO, χρησιμοποιείται για την αυτόματη σύνδεση του εισβολέα ως διαχειριστής.

Οι εισβολείς χρησιμοποιούν αυτά τα εργαλεία για να διατηρήσουν την επιμονή, να κλέψουν ή να αποθέσουν αρχεία, να εκτελέσουν εντολές ή να μυρίσουν προσωπικά δεδομένα που διαχειρίζεται ο ιστότοπος.

Όταν οι εισβολείς δεν μπορούν να φτάσουν απευθείας σε μια πλήρη κερκόπορτα διαχειριστή μέσω του εγκατεστημένου πακέτου, συχνά εγκαθιστούν το ευάλωτο πρόσθετο «wp-query-console» που μπορεί να αξιοποιηθεί για RCE χωρίς έλεγχο ταυτότητας.

Το Wordfence έχει παραθέσει πολλές διευθύνσεις IP που οδηγούν μεγάλους όγκους από αυτά τα κακόβουλα αιτήματα, τα οποία μπορούν να βοηθήσουν στη δημιουργία άμυνες έναντι αυτών των επιθέσεων.

Ως δείκτης συμβιβασμού, οι ερευνητές λένε ότι οι διαχειριστές πρέπει να αναζητήσουν /wp-json/gutenkit/v1/install-active-plugin και /wp-json/hc/v1/themehunk-import αιτήματα στα αρχεία καταγραφής πρόσβασης του ιστότοπου.

Θα πρέπει επίσης να ελέγξουν τους καταλόγους /επάνω, /background-image-cropper, /ultra-seo-processor-wp, /οκκαι /wp-query-consoleγια τυχόν απατεώνες συμμετοχές.

Συνιστάται στον διαχειριστή να διατηρεί όλα τα πρόσθετα στους ιστότοπούς του ενημερωμένα στην πιο πρόσφατη έκδοση που είναι διαθέσιμη από τον προμηθευτή.

VIA: bleepingcomputer.com