Οι χάκερ εκμεταλλεύτηκαν μια κρίσιμη ευπάθεια και την ενσωματωμένη δυνατότητα προστασίας από ιούς στην πλατφόρμα κοινής χρήσης αρχείων και απομακρυσμένης πρόσβασης Triofox της Gladinet για να επιτύχουν απομακρυσμένη εκτέλεση κώδικα με προνόμια SYSTEM.

Το ζήτημα ασφαλείας που χρησιμοποιείται στην επίθεση είναι το CVE-2025-12480 και μπορεί να χρησιμοποιηθεί για να παρακάμψει τον έλεγχο ταυτότητας και να αποκτήσει πρόσβαση στις σελίδες εγκατάστασης της εφαρμογής.

Ερευνητές ασφαλείας στο Google Threat Intelligence Group (GTIG) ανακάλυψε την κακόβουλη δραστηριότητα στις 24 Αυγούστου, αφού ένα σύμπλεγμα απειλών παρακολουθήθηκε εσωτερικά καθώς το UNC6485 στόχευε έναν διακομιστή Triofox που εκτελούσε την έκδοση 16.4.10317.56372, που κυκλοφόρησε στις 3 Απριλίου.

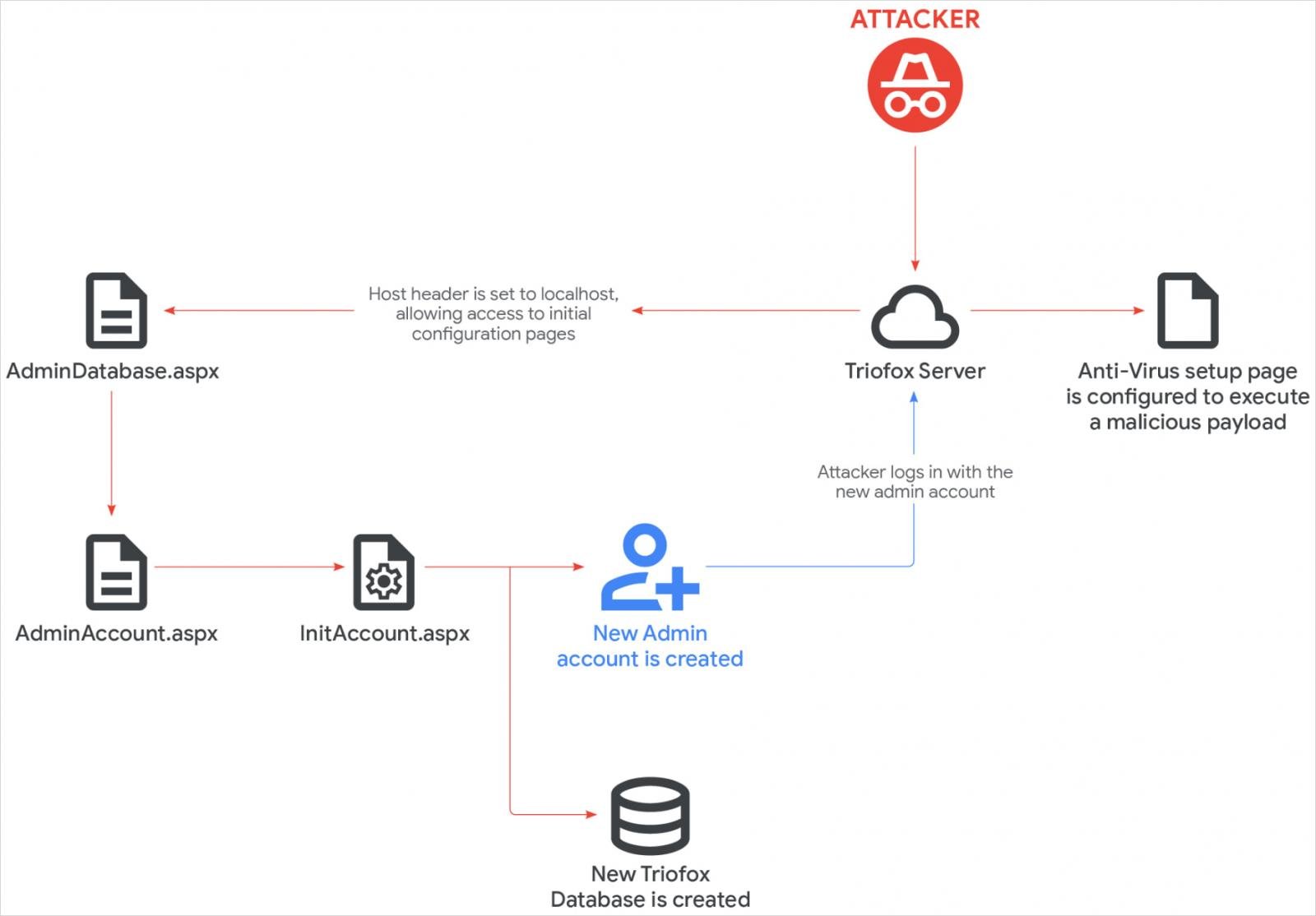

Η βασική αιτία για το CVE-2025-12480 είναι ένα λογικό κενό ελέγχου πρόσβασης όπου η πρόσβαση διαχειριστή εκχωρείται όταν ο κεντρικός υπολογιστής διεύθυνσης URL αιτήματος της εφαρμογής ισούται με ‘localhost’.

Αυτό επιτρέπει στους εισβολείς να παραπλανήσουν αυτήν την τιμή μέσω της κεφαλίδας του κεντρικού υπολογιστή HTTP και να παρακάμψουν όλους τους ελέγχους ελέγχου ταυτότητας.

Η Mandiant εξηγεί ότι, εάν η προαιρετική παράμετρος TrustedHostIp δεν έχει ρυθμιστεί στο web.config, ο έλεγχος ‘localhost’ γίνεται ο μοναδικός gatekeeper, αφήνοντας τις προεπιλεγμένες εγκαταστάσεις εκτεθειμένες σε πρόσβαση χωρίς έλεγχο ταυτότητας.

Μια ενημέρωση κώδικα για το CVE-2025-12480 έγινε διαθέσιμη στην έκδοση Triofox 16.7.10368.56560, που κυκλοφόρησε στις 26 Ιουλίου και οι ερευνητές του GTIG επιβεβαίωσαν με τον προμηθευτή ότι το ελάττωμα αντιμετωπίστηκε.

Κατάχρηση της δυνατότητας προστασίας από ιούς

Η έρευνα της Mandiant διαπίστωσε ότι το UNC6485 εκμεταλλεύτηκε την ευπάθεια στέλνοντας ένα αίτημα HTTP GET με το localhost στη διεύθυνση URL αναφοράς HTTP.

“Η παρουσία της κεφαλίδας του κεντρικού υπολογιστή localhost σε ένα αίτημα που προέρχεται από μια εξωτερική πηγή είναι εξαιρετικά ακανόνιστη και συνήθως δεν αναμένεται σε νόμιμη κυκλοφορία”, η εξηγούν οι ερευνητές.

Αυτό τους έδωσε πρόσβαση στο AdminDatabase.aspx σελίδα διαμόρφωσης, η οποία ξεκινά για τη ρύθμιση του Triofox μετά την εγκατάσταση.

Χρησιμοποιώντας τη ροή εργασιών εγκατάστασης, ο εισβολέας δημιούργησε έναν νέο λογαριασμό διαχειριστή με το όνομα “Cluster Admin” και τον χρησιμοποίησε για να ανεβάσει ένα κακόβουλο σενάριο. Στη συνέχεια διαμόρφωσαν το Triofox ώστε να χρησιμοποιεί τη διαδρομή του ως τοποθεσία για τον σαρωτή προστασίας από ιούς.

Το GTIG εξηγεί ότι “το αρχείο που έχει ρυθμιστεί ως η θέση του σαρωτή προστασίας από ιούς κληρονομεί τα δικαιώματα λογαριασμού γονικής διαδικασίας Triofox, που εκτελούνται στο πλαίσιο του λογαριασμού SYSTEM”, επιτρέποντας στον εισβολέα να επιτύχει την εκτέλεση κώδικα.

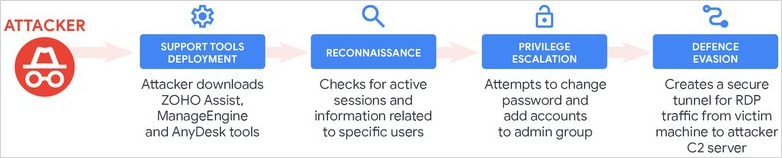

Οι ερευνητές λένε ότι η κακόβουλη παρτίδα εκτέλεσε ένα πρόγραμμα λήψης PowerShell για να φέρει ένα άλλο ωφέλιμο φορτίο, ένα πρόγραμμα εγκατάστασης Zoho UEMS, από μια εξωτερική διεύθυνση.

Πηγή: Google

Το Zoho UEMS χρησιμοποιήθηκε για την ανάπτυξη του Zoho Assist και του AnyDesk στον παραβιασμένο κεντρικό υπολογιστή, τα οποία χρησιμοποιήθηκαν για λειτουργίες απομακρυσμένης πρόσβασης και πλευρικής μετακίνησης.

Οι εισβολείς κατέβασαν επίσης και χρησιμοποίησαν τα εργαλεία Plink και PuTTY για να δημιουργήσουν μια σήραγγα SSH και να προωθήσουν την απομακρυσμένη κυκλοφορία στη θύρα RDP του κεντρικού υπολογιστή (3389).

Πηγή: Google

Παρόλο που η Mandiant επικύρωσε ότι η εκμεταλλευόμενη ευπάθεια (CVE-2025-12480) αντιμετωπίστηκε στο Triofox 16.7.10368.56560, συνιστά στους διαχειριστές συστήματος να εφαρμόσουν την πιο πρόσφατη ενημέρωση ασφαλείας που υπάρχει στο έκδοση 16.10.10408.56683κυκλοφόρησε στις 14 Οκτωβρίου.

Μια άλλη σύσταση είναι να ελέγξετε τους λογαριασμούς διαχειριστή και να ελέγξετε ότι η μηχανή προστασίας από ιούς της Triofox δεν έχει ρυθμιστεί για να εκτελεί μη εξουσιοδοτημένα σενάρια ή δυαδικά αρχεία.

Η έκθεση του GTIG παρέχει μια λίστα δεικτών συμβιβασμού (IoCs) για να βοηθήσει τους υπερασπιστές να αποτρέψουν αυτές τις επιθέσεις. Οι λεπτομέρειες είναι επίσης διαθέσιμες στο VirusTotal.

Τον περασμένο μήνα, η Huntress ανέφερε ότι οι χάκερ εκμεταλλεύονταν μια ευπάθεια μηδενικής ημέρας συμπερίληψης τοπικών αρχείων (CVE-2025-11371) στα προϊόντα Gladinet CentreStack και Triofox για πρόσβαση σε αρχεία συστήματος χωρίς έλεγχο ταυτότητας.

Το ελάττωμα, το οποίο χρησιμοποιήθηκε για τουλάχιστον τρεις επιτυχημένες εισβολές στα εταιρικά δίκτυα, επιδιορθώθηκε μια εβδομάδα αργότερα, στην έκδοση 16.10.10408.56683 (πιο πρόσφατη).

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com