Έχει εμφανιστεί μια εξελιγμένη απειλή στον κυβερνοχώρο που στοχεύει συστήματα Windows σε πολλές χώρες της Μέσης Ανατολής.

Το UDPGangster, μια κερκόπορτα που βασίζεται σε UDP, αντιπροσωπεύει ένα επικίνδυνο νέο όπλο στο οπλοστάσιο της ομάδας απειλής MuddyWater, γνωστής για τη διεξαγωγή επιχειρήσεων κατασκοπείας στον κυβερνοχώρο σε όλη τη Μέση Ανατολή και τις γειτονικές περιοχές.

Αυτό το κακόβουλο λογισμικό παρέχει στους επιτιθέμενους πλήρη απομακρυσμένο έλεγχο σε παραβιασμένες μηχανές, δίνοντάς τους τη δυνατότητα να εκτελούν εντολές, να κλέβουν αρχεία και να αναπτύσσουν πρόσθετο κακόβουλο λογισμικό μέσω καναλιών UDP που έχουν σχεδιαστεί εσκεμμένα για να ξεφεύγουν από τα παραδοσιακά μέτρα ασφαλείας δικτύου.

Η απειλή εμφανίζεται ολοένα και πιο ενεργή, με πολλαπλές εκστρατείες επίθεσης που έχουν εντοπιστεί με στόχο χρήστες στην Τουρκία, το Ισραήλ και το Αζερμπαϊτζάν.

.webp.png)

Αυτές οι λειτουργίες επιδεικνύουν μια συντονισμένη προσέγγιση, χρησιμοποιώντας κακόβουλα έγγραφα του Microsoft Word ενσωματωμένα με επικίνδυνες μακροεντολές ως κύρια μέθοδο παράδοσης.

Όταν τα θύματα ενεργοποιούν αυτές τις μακροεντολές, η κερκόπορτα εγκαθίσταται σιωπηλά στα συστήματά τους, παρέχοντας στους εισβολείς άνευ προηγουμένου πρόσβαση σε ευαίσθητες πληροφορίες και κρίσιμες υποδομές.

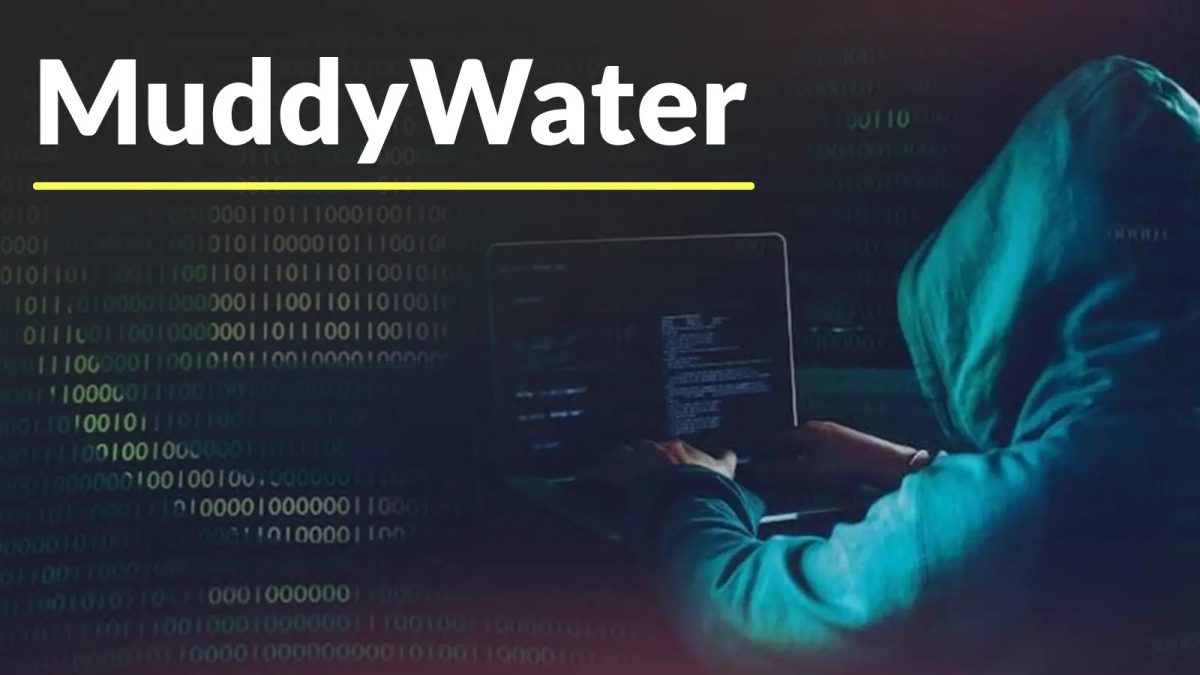

Οι επιθέσεις χρησιμοποιούν εξελιγμένες τακτικές κοινωνικής μηχανικής, με μηνύματα ηλεκτρονικού ψαρέματος που υποδύονται κυβερνητικές οντότητες.

.webp.png)

Συγκεκριμένα, μια εκστρατεία ισχυρίστηκε ότι προέρχεται από το Υπουργείο Εξωτερικών της Τουρκικής Δημοκρατίας της Βόρειας Κύπρου, προσκαλώντας τους αποδέκτες σε ένα διαδικτυακό σεμινάριο για τις προεδρικές εκλογές.

Τα έγγραφα δόλωμα περιλαμβάνουν αβλαβείς πληροφορίες που έχουν σχεδιαστεί για να αποσπούν την προσοχή των χρηστών ενώ ο κακόβουλος κώδικας εκτελείται στο παρασκήνιο.

Αναλυτές ασφαλείας της Fortinet αναγνωρισθείς και μελέτησε πολλές καμπάνιες UDPGangster, σημειώνοντας εκτεταμένες δυνατότητες αντι-ανάλυσης ενσωματωμένες στο κακόβουλο λογισμικό.

.webp.jpeg)

Αυτά τα δείγματα ενσωματώνουν προηγμένες τεχνικές ειδικά σχεδιασμένες για τον εντοπισμό και την αποφυγή εικονικών περιβαλλόντων, sandbox και εργαλείων ανάλυσης ασφαλείας, βοηθώντας τους εισβολείς να αποφύγουν τον έγκαιρο εντοπισμό από ερευνητές ασφαλείας και αυτοματοποιημένα συστήματα.

Μηχανισμός Λοιμώξεων και Αποφυγή Αντι-Ανάλυσης

Η μόλυνση ξεκινά όταν τα θύματα λαμβάνουν μηνύματα ηλεκτρονικού ψαρέματος που περιέχουν έγγραφα του Microsoft Word με ενσωματωμένες μακροεντολές VBA.

Με το άνοιγμα και την ενεργοποίηση των μακροεντολών, το συμβάν Document_Open() ενεργοποιείται αυτόματα, εκκινώντας μια αλυσίδα συμβάντων που εγκαθιστά την κερκόπορτα.

Η τεχνική διαδικασία μόλυνσης είναι απλή αλλά αποτελεσματική. Η μακροεντολή αποκωδικοποιεί δεδομένα που έχουν κωδικοποιηθεί από το Base64 από ένα πεδίο κρυφής φόρμας και τα γράφει στο C:\Users\Public\ui.txt.

.webp.png)

Στη συνέχεια, το κακόβουλο λογισμικό εκτελεί αυτό το αρχείο χρησιμοποιώντας λειτουργίες API των Windows, συγκεκριμένα το CreateProcessA, το οποίο εκκινεί το ωφέλιμο φορτίο UDPGangster απευθείας στη μνήμη του συστήματος.

Το UDPGangster αποκαθιστά την επιμονή αντιγράφοντας τον εαυτό του στο %AppData%\RoamingLow ως SystemProc.exe και, στη συνέχεια, τροποποιεί το μητρώο των Windows προσθέτοντας τη διαδρομή κακόβουλου λογισμικού στο HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders κάτω από την τιμή Startup.

Αυτό διασφαλίζει ότι η κερκόπορτα εκτελείται αυτόματα κάθε φορά που το θύμα επανεκκινεί τον υπολογιστή του.

Το κακόβουλο λογισμικό ενσωματώνει εννέα διαφορετικές τεχνικές αντι-ανάλυσης, όπως ανίχνευση εντοπισμού σφαλμάτων, ελέγχους περιβάλλοντος CPU για διαμορφώσεις μονού πυρήνα κοινές σε εικονικές μηχανές, επαλήθευση μεγέθους μνήμης και δίσκου, ανάλυση διεύθυνσης MAC εικονικού προσαρμογέα, επιθεώρηση υλικού μέσω ερωτημάτων WMI, σάρωση διεργασιών για εργαλεία εικονικοποίησης, εκτενής εξέταση μητρώου έναντι εργαλείων ονομάτων δοκιμών, γνωστών εργαλείων δοκιμών.

Αφού παρακάμψει την ανάλυση ασφαλείας, το UDPGAngster συλλέγει λεπτομέρειες συστήματος όπως όνομα υπολογιστή, πληροφορίες τομέα και έκδοση λειτουργικού συστήματος, τα κωδικοποιεί χρησιμοποιώντας μετασχηματισμό που βασίζεται σε ROR και στέλνει αυτά τα δεδομένα σε διακομιστές εντολών και ελέγχου στη διεύθυνση 157.20.182.75 μέσω της θύρας UDP 1269.

Ενώ το κάνουν διατηρώντας την επικοινωνία που συνήθως χάνει η τυπική παρακολούθηση δικτύου.