Ερευνητές κυβερνοασφάλειας ανακάλυψαν μια εξελιγμένη καμπάνια ηλεκτρονικού ταχυδρομείου που αναπτύσσει έναν φορτωτή εμπορευμάτων για τη διανομή Trojan Remote Access και κλέφτες πληροφοριών.

Η επιχείρηση στοχεύει κυρίως κατασκευαστικούς και κυβερνητικούς οργανισμούς σε όλη την Ιταλία, τη Φινλανδία και τη Σαουδική Αραβία, χρησιμοποιώντας τεχνικές άκρως αποφυγής.

Στρατηγική επίθεσης πολλαπλών διανυσμάτων

Η καμπάνια χρησιμοποιεί πολλαπλές μεθόδους μόλυνσης για να θέσει σε κίνδυνο τα συστήματα των Windows. Οι φορείς απειλών διανέμουν οπλισμένα έγγραφα του Microsoft Office που εκμεταλλεύονται το CVE-2017-11882, μια κρίσιμη ευπάθεια καταστροφής της μνήμης στο στοιχείο Equation Editor.

Επιπλέον, οι εισβολείς αξιοποιούν κακόβουλα αρχεία SVG και αρχεία ZIP που περιέχουν συντομεύσεις LNK, όλα συγκλίνοντας σε μια ενοποιημένη υποδομή φορτωτή εμπορευμάτων.

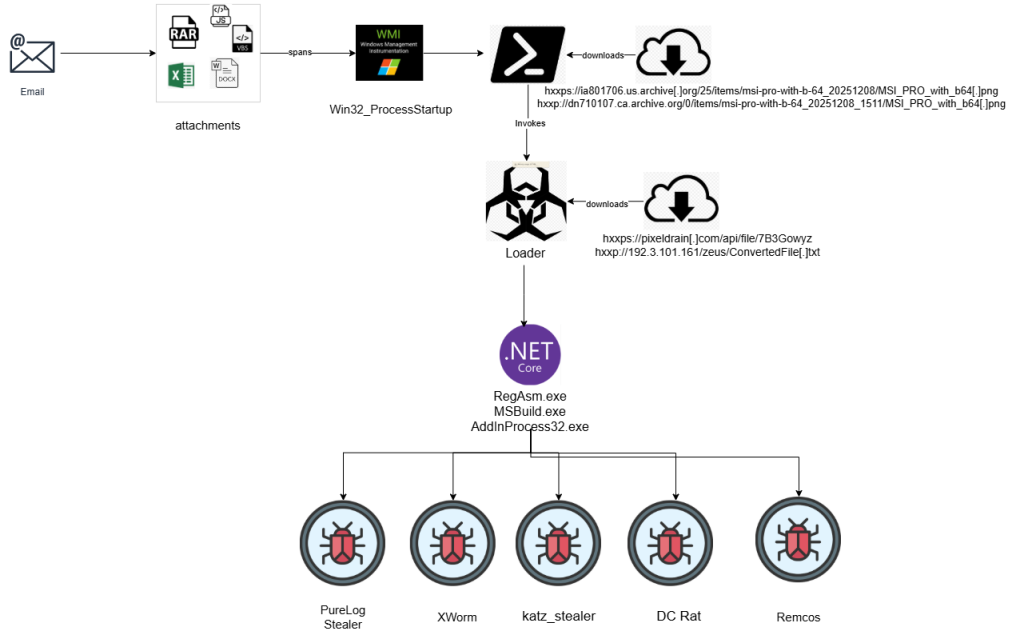

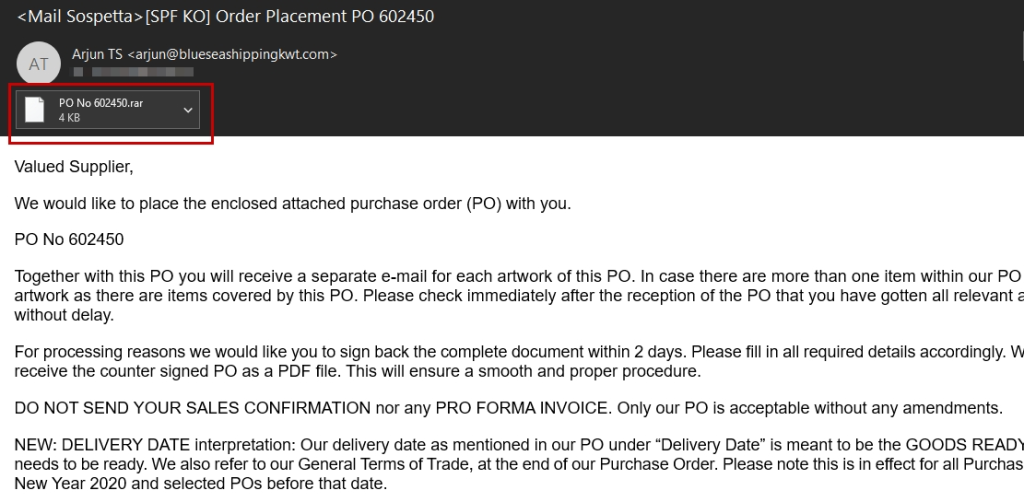

Οι επιθέσεις ξεκινούν με στοχευμένα μηνύματα ηλεκτρονικού ψαρέματος που μεταμφιέζονται ως νόμιμες επικοινωνίες Εντολής Αγοράς από επιχειρηματικούς εταίρους.

Αυτά τα παραπλανητικά μηνύματα περιέχουν αρχεία RAR που κρύβουν ωφέλιμα φορτία JavaScript πρώτου σταδίου που έχουν σχεδιαστεί για να παρακάμπτουν τον αρχικό έλεγχο ασφαλείας.

Το κακόβουλο λογισμικό λειτουργεί μέσω ενός εξελιγμένου αγωγού εκτέλεσης τεσσάρων σταδίων που έχει σχεδιαστεί για να αποφεύγει τον εντοπισμό.

Το αρχικό αρχείο JavaScript περιέχει πολύ ασαφή κώδικα που αναδομεί δυναμικά κακόβουλες συμβολοσειρές χρησιμοποιώντας λειτουργίες διαχωρισμού και σύνδεσης. Κατά την εκτέλεση, δημιουργεί μια κρυφή διαδικασία PowerShell χρησιμοποιώντας αντικείμενα των οργάνων διαχείρισης των Windows.

Το δεύτερο στάδιο ανακτά μια κακόβουλη εικόνα PNG από νόμιμες υπηρεσίες φιλοξενίας όπως το Archive.org.

Αυτή η εικόνα περιέχει στεγανογραφικά ενσωματωμένες συγκροτήσεις .NET με κωδικοποίηση base64 που είναι κρυμμένες στο τέλος του αρχείου. Το σενάριο PowerShell εξάγει αυτό το ωφέλιμο φορτίο χρησιμοποιώντας μια τυπική έκφραση. Το φορτώνει απευθείας στη μνήμη χωρίς εγγραφή στο δίσκο.

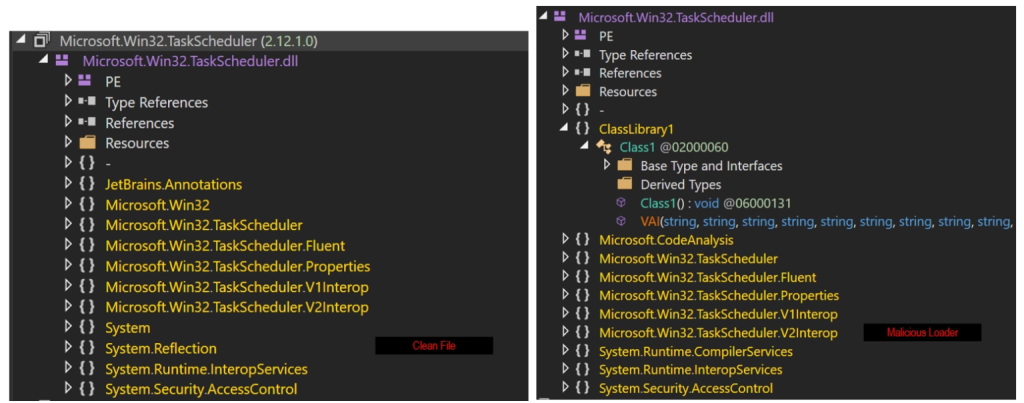

Στο τρίτο στάδιο, οι εισβολείς οπλίζουν τη νόμιμη βιβλιοθήκη TaskScheduler ανοιχτού κώδικα από το GitHub.

Προσθέτοντας κακόβουλες συναρτήσεις στον πηγαίο κώδικα και μεταγλωττίζοντάς τον εκ νέου, δημιουργούν ένα trojanized συγκρότημα που διατηρεί μια αυθεντική εμφάνιση ενώ ενσωματώνει κακόβουλες δυνατότητες.

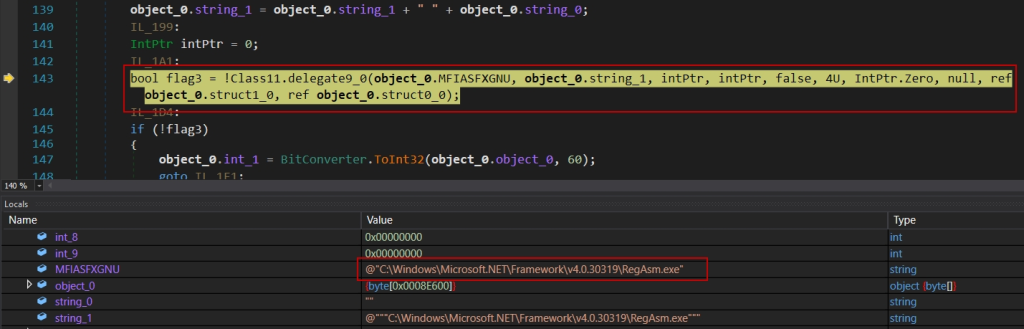

Το τελικό στάδιο χρησιμοποιεί τεχνικές έγχυσης διεργασίας, δημιουργώντας μια διαδικασία RegAsm.exe σε αναστολή και εισάγοντας το αποκωδικοποιημένο ωφέλιμο φορτίο στο χώρο της μνήμης του.

Αυτό το κούφωμα διεργασίας επιτρέπει στο κακόβουλο λογισμικό να μεταμφιεστεί ως νόμιμα βοηθητικά προγράμματα των Windows κατά την εκτέλεση κακόβουλου κώδικα.

Παράδοση ωφέλιμου φορτίου και δυνατότητες

Η καμπάνια προσφέρει διάφορα εργαλεία κλοπής πληροφοριών και RAT, συμπεριλαμβανομένων των PureLog Stealer, Katz Stealer, DC Rat, Async Rat και Remcos.

Το ωφέλιμο φορτίο PureLog Stealer αποκρυπτογραφείται χρησιμοποιώντας κρυπτογράφηση Triple DES σε λειτουργία CBC πριν από την κλήση του για την εξαγωγή ευαίσθητων δεδομένων, συμπεριλαμβανομένων των διαπιστευτηρίων του προγράμματος περιήγησης, πληροφοριών πορτοφολιού κρυπτονομισμάτων και περιεκτικών λεπτομερειών συστήματος.

Ερευνητές στο Cyble Research and Intelligence Labs (CRIL) εντόπισε μια νέα τεχνική παράκαμψης Ελέγχου Λογαριασμού Χρήστη (UAC) στην οποία το κακόβουλο λογισμικό παρακολουθεί συμβάντα δημιουργίας διεργασιών του συστήματος και ενεργοποιεί ευκαιριακά προτροπές UAC κατά τη διάρκεια νόμιμων εκκινήσεων, εξαπατώντας τους χρήστες να παραχωρήσουν αυξημένα προνόμια.

Η ανάλυση μεταξύ καμπανιών αποκαλύπτει τυποποιημένη μεθοδολογία σε πολλούς παράγοντες απειλών, υποδηλώνοντας ότι ο φορτωτής λειτουργεί ως κοινό πλαίσιο παράδοσης.

Έρευνα από τις Seqrite, Nextron Systems και Zscaler κατέγραψε πανομοιότυπες συμβάσεις ονοματοδοσίας κλάσεων και μοτίβα εκτέλεσης σε διάφορες οικογένειες κακόβουλου λογισμικού, επιβεβαιώνοντας την ευρεία διαθεσιμότητα αυτής της υποδομής.

Οι οργανισμοί θα πρέπει να εφαρμόζουν βελτιωμένο φιλτράρισμα email, να απενεργοποιούν τα στοιχεία επεξεργασίας εξισώσεων του Office παλαιού τύπου, να ελέγχουν τα συνημμένα εικόνων και να παρακολουθούν για ύποπτη δραστηριότητα του PowerShell για να μετριάσουν αυτές τις περίπλοκες απειλές.

Ακολουθήστε μας Ειδήσεις Google, LinkedInκαι Χ για να λαμβάνετε περισσότερες άμεσες ενημερώσεις, Ορίστε το CSN ως προτιμώμενη πηγή στο Google.