Οι συνδεδεμένοι με την Κίνα ηθοποιοί κυβερνοκατασκοπείας που παρακολουθούνται ως «Bronze Butler» (Tick) εκμεταλλεύτηκαν μια ευπάθεια Motex Lanscope Endpoint Manager ως μηδενική ημέρα για να αναπτύξουν μια ενημερωμένη έκδοση του κακόβουλου λογισμικού Gokcpdoor τους.

Η ανακάλυψη αυτής της δραστηριότητας προέρχεται από Ερευνητές Sophosο οποίος παρατήρησε τους παράγοντες της απειλής να εκμεταλλεύονται την ευπάθεια στα μέσα του 2025 προτού διορθωθεί για να κλέψουν εμπιστευτικές πληροφορίες.

Το ελάττωμα που χρησιμοποιείται σε αυτές τις επιθέσεις είναι το CVE-2025-61932, ένα κρίσιμο ελάττωμα επαλήθευσης προέλευσης αιτήματος που επηρεάζει τις εκδόσεις 9.4.7.2 του Motex Lanscope Endpoint Manager και παλαιότερες. Επιτρέπει σε μη επιβεβαιωμένους εισβολείς να εκτελούν αυθαίρετο κώδικα στον στόχο με προνόμια SYSTEM μέσω ειδικά δημιουργημένων πακέτων.

Η Motex κυκλοφόρησε διορθώσεις για το CVE-2025-61932 στις 20 Οκτωβρίου 2025, με την CISA να προσθέτει το ελάττωμα στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών (KEV) την περασμένη εβδομάδα, προτρέποντας τις ομοσπονδιακές υπηρεσίες να διορθώσουν έως τις 12 Νοεμβρίου 2025.

Ούτε ο πωλητής ούτε η CISA κοινοποίησαν συγκεκριμένες λεπτομέρειες σχετικά με την εκμετάλλευση που εντοπίστηκε στα δελτία τους. Ωστόσο, η τελευταία αναφορά της Sophos δείχνει ότι το CVE-2025-61932 τελεί υπό εκμετάλλευση από χάκερ για τουλάχιστον δύο μήνες.

Ο Bronze Butler χρησιμοποίησε το CVE-2025-61932 για να αναπτύξει το κακόβουλο λογισμικό Gokcpdoor σε στόχους, το οποίο δημιουργεί μια σύνδεση διακομιστή μεσολάβησης με την υποδομή εντολής και ελέγχου (C2) των εισβολέων.

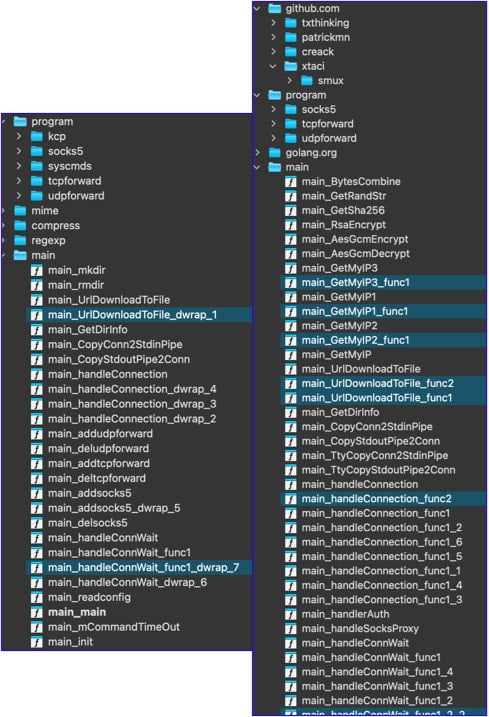

Στην πιο πρόσφατη έκδοση που εμφανίζεται σε αυτές τις επιθέσεις, το Gokcpdoor έχει σταματήσει την υποστήριξη για το πρωτόκολλο KCP και έχει προσθέσει πολυπλεγμένη επικοινωνία C2.

Πηγή: Sophos

Οι ερευνητές της Sophos έχουν δοκιμάσει δύο παραλλαγές του κακόβουλου λογισμικού, μια εφαρμογή διακομιστή που ακούει τις συνδέσεις πελάτη στις θύρες 38000 και 38002 και έναν πελάτη που συνδέεται σε διευθύνσεις C2 με σκληρό κώδικα και λειτουργεί ως backdoor.

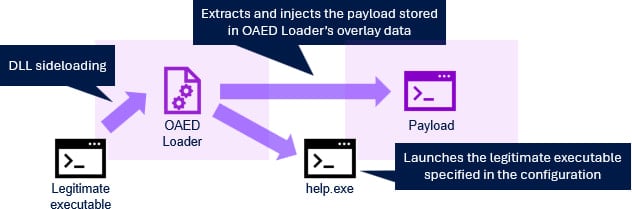

Σε ορισμένες περιπτώσεις, οι εισβολείς χρησιμοποίησαν το πλαίσιο Havoc C2, αλλά σε όλες τις περιπτώσεις, το τελικό ωφέλιμο φορτίο φορτώθηκε από το OAED Loader και εγχύθηκε σε νόμιμα εκτελέσιμα αρχεία χρησιμοποιώντας παράπλευρη φόρτωση DLL για αποφυγή.

Πηγή: Sophos

Ο Sophos αναφέρει επίσης ότι ο Bronze Butler χρησιμοποίησε το goddi Active Directory dumper, Remote Desktop και το εργαλείο αρχειοθέτησης 7-Zip για την εξαγωγή δεδομένων.

Οι χάκερ πιθανότατα χρησιμοποίησαν υπηρεσίες αποθήκευσης που βασίζονται σε σύννεφο ως σημεία διήθησης, με τη Sophos να σημειώνει πρόσβαση σε io, LimeWire και Piping Server.

Συνιστάται στους οργανισμούς που χρησιμοποιούν το Lanscope Endpoint Manager να αναβαθμίσουν τους πελάτες τους σε μια έκδοση που απευθύνεται στο CVE-2025-61932. Προς το παρόν, δεν υπάρχουν λύσεις ή μετριασμούς για την ευπάθεια, επομένως η ενημέρωση κώδικα είναι η μόνη προτεινόμενη ενέργεια.

VIA: bleepingcomputer.com