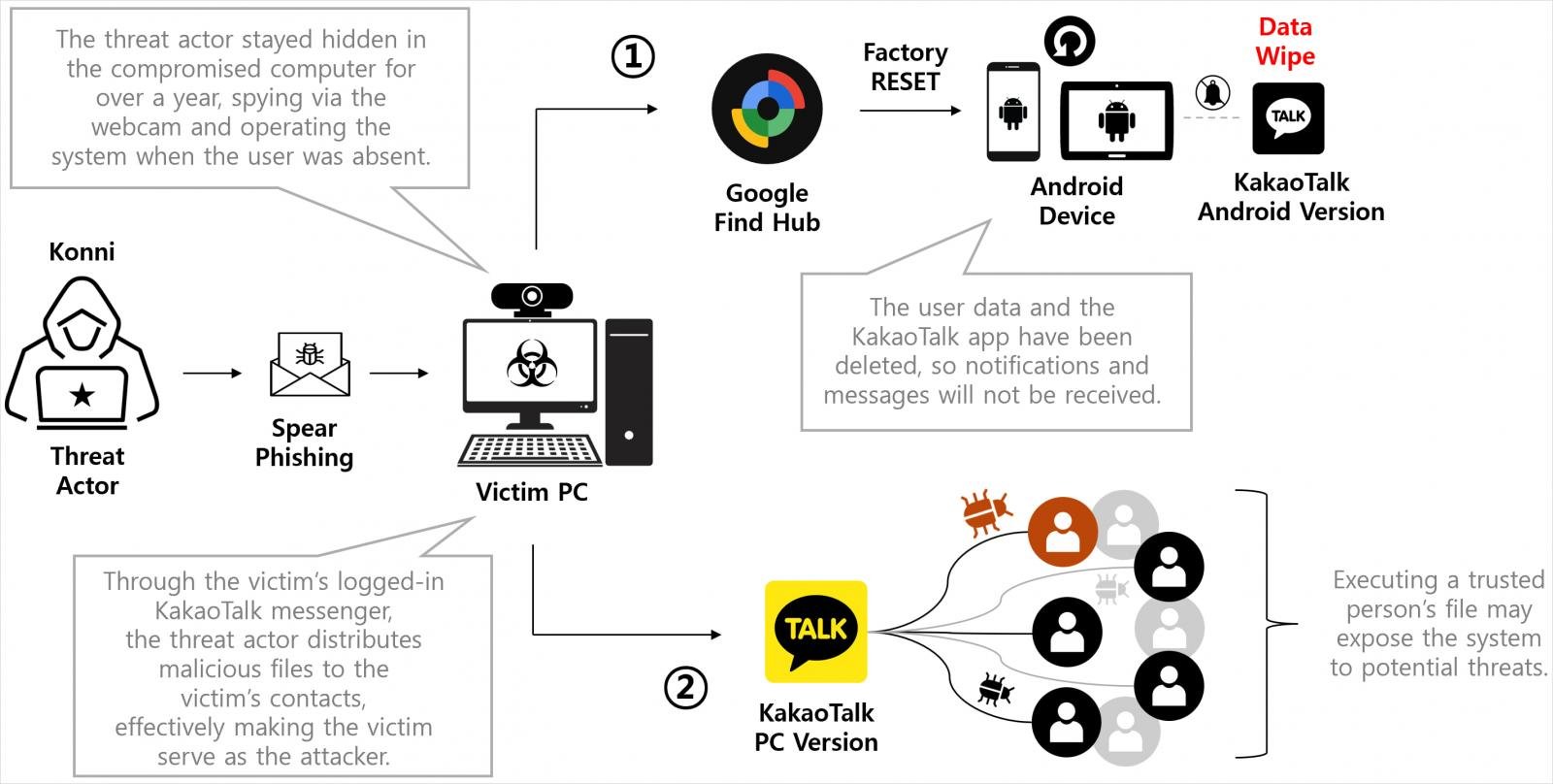

Οι βορειοκορεάτες χάκερ κάνουν κατάχρηση του εργαλείου Find Hub της Google για να παρακολουθούν την τοποθεσία GPS των στόχων τους και να επαναφέρουν εξ αποστάσεως συσκευές Android στις εργοστασιακές ρυθμίσεις.

Οι επιθέσεις στοχεύουν κυρίως Νοτιοκορεάτες και ξεκινούν με την προσέγγιση των πιθανών θυμάτων μέσω του αγγελιοφόρου KakaoTalk – της πιο δημοφιλής εφαρμογή ανταλλαγής άμεσων μηνυμάτων στη χώρα.

Η νοτιοκορεατική εταιρεία λύσεων κυβερνοασφάλειας Genians συνδέει την κακόβουλη δραστηριότητα με ένα σύμπλεγμα δραστηριοτήτων KONNI, το οποίο «έχει αλληλοεπικαλυπτόμενους στόχους και υποδομή με το Kimsuky και το APT37».

Το KONNI αναφέρεται συνήθως σε ένα εργαλείο απομακρυσμένης πρόσβασης που έχει συνδεθεί με επιθέσεις από βορειοκορεάτες χάκερ στις ομάδες APT37 (ScarCruft) και Kimsuky (Emerald Sleet) που στόχευαν πολλούς τομείς (π.χ. εκπαίδευση, κυβέρνηση και κρυπτονομίσματα).

Σύμφωνα με τον Genians, η καμπάνια KONNI μολύνει υπολογιστές με trojan απομακρυσμένης πρόσβασης που επιτρέπουν την εξαγωγή ευαίσθητων δεδομένων.

Το σκούπισμα συσκευών Android γίνεται για την απομόνωση των θυμάτων, τη διαγραφή ιχνών επίθεσης, την καθυστέρηση της ανάκτησης και τη σίγαση των ειδοποιήσεων ασφαλείας. Συγκεκριμένα, η επαναφορά αποσυνδέει τα θύματα από τις συνεδρίες υπολογιστή KakaoTalk, τις οποίες οι επιτιθέμενοι κλέβουν μετά το σκούπισμα για να τις μεταδώσουν στις επαφές των στόχων τους.

Αλυσίδα μόλυνσης

Η εκστρατεία KONNI που αναλύθηκε από τους Genians στοχεύει θύματα μέσω μηνυμάτων spear-phishing που παραπλανούν την Εθνική Φορολογική Υπηρεσία της Νότιας Κορέας, την αστυνομία και άλλες υπηρεσίες.

Μόλις το θύμα εκτελέσει το ψηφιακά υπογεγραμμένο συνημμένο MSI (ή ένα .ZIP που το περιέχει), το αρχείο καλεί ένα ενσωματωμένο εγκατάσταση.ρόπαλο και μια error.vbs σενάριο που χρησιμοποιείται ως δόλωμα για να παραπλανήσει τον χρήστη με ένα ψεύτικο “λάθος πακέτου γλώσσας”.

Το BAT ενεργοποιεί μια δέσμη ενεργειών AutoIT (IoKITr.au3) που ορίζει την επιμονή στη συσκευή μέσω μιας προγραμματισμένης εργασίας. Το σενάριο ανακτά πρόσθετες μονάδες από ένα σημείο εντολών και ελέγχου (C2) και παρέχει στους φορείς απειλών απομακρυσμένη πρόσβαση, καταγραφή πληκτρολογίου και πρόσθετες δυνατότητες εισαγωγής ωφέλιμου φορτίου.

Η Genians αναφέρει ότι τα δευτερεύοντα ωφέλιμα φορτία που ανακτήθηκαν από το σενάριο περιλαμβάνουν τα RemcosRAT, QuasarRAT και RftRAT.

Αυτά τα εργαλεία χρησιμοποιούνται για τη συλλογή των διαπιστευτηρίων των λογαριασμών Google και Naver του θύματος, γεγονός που του επιτρέπει να συνδεθεί στην αλληλογραφία Gmail και Naver των στόχων, να αλλάξει τις ρυθμίσεις ασφαλείας και να διαγράψει τα αρχεία καταγραφής που δείχνουν συμβιβασμό.

Χρήση Find Hub για επαναφορά συσκευών

Από τον παραβιασμένο Λογαριασμό Google, ο εισβολέας ανοίγει το Google Find Hub για να ανακτήσει εγγεγραμμένες συσκευές Android και να ρωτήσει τη θέση τους στο GPS.

Το Find Hub είναι το προεπιλεγμένο εργαλείο “Find my Device” του Android, το οποίο επιτρέπει στους χρήστες να εντοπίζουν, να κλειδώνουν ή ακόμα και να σκουπίζουν συσκευές Android από απόσταση σε περιπτώσεις απώλειας ή κλοπής.

Η εγκληματολογική ανάλυση των Genians σε πολλά συστήματα υπολογιστών θυμάτων αποκάλυψε ότι ο εισβολέας σκούπισε τη συσκευή ενός στόχου μέσω της εντολής απομακρυσμένης επαναφοράς του Find Hub.

«Η έρευνα διαπίστωσε ότι το πρωί της 5ης Σεπτεμβρίου ένας ηθοποιός απειλών παραβίασε και κακοποίησε τον λογαριασμό KakaoTalk ενός συμβούλου με έδρα τη Νότια Κορέα, ο οποίος ειδικεύεται στην ψυχολογική υποστήριξη για νεαρούς αποστάτες της Βόρειας Κορέας, και έστειλε ένα κακόβουλο αρχείο μεταμφιεσμένο ως «πρόγραμμα ανακούφισης από το άγχος» σε έναν πραγματικό αποστάτη μαθητή». Λένε οι ερευνητές Genians.

Οι ερευνητές λένε ότι οι χάκερ χρησιμοποίησαν τη δυνατότητα παρακολούθησης GPS για να επιλέξουν μια στιγμή που ο στόχος τους ήταν έξω και λιγότερο ικανός να ανταποκριθεί επειγόντως στην κατάσταση.

Πηγή: Genians Security

Κατά τη διάρκεια της επίθεσης, ο παράγοντας απειλών έτρεξε τις εντολές απομακρυσμένης επαναφοράς σε όλες τις εγγεγραμμένες συσκευές Android. Αυτό οδήγησε στην πλήρη διαγραφή κρίσιμων δεδομένων. Ο εισβολέας εκτέλεσε τις εντολές wipe τρεις φορές, γεγονός που εμπόδισε την ανάκτηση και τη χρήση των συσκευών για μεγαλύτερο χρονικό διάστημα.

Με την εξουδετέρωση των ειδοποιήσεων για κινητά, ο εισβολέας χρησιμοποίησε την συνδεδεμένη περίοδο λειτουργίας του υπολογιστή KakaoTalk του θύματος στον ήδη παραβιασμένο υπολογιστή για να διανείμει κακόβουλα αρχεία στις επαφές του θύματος.

Στις 15 Σεπτεμβρίου, οι Genians παρατήρησαν μια άλλη επίθεση σε ένα ξεχωριστό θύμα χρησιμοποιώντας την ίδια μέθοδο.

Για τον αποκλεισμό αυτών των επιθέσεων, συνιστάται η προστασία των λογαριασμών Google ενεργοποιώντας τον έλεγχο ταυτότητας πολλαπλών παραγόντων και διασφαλίζοντας γρήγορη πρόσβαση σε έναν λογαριασμό ανάκτησης.

Όταν λαμβάνετε αρχεία σε εφαρμογές messenger, προσπαθείτε πάντα να επαληθεύετε την ταυτότητα του αποστολέα καλώντας τον απευθείας πριν τα κατεβάσετε/ανοίξετε.

Η αναφορά του Genians περιλαμβάνει μια τεχνική ανάλυση του κακόβουλου λογισμικού που χρησιμοποιείται καθώς και μια λίστα δεικτών συμβιβασμού (IoC) που σχετίζονται με τη δραστηριότητα που ερευνήθηκε.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com