Οι επιθέσεις ClickFix έχουν εξελιχθεί για να διαθέτουν βίντεο που καθοδηγούν τα θύματα στη διαδικασία αυτομόλυνσης, ένα χρονόμετρο για να πιέσουν στόχους για να αναλάβουν επικίνδυνες ενέργειες και τον αυτόματο εντοπισμό του λειτουργικού συστήματος για την παροχή των σωστών εντολών.

Σε μια τυπική επίθεση ClickFix, ο παράγοντας απειλής βασίζεται στην κοινωνική μηχανική για να ξεγελάσει τους χρήστες να επικολλήσουν και να εκτελέσουν κώδικα ή εντολές από μια κακόβουλη σελίδα.

Τα θέλγητρα που χρησιμοποιούνται ενδέχεται να διαφέρουν από επαλήθευση ταυτότητας έως λύσεις προβλημάτων λογισμικού. Ο στόχος είναι να κάνουμε τον στόχο να εκτελεί κακόβουλο λογισμικό που ανακτά και εκτοξεύει ένα ωφέλιμο φορτίο, συνήθως έναν κλέφτη πληροφοριών.

Τις περισσότερες φορές, αυτές οι επιθέσεις παρείχαν οδηγίες κειμένου σε μια ιστοσελίδα, αλλά οι νεότερες εκδόσεις βασίζονται σε ένα ενσωματωμένο βίντεο για να κάνουν την επίθεση λιγότερο ύποπτη.

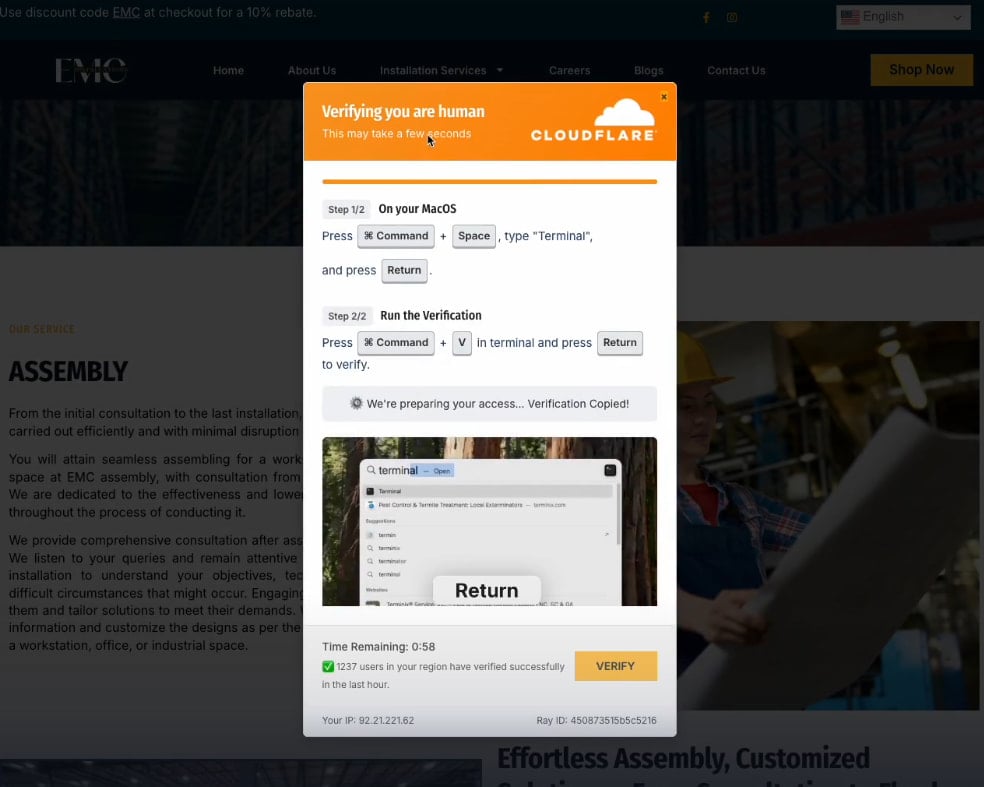

Οι ερευνητές της Push Security εντόπισαν αυτήν την αλλαγή σε πρόσφατες καμπάνιες ClickFix, όπου μια ψεύτικη πρόκληση επαλήθευσης Cloudflare CAPTCHA εντόπισε το λειτουργικό σύστημα του θύματος και φόρτωσε ένα εκπαιδευτικό βίντεο σχετικά με τον τρόπο επικόλλησης και εκτέλεσης των κακόβουλων εντολών.

Μέσω JavaScript, ο παράγοντας απειλής μπορεί να κρύψει τις εντολές και να τις αντιγράψει αυτόματα στο πρόχειρο του χρήστη, μειώνοντας έτσι τις πιθανότητες ανθρώπινου λάθους.

Στο ίδιο παράθυρο, η πρόκληση περιελάμβανε ένα χρονόμετρο αντίστροφης μέτρησης ενός λεπτού που πιέζει το θύμα να λάβει γρήγορα μέτρα και αφήνει λίγο χρόνο για να επαληθεύσει τη γνησιότητα ή την ασφάλεια της διαδικασίας επαλήθευσης.

Στην εξαπάτηση προστίθεται ο μετρητής “οι χρήστες επαληθεύτηκαν την τελευταία ώρα”, κάνοντας το παράθυρο να εμφανίζεται ως μέρος ενός νόμιμου εργαλείου ελέγχου ρομπότ Cloudflare.

Πηγή: Push Security

Αν και έχουμε δει επιθέσεις ClickFix σε όλα τα μεγάλα λειτουργικά συστήματα στο παρελθόν, συμπεριλαμβανομένων των macOS και Linux, ο αυτόματος εντοπισμός και προσαρμογή των οδηγιών είναι μια νέα εξέλιξη.

Η Push Security αναφέρει ότι αυτές οι πιο προηγμένες ιστοσελίδες ClickFix προωθούνται κυρίως μέσω κακόβουλης διαφήμισης στην Αναζήτηση Google.

Οι φορείς απειλών είτε εκμεταλλεύονται γνωστά ελαττώματα σε ξεπερασμένα πρόσθετα WordPress για να παραβιάσουν νόμιμες τοποθεσίες και να εισάγουν το κακόβουλο JavaScript τους σε σελίδες, είτε ιστότοπους «vibe-code» και χρησιμοποιούν τακτικές δηλητηρίασης SEO για να τους κατατάξουν υψηλότερα στα αποτελέσματα αναζήτησης.

Όσον αφορά τα ωφέλιμα φορτία που παραδόθηκαν σε αυτές τις επιθέσεις, οι ερευνητές της Push παρατήρησαν ότι εξαρτώνται από το λειτουργικό σύστημα, αλλά περιλάμβαναν το εκτελέσιμο MSHTA στα Windows, σε σενάρια PowerShell και διάφορα άλλα δυαδικά αρχεία που ζουν εκτός της γης.

Οι ερευνητές εικάζουν ότι μελλοντικές επιθέσεις ClickFix θα μπορούσαν να εκτελούνται εξ ολοκλήρου στο πρόγραμμα περιήγησης, αποφεύγοντας τις προστασίες EDR.

Καθώς το ClickFix εξελίσσεται και λαμβάνει πιο πειστικές και παραπλανητικές μορφές, οι χρήστες θα πρέπει να θυμούνται ότι η εκτέλεση κώδικα στο τερματικό δεν μπορεί ποτέ να αποτελεί μέρος οποιασδήποτε διαδικασίας επαλήθευσης που βασίζεται στο διαδίκτυο και δεν θα πρέπει ποτέ να εκτελούνται αντιγραμμένες εντολές εκτός εάν ο χρήστης κατανοήσει πλήρως τι κάνουν.

VIA: bleepingcomputer.com