Οι ερευνητές ασφαλείας εκμεταλλεύτηκαν με επιτυχία τα τρωτά σημεία στην υποδομή κακόβουλου λογισμικού StealC, αποκτώντας πρόσβαση στους πίνακες ελέγχου χειριστή και αποκαλύπτοντας την ταυτότητα ενός παράγοντα απειλής μέσω των δικών τους κλεμμένων cookie περιόδου λειτουργίας.

Η παραβίαση υπογραμμίζει κρίσιμες αστοχίες ασφάλειας σε εγκληματικές επιχειρήσεις που βασίζονται στην κλοπή διαπιστευτηρίων.

Η ευπάθεια XSS εκθέτει τους χειριστές StealC

Το StealC, ένα κακόβουλο λογισμικό κλοπής πληροφοριών που λειτουργεί με ένα μοντέλο Malware-as-a-Service από τις αρχές του 2023, αντιμετώπισε σημαντική οπισθοδρόμηση όταν οι ερευνητές ανακάλυψαν μια ευπάθεια μεταξύ δέσμης ενεργειών (XSS) στο web panel του μετά από διαρροή κώδικα την άνοιξη του 2025.

Εκμεταλλευόμενοι αυτό το ελάττωμα, τα CyberArk Labs συνέλεξαν δακτυλικά αποτυπώματα συστήματος, παρακολούθησαν ενεργές περιόδους σύνδεσης και κατέγραψαν cookies ελέγχου ταυτότητας από την υποδομή που σχεδιάστηκε για να τα κλέψει.

Η ειρωνεία αποδείχθηκε σημαντική: οι χειριστές που ειδικεύονται στην κλοπή cookie απέτυχαν να εφαρμόσουν βασικά χαρακτηριστικά ασφαλείας, όπως η σημαία httpOnly, που θα είχαν αποτρέψει την πειρατεία cookie μέσω επιθέσεων XSS.

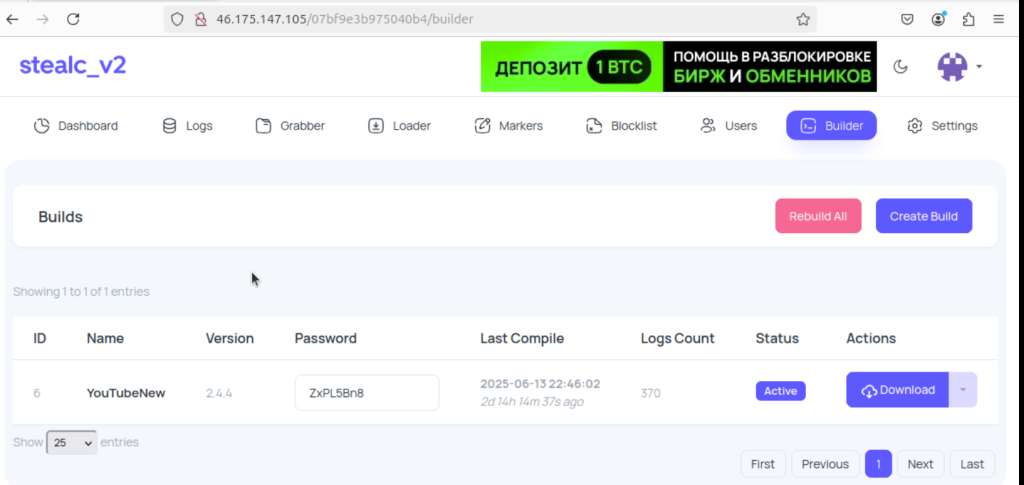

Μέσω της πρόσβασης σε πάνελ, οι ερευνητές παρακολούθησαν έναν μεμονωμένο χειριστή που ονομαζόταν «YouTubeTA» (YouTube Threat Actor) ο οποίος διατηρούσε πάνω από 5.000 αρχεία καταγραφής μόλυνσης που περιείχαν 390.000 κλεμμένους κωδικούς πρόσβασης και 30 εκατομμύρια cookies.

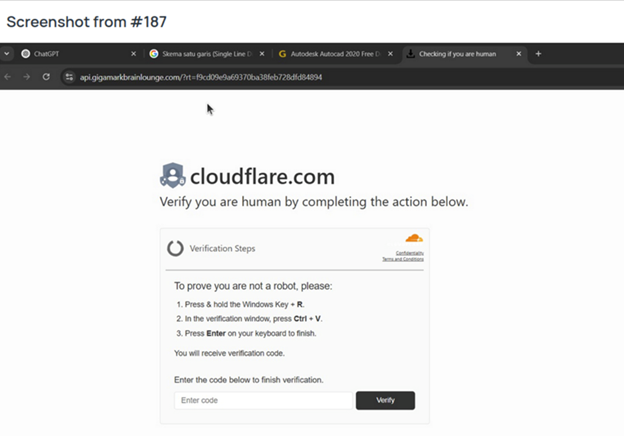

Στιγμιότυπα οθόνης που καταγράφηκαν από το κακόβουλο λογισμικό έδειξαν τα θύματα να αναζητούν σπασμένες εκδόσεις του Adobe Photoshop και του After Effects στο YouTube, υποδηλώνοντας ότι το YouTubeTA παραβίασε τα νόμιμα κανάλια YouTube με καθιερωμένες βάσεις συνδρομητών για τη διανομή του StealC.

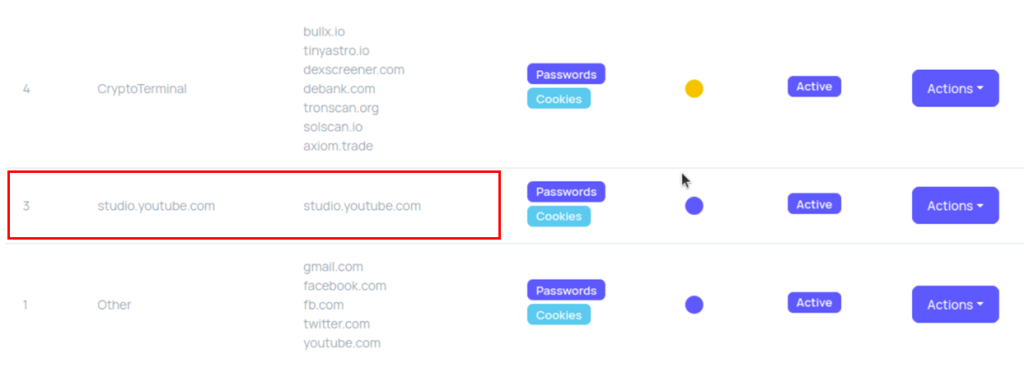

Η διαμόρφωση του πάνελ του χειριστή περιλάμβανε συγκεκριμένους δείκτες για τα διαπιστευτήρια studio.youtube.com, που υποδεικνύουν μια στρατηγική παραβίασης λογαριασμών δημιουργών περιεχομένου και επέκτασης δικτύων διανομής κακόβουλου λογισμικού.

Τα δακτυλικά αποτυπώματα πάνελ αναγνώρισαν το YouTubeTA ως έναν μεμονωμένο χειριστή που χρησιμοποιεί έναν επεξεργαστή Apple M3, με σταθερές υπογραφές υλικού σε όλες τις περιόδους λειτουργίας, όπως αναφέρθηκε από CyberArk Labs.

Οι προτιμήσεις γλώσσας έδειξαν υποστήριξη για τα αγγλικά και τα ρωσικά, ενώ τα δεδομένα ζώνης ώρας έδειξαν GMT+0300 (θερινή ώρα Ανατολικής Ευρώπης).

Παρουσιάστηκε μια κρίσιμη λειτουργική αποτυχία ασφάλειας όταν ο χειριστής συνδέθηκε για λίγο χωρίς προστασία VPN, αποκαλύπτοντας μια διεύθυνση IP που σχετίζεται με την καλωδιακή τηλεόραση TRK της Ουκρανίας ISP.

Αυτή η παραβίαση καταδεικνύει πώς οι ευπάθειες της εφοδιαστικής αλυσίδας MaaS εκθέτουν τόσο τις αδυναμίες της υποδομής όσο και τις ταυτότητες χειριστή στους ερευνητές ασφάλειας.