Οι χάκερ τους τελευταίους έξι μήνες βασίζονται όλο και περισσότερο στη μέθοδο του προγράμματος περιήγησης στο πρόγραμμα περιήγησης (BitB) για να εξαπατήσουν τους χρήστες ώστε να παρέχουν διαπιστευτήρια λογαριασμού Facebook.

Η τεχνική BitB phishing αναπτύχθηκε από τον ερευνητή ασφαλείας mr.d0x το 2022. Οι κυβερνοεγκληματίες αργότερα την υιοθέτησαν σε επιθέσεις που στόχευαν διάφορες διαδικτυακές υπηρεσίες, συμπεριλαμβανομένου του Facebook και του Steam.

Οι ερευνητές της Trellix που παρακολουθούν κακόβουλη δραστηριότητα λένε ότι οι παράγοντες απειλών κλέβουν λογαριασμούς στο Facebook για να διαδώσουν απάτες, να συλλέξουν προσωπικά δεδομένα ή να διαπράξουν απάτη ταυτότητας. Με περισσότερους από τρία δισεκατομμύρια ενεργούς χρήστες, το κοινωνικό δίκτυο εξακολουθεί να αποτελεί πρωταρχικό στόχο για απατεώνες.

Σε μια επίθεση BitB, οι χρήστες που επισκέπτονται ιστοσελίδες ελεγχόμενες από εισβολείς παρουσιάζονται με ένα ψεύτικο αναδυόμενο παράθυρο του προγράμματος περιήγησης που περιέχει μια φόρμα σύνδεσης.

Το αναδυόμενο παράθυρο υλοποιείται χρησιμοποιώντας ένα iframe που μιμείται τη διεπαφή ελέγχου ταυτότητας νόμιμων πλατφορμών και μπορεί να προσαρμοστεί με έναν τίτλο παραθύρου και μια διεύθυνση URL που κάνουν πιο δύσκολο τον εντοπισμό της εξαπάτησης.

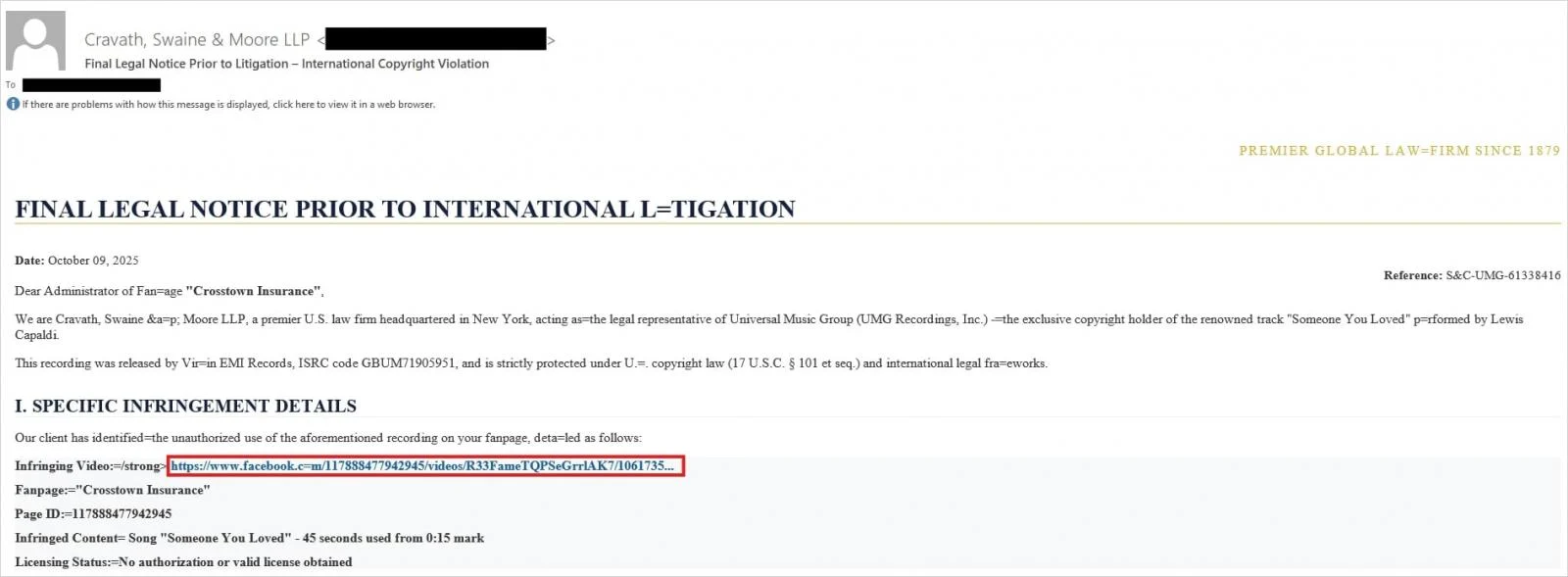

Σύμφωνα με την Trellix, πρόσφατες καμπάνιες phishing που στοχεύουν χρήστες του Facebook υποδύονται δικηγορικές εταιρείες που ισχυρίζονται παραβίαση πνευματικών δικαιωμάτων, απειλούν με επικείμενη αναστολή λογαριασμού ή ειδοποιήσεις ασφαλείας Meta σχετικά με μη εξουσιοδοτημένες συνδέσεις.

Πηγή: Trellix

Για να αποφύγουν τον εντοπισμό και να αυξήσουν την αίσθηση της νομιμότητας, οι εγκληματίες του κυβερνοχώρου πρόσθεσαν συντομευμένα URL και ψεύτικες σελίδες Meta CAPTCHA.

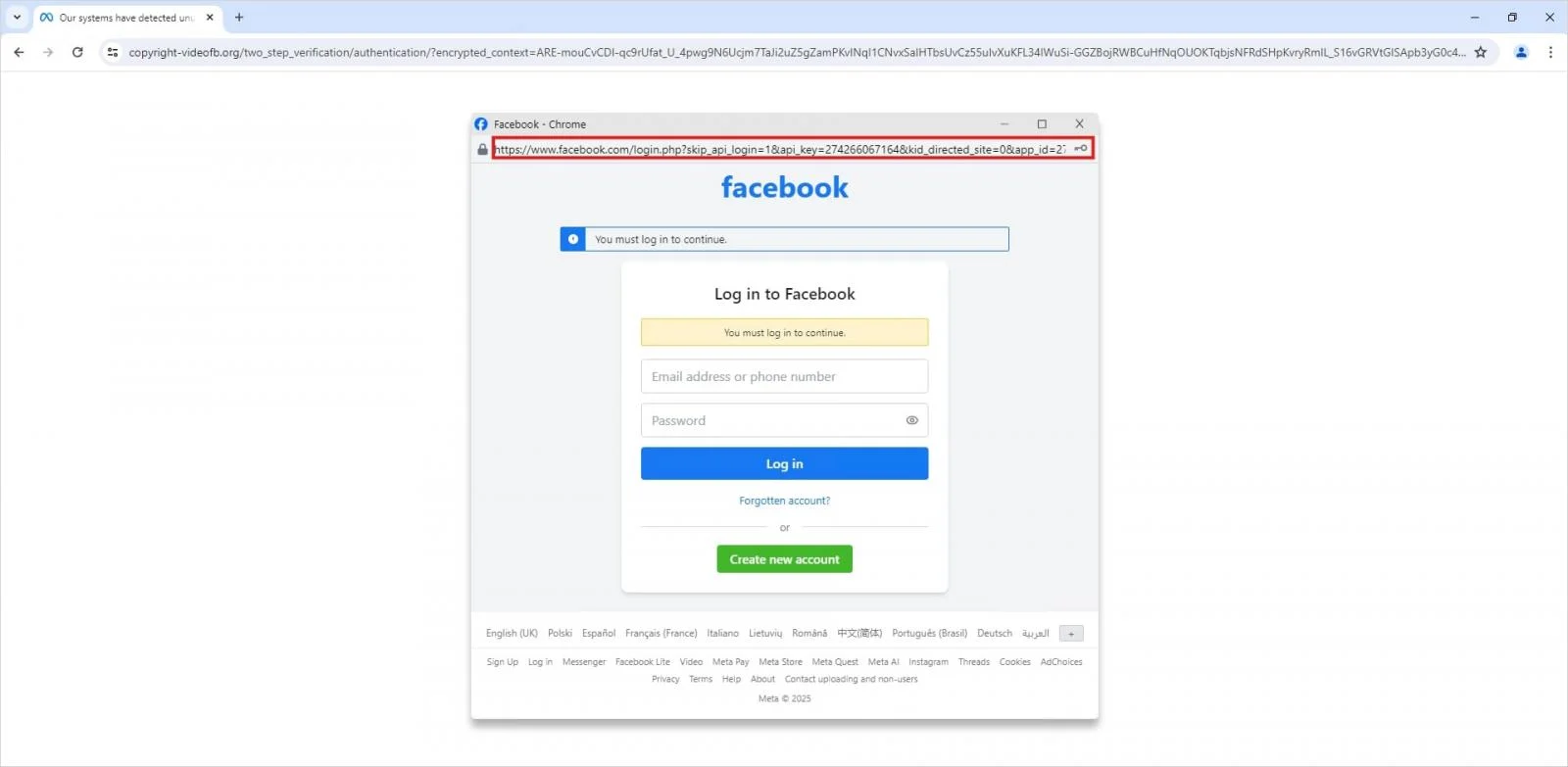

Στο τελικό στάδιο της επίθεσης, τα θύματα καλούνται να συνδεθούν εισάγοντας τα διαπιστευτήριά τους στο Facebook σε ένα ψεύτικο αναδυόμενο παράθυρο.

Πηγή: Trellix

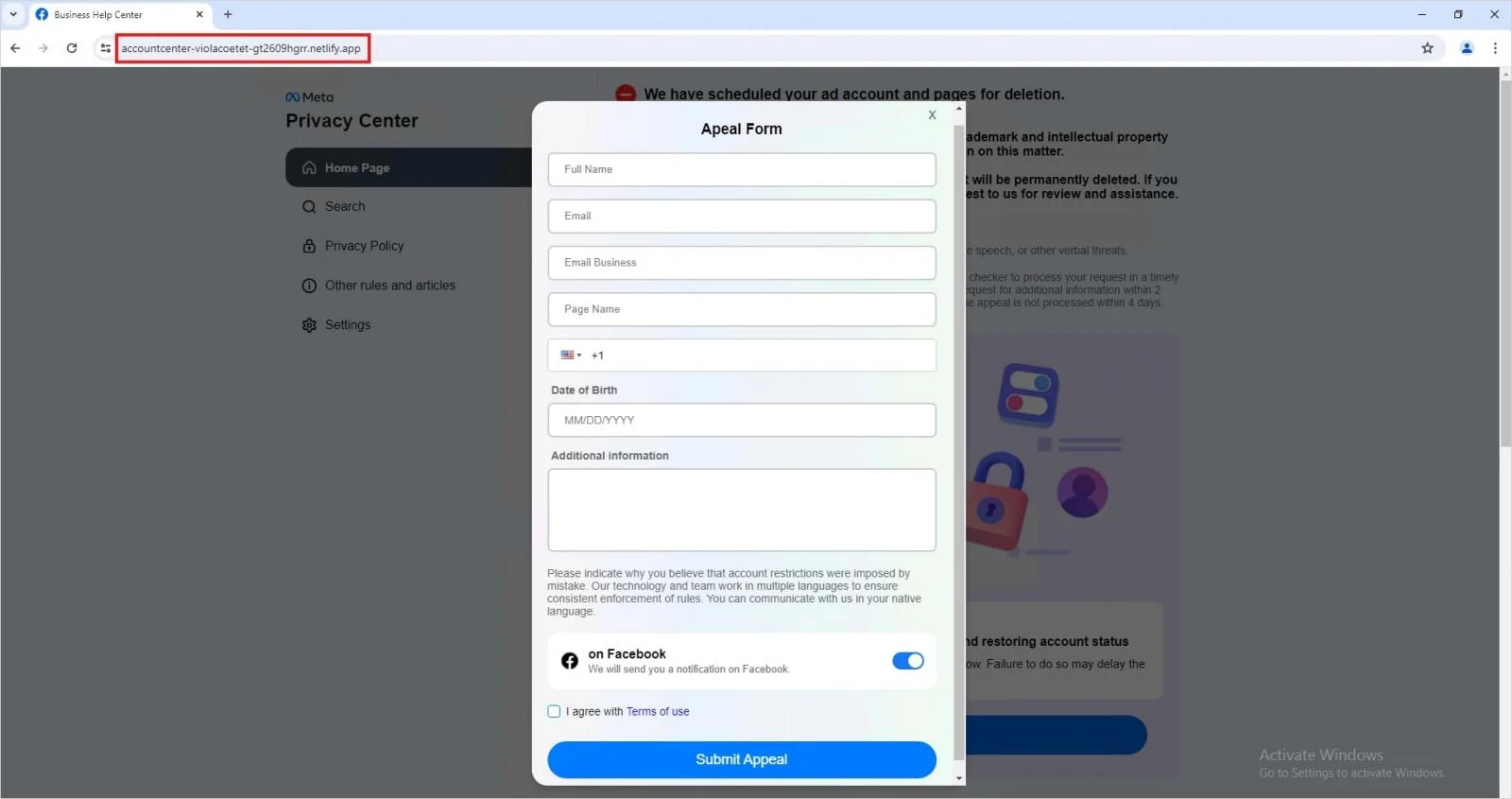

Παράλληλα, η Trellix ανακάλυψε μεγάλο αριθμό σελίδων phishing που φιλοξενούνται σε νόμιμες πλατφόρμες cloud, όπως το Netlify και το Vercel, οι οποίες μιμούνται την πύλη Privacy Center της Meta, ανακατευθύνοντας τους χρήστες σε σελίδες μεταμφιεσμένες ως έντυπα ένστασης που συλλέγουν προσωπικές πληροφορίες.

Πηγή: Trellix

Αυτές οι καμπάνιες αποτελούν μια σημαντική εξέλιξη σε σύγκριση με τις τυπικές καμπάνιες phishing στο Facebook που παρατηρούν συνήθως οι ερευνητές ασφάλειας.

«Η βασική αλλαγή έγκειται στην κατάχρηση αξιόπιστης υποδομής, με τη χρήση νόμιμων υπηρεσιών φιλοξενίας cloud, όπως το Netlify και το Vercel, και τα προγράμματα συντόμευσης διευθύνσεων URL για την παράκαμψη των παραδοσιακών φίλτρων ασφαλείας και την παροχή μιας ψευδούς αίσθησης ασφάλειας στις σελίδες phishing». αναφέρει η έκθεση Trellix.

“Το πιο σημαντικό, η εμφάνιση της τεχνικής Browser-in-the-Browser (BitB) αντιπροσωπεύει μια μεγάλη κλιμάκωση. Δημιουργώντας ένα προσαρμοσμένο, ψεύτικο αναδυόμενο παράθυρο σύνδεσης στο πρόγραμμα περιήγησης του θύματος, αυτή η μέθοδος αξιοποιεί την εξοικείωση του χρήστη με τις ροές ελέγχου ταυτότητας, καθιστώντας σχεδόν αδύνατο να εντοπιστεί οπτικά η κλοπή διαπιστευτηρίων.”

Πώς να προστατευτείτε από το BitM

Όταν οι χρήστες λαμβάνουν ειδοποιήσεις ασφαλείας που σχετίζονται με λογαριασμό ή ειδοποιήσεις παραβίασης, θα πρέπει πάντα να πλοηγούνται στην επίσημη διεύθυνση URL σε μια ξεχωριστή καρτέλα αντί να ακολουθούν ενσωματωμένους συνδέσμους ή κουμπιά στο ίδιο το email.

Όταν σας ζητηθεί να εισαγάγετε διαπιστευτήρια στα αναδυόμενα παράθυρα σύνδεσης, ελέγξτε εάν το παράθυρο μπορεί να μετακινηθεί έξω από το παράθυρο του προγράμματος περιήγησης. Τα iframes, τα οποία είναι απαραίτητα για το κόλπο BitB, συνδέονται με το υποκείμενο παράθυρο και δεν μπορούν να τραβήξουν έξω από αυτό.

Η γενική σύσταση για την προστασία της πρόσβασης στους διαδικτυακούς λογαριασμούς σας είναι να ενεργοποιήσετε τη δυνατότητα προστασίας ελέγχου ταυτότητας δύο παραγόντων. Αν και δεν είναι αλάνθαστο, αυτό προσθέτει ένα επιπλέον επίπεδο ασφάλειας έναντι απόπειρες εξαγοράς λογαριασμού, ακόμη και αν τα διαπιστευτήρια έχουν παραβιαστεί.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com