Το 2025 σημειώθηκε τεράστια καινοτομία επιτιθέμενων όσον αφορά τις επιθέσεις phishing, καθώς οι εισβολείς συνεχίζουν να διπλασιάζουν τις τεχνικές που βασίζονται στην ταυτότητα. Η συνεχής εξέλιξη του phishing σημαίνει ότι παραμένει μία από τις πιο αποτελεσματικές μεθόδους που είναι διαθέσιμες στους επιτιθέμενους σήμερα — στην πραγματικότητα, είναι αναμφισβήτητα πιο αποτελεσματικό από ποτέ.

Ας ρίξουμε μια πιο προσεκτική ματιά στις βασικές τάσεις που καθόρισαν τις επιθέσεις ηλεκτρονικού ψαρέματος το 2025 και τι σημαίνουν αυτές οι αλλαγές για τις ομάδες ασφαλείας που οδεύουν προς το 2026.

#1: Το ηλεκτρονικό ψάρεμα γίνεται σε όλο το κανάλι

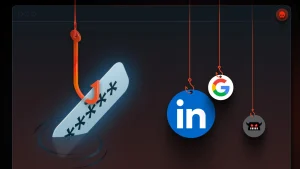

Μιλάμε για την άνοδο του ηλεκτρονικού “ψαρέματος” (phishing) χωρίς email εδώ και αρκετό καιρό, αλλά το 2025 ήταν η χρονιά που το ηλεκτρονικό “ψάρεμα” έγινε πραγματικά σε όλα τα κανάλια.

Αν και τα περισσότερα από τα δεδομένα του κλάδου για το ηλεκτρονικό ψάρεμα εξακολουθούν να προέρχονται από προμηθευτές και εργαλεία ασφάλειας email, η εικόνα αρχίζει να αλλάζει. Περίπου 1 στις 3 επιθέσεις phishing που εντοπίστηκαν από την Push Security παραδόθηκαν εκτός ηλεκτρονικού ταχυδρομείου.

Υπάρχουν πολλά παραδείγματα καμπανιών ηλεκτρονικού ψαρέματος που λειτουργούν εκτός ηλεκτρονικού ταχυδρομείου, με τα DM του LinkedIn και την Αναζήτηση Google να είναι τα κορυφαία κανάλια που εντοπίσαμε. Οι αξιόλογες καμπάνιες περιλαμβάνουν:

Το ηλεκτρονικό ψάρεμα μέσω καναλιών χωρίς email έχει μια σειρά από πλεονεκτήματα. Με το ηλεκτρονικό ταχυδρομείο να είναι ο καλύτερος προστατευμένος φορέας ηλεκτρονικού ψαρέματος, παρακάμπτει εντελώς αυτούς τους ελέγχους. Δεν χρειάζεται να δημιουργήσετε τη φήμη του αποστολέα σας, να βρείτε τρόπους να ξεγελάσετε τις μηχανές ανάλυσης περιεχομένου ή να ελπίζετε ότι το μήνυμά σας δεν θα καταλήξει στον φάκελο ανεπιθύμητης αλληλογραφίας.

Συγκριτικά, τα διανύσματα που δεν ανήκουν στο ηλεκτρονικό ταχυδρομείο πρακτικά δεν έχουν έλεγχο, η ομάδα ασφαλείας σας δεν έχει ορατότητα και οι χρήστες είναι λιγότερο πιθανό να προβλέψουν πιθανό ηλεκτρονικό ψάρεμα.

Είναι αμφισβητήσιμο ότι μια εταιρεία Exec είναι πιο πιθανό να αλληλεπιδράσει με ένα LinkedIn DM από έναν αξιόπιστο λογαριασμό παρά ένα κρύο email. Και οι εφαρμογές κοινωνικών μέσων δεν κάνουν τίποτα για την ανάλυση μηνυμάτων για συνδέσμους phishing. (Και λόγω των περιορισμών των ελέγχων που βασίζονται σε URL, όταν πρόκειται για τις σημερινές επιθέσεις phishing πολλαπλών σταδίων, αυτό θα ήταν εξαιρετικά δύσκολο ακόμα κι αν προσπαθούσαν).

Οι μηχανές αναζήτησης προσφέρουν επίσης μια τεράστια ευκαιρία για τους επιτιθέμενους, είτε διακυβεύουν υπάρχοντες ιστότοπους υψηλής φήμης, ανεβάζουν κακόβουλες διαφημίσεις ή απλώς κωδικοποιούν δικούς τους ιστότοπους με βελτιστοποίηση SEO.

Αυτός είναι ένας αποτελεσματικός τρόπος για να εξαπολύετε επιθέσεις τύπου «watering hole», χρησιμοποιώντας ένα ευρύ δίχτυ για τη συλλογή διαπιστευτηρίων και πρόσβαση σε λογαριασμούς που μπορούν να επαναπωληθούν σε άλλους εγκληματίες έναντι αμοιβής ή να αξιοποιηθούν από συνεργάτες στο οικοσύστημα του κυβερνοεγκληματικού συστήματος ως μέρος μεγάλων παραβιάσεων στον κυβερνοχώρο (όπως οι πρόσφατες επιθέσεις από το «Σκόρπιοι Lapsus$ Κυνηγοίεγκληματική συλλογικότητα, η οποία ξεκίνησε με αρχική πρόσβαση βάσει ταυτότητας).

Ρίξτε μια ματιά στο πιο πρόσφατο διαδικτυακό σεμινάριο από την Push Security στις 17 Δεκεμβρίου για να μάθετε πώς έχει εξελιχθεί το phishing το 2025, καθώς οι ερευνητές της Push αναλύουν τις πιο ενδιαφέρουσες επιθέσεις που έχουν αντιμετωπίσει στο πεδίο και τι πρέπει να προετοιμαστούν οι ομάδες ασφαλείας για το phishing το 2026.

#2: Κυριαρχούν τα κιτ εγκληματικών PhaaS

Η συντριπτική πλειονότητα των επιθέσεων phishing σήμερα χρησιμοποιεί έναν αντίστροφο διακομιστή μεσολάβησης. Αυτό σημαίνει ότι είναι σε θέση να παρακάμψουν τις περισσότερες μορφές MFA, επειδή μια περίοδος λειτουργίας δημιουργείται και κλέβεται σε πραγματικό χρόνο ως μέρος της επίθεσης. Δεν υπάρχει κανένα μειονέκτημα σε αυτήν την προσέγγιση σε σύγκριση με το βασικό ηλεκτρονικό ψάρεμα διαπιστευτηρίων που ήταν ο κανόνας πριν από περισσότερο από μια δεκαετία.

Αυτές οι επιθέσεις Attacker-in-the-Middle τροφοδοτούνται από εγκληματικά κιτ Phishing-as-a-Service (PhaaS) όπως τα Tycoon, NakedPages, Sneaky2FA, Flowerstorm, Salty2FA, μαζί με διάφορες παραλλαγές του Evilginx (ονομαστικά εργαλείο για κόκκινες ομάδες, αλλά χρησιμοποιείται ευρέως από τους εισβολείς).

Τα κιτ PhaaS είναι απίστευτα σημαντικά για το έγκλημα στον κυβερνοχώρο, επειδή καθιστούν διαθέσιμες εξελιγμένες και συνεχώς εξελισσόμενες δυνατότητες στην εγκληματική αγορά, μειώνοντας το εμπόδιο εισόδου για εγκληματίες που εκτελούν προηγμένες εκστρατείες ηλεκτρονικού ψαρέματος.

Αυτό δεν είναι μοναδικό για το ηλεκτρονικό ψάρεμα: Το Ransomware-as-a-Service, το Credential Stuffing-as-a-Service και πολλά άλλα εργαλεία και υπηρεσίες για ενοικίαση υπάρχουν για εγκληματίες που μπορούν να χρησιμοποιηθούν έναντι αμοιβής.

Αυτό το ανταγωνιστικό περιβάλλον έχει τροφοδοτήσει την καινοτομία των εισβολέων, με αποτέλεσμα ένα περιβάλλον στο οποίο η παράκαμψη MFA είναι επιτραπέζια στοιχήματα, ο έλεγχος ταυτότητας που είναι ανθεκτικός στο phishing παρακάμπτεται μέσω επιθέσεις υποβάθμισηςκαι τεχνικές αποφυγής εντοπισμού χρησιμοποιούνται για την παράκαμψη εργαλείων ασφαλείας — από σαρωτές ηλεκτρονικού ταχυδρομείου, εργαλεία ασφαλείας ανίχνευσης ιστού, έως διακομιστές μεσολάβησης ιστού που αναλύουν την κυκλοφορία δικτύου.

Σημαίνει επίσης ότι όταν εμφανίζονται νέες δυνατότητες — όπως π.χ Browser-in-the-Browser — ενσωματώνονται γρήγορα σε μια σειρά κιτ phishing.

Μερικές από τις πιο διαδεδομένες μεθόδους αποφυγής εντοπισμού που έχουμε δει φέτος είναι:

-

Ευρεία χρήση προστασίας bot. Κάθε σελίδα ηλεκτρονικού ψαρέματος σήμερα συνοδεύεται από προσαρμοσμένο CAPTCHA ή Cloudflare Turnstile (νόμιμες και ψεύτικες εκδόσεις) που έχουν σχεδιαστεί για να εμποδίζουν τα ρομπότ ασφαλείας που ανιχνεύουν ιστό να μπορούν να αναλύουν σελίδες ηλεκτρονικού ψαρέματος.

-

Εκτεταμένες αλυσίδες ανακατεύθυνσης μεταξύ του αρχικού συνδέσμου που προορίζεται για το θύμα, και της πραγματικής κακόβουλης σελίδας που φιλοξενεί περιεχόμενο phishing, που έχει σχεδιαστεί για να θάβει τοποθεσίες ηλεκτρονικού ψαρέματος μεταξύ πολλών νόμιμων σελίδων.

-

Η φόρτωση σελίδων πολλαπλών σταδίων πραγματοποιήθηκε από την πλευρά του πελάτη μέσω JavaScript. Αυτό σημαίνει ότι οι σελίδες είναι υπό όρους φορτωμένοκαι αν δεν πληρούνται οι προϋποθέσεις, δεν εμφανίζεται κακόβουλο περιεχόμενο — έτσι η σελίδα φαίνεται καθαρή. Αυτό σημαίνει επίσης ότι το μεγαλύτερο μέρος της κακόβουλης δραστηριότητας συμβαίνει τοπικά, χωρίς να δημιουργούνται αιτήματα ιστού που μπορούν να αναλυθούν από εργαλεία ανάλυσης κίνησης δικτύου (π.χ. web proxies).

Αυτό συμβάλλει σε ένα περιβάλλον όπου το ηλεκτρονικό ψάρεμα (phishing) παραμένει απαρατήρητο για παρατεταμένες χρονικές περιόδους. Ακόμη και όταν μια σελίδα έχει επισημανθεί, είναι ασήμαντο για τους εισβολείς να προβάλλουν δυναμικά διαφορετικές σελίδες phishing από την ίδια καλοήθη αλυσίδα διευθύνσεων URL που χρησιμοποιούνται στην επίθεση.

Αυτό σημαίνει ότι η παλιά προσέγγιση του αποκλεισμού διευθύνσεων URL κακών ιστότοπων γίνεται πολύ πιο δύσκολη και σας αφήνει δύο βήματα πίσω από τους εισβολείς ανά πάσα στιγμή.

#3: Οι εισβολείς βρίσκουν τρόπους να παρακάμψουν τον έλεγχο ταυτότητας ανθεκτικό στο phishing (και άλλους ελέγχους ασφαλείας)

Το έχουμε ήδη αναφέρει Υποβάθμιση του ΜΧΣ υπήρξε ένας τομέας εστίασης για ερευνητές ασφαλείας και επιτιθέμενους. Ωστόσο, οι μέθοδοι ελέγχου ταυτότητας που είναι ανθεκτικές στο phishing (δηλαδή οι κωδικοί πρόσβασης) παραμένουν αποτελεσματικές εφόσον ο παράγοντας ανθεκτικός σε ηλεκτρονικό ψάρεμα είναι ο μόνος δυνατός παράγοντας σύνδεσης και δεν υπάρχουν ενεργοποιημένες μέθοδοι δημιουργίας αντιγράφων ασφαλείας για το λογαριασμό. (Αν και λόγω των υλικοτεχνικών ζητημάτων του να υπάρχει μόνο ένας παράγοντας, αυτό είναι αρκετά ασυνήθιστο.)

Ομοίως, οι πολιτικές ελέγχου πρόσβασης μπορούν να εφαρμοστούν σε μεγαλύτερες εταιρικές εφαρμογές και πλατφόρμες cloud για να μειωθεί ο κίνδυνος μη εξουσιοδοτημένης πρόσβασης (αν και μπορεί να είναι δύσκολο να εφαρμοστούν και να διατηρηθούν χωρίς σφάλμα).

Σε κάθε περίπτωση, οι εισβολείς εξετάζουν όλα τα ενδεχόμενα και αναζητούν εναλλακτικούς τρόπους σε λογαριασμούς που είναι λιγότερο προστατευμένοι. Αυτό περιλαμβάνει κυρίως τους εισβολείς που παρακάμπτουν την τυπική διαδικασία ελέγχου ταυτότητας, μέσω τεχνικών όπως:

-

Συναίνεση ηλεκτρονικού ψαρέματος (phishing).: Εξαπατήστε τα θύματα να συνδέσουν κακόβουλες εφαρμογές OAuth στον ενοικιαστή εφαρμογών τους.

-

Ψάρεμα κωδικών συσκευής: Το ίδιο με το ψάρεμα συναίνεσης, αλλά εξουσιοδότηση μέσω της ροής κωδικών συσκευής που έχει σχεδιαστεί για συνδέσεις συσκευών που δεν μπορούν να υποστηρίξουν το OAuth, παρέχοντας έναν αντικαταστάτη κωδικό πρόσβασης.

-

Κακόβουλες επεκτάσεις προγράμματος περιήγησης: εξαπάτηση των θυμάτων ώστε να εγκαταστήσουν μια κακόβουλη επέκταση (ή να παραβιάσουν μια υπάρχουσα) για να κλέψουν διαπιστευτήρια και cookie από το πρόγραμμα περιήγησης.

Μια άλλη τεχνική που χρησιμοποιούν οι εισβολείς για να κλέψουν διαπιστευτήρια και συνεδρίες είναι Κάντε κλικ Διόρθωση. Το ClickFix ήταν το κορυφαίος φορέας αρχικής πρόσβασης που εντοπίστηκε από τη Microsoft πέρυσισυμμετείχε στο 47% των επιθέσεων.

Αν και δεν είναι μια παραδοσιακή επίθεση ηλεκτρονικού “ψαρέματος” (phishing), αυτό οδηγεί τους εισβολείς να σχεδιάζουν κοινωνικά τους χρήστες να εκτελούν κακόβουλο κώδικα στον υπολογιστή τους, συνήθως αναπτύσσοντας εργαλεία απομακρυσμένης πρόσβασης και κακόβουλο λογισμικό κλοπής πληροφοριών. Στη συνέχεια, οι Infostealers χρησιμοποιούνται για τη συλλογή διαπιστευτηρίων και cookies για αρχική πρόσβαση σε διάφορες εφαρμογές και υπηρεσίες.

Οι ερευνητές της Push Security ανακάλυψαν επίσης μια ολοκαίνουργια τεχνική μεταγλωττισμένη ConsentFix — μια εγγενής έκδοση του ClickFix στο πρόγραμμα περιήγησης που έχει ως αποτέλεσμα τη δημιουργία σύνδεσης OAuth με την εφαρμογή προορισμού, απλώς αντιγράφοντας και επικολλώντας μια νόμιμη διεύθυνση URL που περιέχει υλικό κλειδιού OAuth.

Αυτό είναι ακόμη πιο επικίνδυνο από το ClickFix, καθώς είναι εξ ολοκλήρου εγγενές στο πρόγραμμα περιήγησης — αφαιρώντας εντελώς την επιφάνεια ανίχνευσης τελικού σημείου (και ισχυρούς ελέγχους ασφαλείας όπως το EDR) από την εξίσωση. Και στη συγκεκριμένη περίπτωση που εντόπισε το Push, οι εισβολείς στόχευσαν το Azure CLI — μια εφαρμογή της Microsoft πρώτου κατασκευαστή που έχει ειδικά δικαιώματα και δεν μπορεί να περιοριστεί όπως οι εφαρμογές τρίτων.

Πραγματικά, υπάρχουν πολλές διαφορετικές τεχνικές που μπορούν να χρησιμοποιήσουν οι εισβολείς για να αναλάβουν λογαριασμούς σε βασικές επιχειρηματικές εφαρμογές — είναι ξεπερασμένο να θεωρούμε ότι το phishing είναι κλειδωμένο στους κωδικούς πρόσβασης, το MFA και την τυπική ροή ελέγχου ταυτότητας.

Οδηγίες για τις ομάδες ασφαλείας το 2026

Για την αντιμετώπιση του phishing το 2026, οι ομάδες ασφαλείας πρέπει να αλλάξουν το μοντέλο απειλής για το phishing και να αναγνωρίσουν ότι:

-

Δεν αρκεί να προστατεύσετε το email ως κύρια επιφάνεια κατά του phishing

-

Τα εργαλεία παρακολούθησης δικτύου και κυκλοφορίας δεν συμβαδίζουν με τις σύγχρονες σελίδες ηλεκτρονικού ψαρέματος

-

Ο έλεγχος ταυτότητας ανθεκτικός στο ηλεκτρονικό ψάρεμα, ακόμη και αν εφαρμοστεί τέλεια, δεν σας κάνει άνοστους

Η ανίχνευση και η απόκριση είναι το κλειδί. Αλλά οι περισσότεροι οργανισμοί έχουν σημαντικά κενά προβολής.

Επίλυση του κενού εντοπισμού στο πρόγραμμα περιήγησης

Ένα κοινό χαρακτηριστικό αυτών των επιθέσεων είναι ότι όλες λαμβάνουν χώρα στο πρόγραμμα περιήγησης ιστού, στοχεύοντας χρήστες καθώς κάνουν τη δουλειά τους στο Διαδίκτυο. Αυτό το καθιστά το τέλειο μέρος για τον εντοπισμό και την απάντηση σε αυτές τις επιθέσεις. Αλλά αυτή τη στιγμή, το πρόγραμμα περιήγησης είναι ένα τυφλό σημείο για τις περισσότερες ομάδες ασφαλείας.

Πλατφόρμα ασφαλείας που βασίζεται σε πρόγραμμα περιήγησης Push Security παρέχει ολοκληρωμένες δυνατότητες ανίχνευσης και απόκρισης κατά της κύριας αιτίας παραβιάσεων. Το Push αποκλείει επιθέσεις που βασίζονται σε πρόγραμμα περιήγησης, όπως το phishing AiTM, το γέμισμα διαπιστευτηρίων, τις κακόβουλες επεκτάσεις του προγράμματος περιήγησης, το ClickFix και την παραβίαση συνεδριών.

Δεν χρειάζεται να περιμένετε μέχρι να πάνε όλα στραβά — μπορείτε επίσης να χρησιμοποιήσετε το Push για να βρείτε προληπτικά και να διορθώσετε ευπάθειες στις εφαρμογές που χρησιμοποιούν οι υπάλληλοί σας, όπως συνδέσεις φαντασμάτων, κενά κάλυψης SSO, κενά MFA, ευάλωτους κωδικούς πρόσβασης και πολλά άλλα για να σκληρύνετε την επιφάνεια επίθεσης ταυτότητάς σας.

Για να μάθετε περισσότερα για το Push, δείτε την πιο πρόσφατη επισκόπηση προϊόντων μας ή κλείστε λίγο χρόνο με έναν από την ομάδα μας για μια ζωντανή επίδειξη.

Χορηγός και γραμμένος από Push Security.

VIA: bleepingcomputer.com