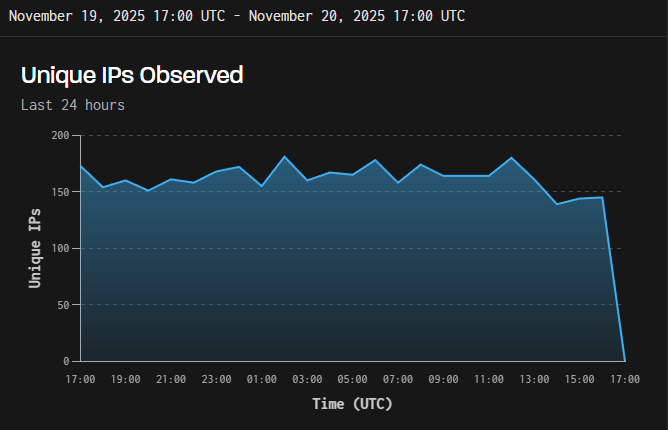

Η κακόβουλη δραστηριότητα σάρωσης που στοχεύει τις πύλες σύνδεσης του Palo Alto Networks GlobalProtect VPN έχει αυξηθεί 40 φορές μέσα σε 24 ώρες, υποδεικνύοντας μια συντονισμένη καμπάνια.

Η εταιρεία πληροφοριών σε πραγματικό χρόνο GreyNoise αναφέρει ότι η δραστηριότητα άρχισε να αυξάνεται στις 14 Νοεμβρίου και έφτασε στο υψηλότερο επίπεδο σε 90 ημέρες μέσα σε μια εβδομάδα.

“Η GreyNoise εντόπισε μια σημαντική κλιμάκωση της κακόβουλης δραστηριότητας που στοχεύει τις πύλες GlobalProtect της Palo Alto Networks.” διαβάζει το δελτίο.

«Ξεκινώντας στις 14 Νοεμβρίου 2025, η δραστηριότητα εντάθηκε ταχέως, με αποκορύφωμα μια αύξηση 40 φορές μέσα σε 24 ώρες, σηματοδοτώντας ένα νέο υψηλό 90 ημερών».

πηγή: GreyNoise

Στις αρχές Οκτωβρίου, η GreyNoise ανέφερε αύξηση 500% στις διευθύνσεις IP που σαρώνουν τα προφίλ του Palo Alto Networks GlobalProtect και PAN-OS, με το 91% από αυτά να ταξινομούνται ως “ύποπτα” και ένα άλλο 7% ως σαφώς κακόβουλα.

Νωρίτερα, τον Απρίλιο του 2025, η GreyNoise ανέφερε μια ακόμη έξαρση στη δραστηριότητα σάρωσης που στοχεύει τις πύλες σύνδεσης της Palo Alto Networks GlobalProtect, με 24.000 διευθύνσεις IP, οι περισσότερες από τις οποίες ταξινομούνται ως ύποπτες και οι 154 ως κακόβουλες.

Η GreyNoise πιστεύει με μεγάλη σιγουριά ότι η πιο πρόσφατη δραστηριότητα συνδέεται με προηγούμενες σχετικές καμπάνιες, με βάση τα επαναλαμβανόμενα δακτυλικά αποτυπώματα TCP/JA4t, την επαναχρησιμοποίηση των ίδιων ASN (Αυτόνομοι Αριθμοί Συστήματος) και τον ευθυγραμμισμένο χρονισμό των αυξήσεων δραστηριότητας στις καμπάνιες.

Το κύριο ASN που χρησιμοποιείται σε αυτές τις επιθέσεις προσδιορίζεται ως AS200373 (3xK Tech GmbH), με το 62% των IP να βρίσκονται γεωγραφικά στη Γερμανία και το 15% στον Καναδά. Ένα δεύτερο ASN που εμπλέκεται σε αυτή τη δραστηριότητα είναι το AS208885 (Noyobzoda Faridduni Saidilhom).

Στόχευση συνδέσεων VPN

Μεταξύ 14 και 19 Νοεμβρίου, η GreyNoise παρατήρησε 2,3 εκατομμύρια συνεδρίες που έπληξαν το */global-protect/login.esp URI σε Palo Alto PAN-OS και GlobalProtect.

Το URI αντιστοιχεί σε ένα τελικό σημείο ιστού που εκτίθεται από ένα τείχος προστασίας δικτύων Palo Alto που εκτελεί το GlobalProtect και εμφανίζει μια σελίδα όπου οι χρήστες VPN μπορούν να ελέγξουν την ταυτότητα.

Οι προσπάθειες σύνδεσης στοχεύουν κυρίως στις Ηνωμένες Πολιτείες, το Μεξικό και το Πακιστάν, με παρόμοιους όγκους σε όλες.

Το GreyNoise έχει υπογραμμίσει προηγουμένως τη σημασία του αποκλεισμού αυτών των προσπαθειών και της ενεργής παρακολούθησης τους ως κακόβουλων ανιχνευτών, αντί να τα αγνοεί ως αποτυχημένες προσπάθειες εκμετάλλευσης που στοχεύουν μακροχρόνια διορθωμένα ελαττώματα.

Όπως δείχνουν τα στατιστικά της εταιρείας, αυτές οι αιχμές σάρωσης τυπικά προηγούνται της αποκάλυψης νέων ελαττωμάτων ασφαλείας στο 80% των περιπτώσεων, με τη συσχέτιση να είναι ακόμη ισχυρότερη για τα προϊόντα της Palo Alto Networks.

Όσον αφορά την κακόβουλη δραστηριότητα για τα δίκτυα Palo Alto φέτος, υπήρξαν δύο περιπτώσεις ενεργητικής εκμετάλλευσης ελαττωμάτων τον Φεβρουάριο, με το CVE-2025-0108, το οποίο αργότερα αλυσοδέθηκε με CVE-2025-0111 και CVE-2024-9474.

Τον Σεπτέμβριο, η Palo Alto Networks αποκάλυψε επίσης μια παραβίαση δεδομένων που εξέθεσε δεδομένα πελατών και υποθέσεις υποστήριξης, ως μέρος της καμπάνιας Salesloft Drift του ShinyHunters.

VIA: bleepingcomputer.com