Πολλές συμμορίες ransomware χρησιμοποιούν μια πλατφόρμα Packer-as-a-service που ονομάζεται Shanya για να τους βοηθήσει να αναπτύξουν ωφέλιμα φορτία που απενεργοποιούν τον εντοπισμό τελικών σημείων και τις λύσεις απόκρισης σε συστήματα θυμάτων.

Οι υπηρεσίες Packer παρέχουν στους εγκληματίες του κυβερνοχώρου εξειδικευμένα εργαλεία για να πακετάρουν τα ωφέλιμα φορτία τους με τρόπο που συσκοτίζει τον κακόβουλο κώδικα για να αποφύγει τον εντοπισμό από τα περισσότερα γνωστά εργαλεία ασφαλείας και μηχανές προστασίας από ιούς.

Η επιχείρηση συσκευασίας Shanya εμφανίστηκε στα τέλη του 2024 και έχει αυξηθεί σημαντικά σε δημοτικότητα, με δείγματα κακόβουλου λογισμικού που το χρησιμοποιούν να εντοπίζονται στην Τυνησία, τα Ηνωμένα Αραβικά Εμιράτα, την Κόστα Ρίκα, τη Νιγηρία και το Πακιστάν, σύμφωνα με δεδομένα τηλεμετρίας της Sophos Security.

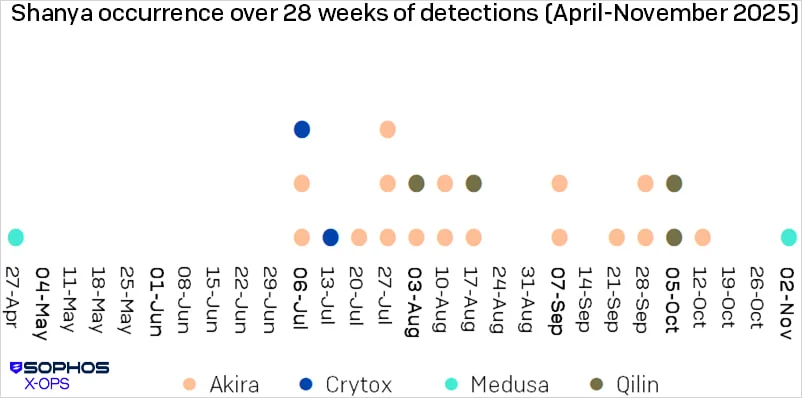

Μεταξύ των ομάδων ransomware που επιβεβαιώθηκε ότι το έχουν χρησιμοποιήσει είναι οι Medusa, Qilin, Crytox και Akira, με το τελευταίο να είναι αυτό που χρησιμοποιεί συχνότερα την υπηρεσία packers.

Πηγή: Sophos

Πώς λειτουργεί η Shanya

Οι ηθοποιοί απειλών υποβάλλουν τα κακόβουλα ωφέλιμα φορτία τους στη Shanya και η υπηρεσία επιστρέφει μια “συσκευασμένη” έκδοση με προσαρμοσμένο περιτύλιγμα, χρησιμοποιώντας κρυπτογράφηση και συμπίεση.

Η υπηρεσία προωθεί τη μοναδικότητα των ωφέλιμων φορτίων που προκύπτουν, τονίζοντας τη «μη τυπική φόρτωση μονάδας στη μνήμη, περιτύλιγμα πάνω από τη μοναδικοποίηση του συστήματος loaderStub», με «κάθε πελάτης να λαμβάνει το δικό του (σχετικά) μοναδικό στέλεχος με μοναδικό αλγόριθμο κρυπτογράφησης κατά την αγορά».

Πηγή: Sophos

Το ωφέλιμο φορτίο εισάγεται σε ένα αντιστοιχισμένο με μνήμη αντίγραφο του αρχείου DLL των Windows ‘shell32.dll.’ Αυτό το αρχείο DLL έχει εκτελέσιμες ενότητες και μέγεθος έγκυρης εμφάνισης και η διαδρομή του φαίνεται κανονική, αλλά η κεφαλίδα και η ενότητα .text έχουν αντικατασταθεί με το αποκρυπτογραφημένο ωφέλιμο φορτίο.

Ενώ το ωφέλιμο φορτίο είναι κρυπτογραφημένο εντός του συσκευασμένου αρχείου, αποκρυπτογραφείται και αποσυμπιέζεται ενώ βρίσκεται ακόμη εξ ολοκλήρου στη μνήμη και στη συνέχεια εισάγεται στο αρχείο ‘shell32.dllΑντιγράψτε το αρχείο, μην αγγίζετε ποτέ το δίσκο.

Σοφός βρήκαν ερευνητές ότι η Shanya εκτελεί ελέγχους για λύσεις ανίχνευσης και απόκρισης τελικού σημείου (EDR) καλώντας το «RtlDeleteFunctionTable‘ λειτουργία σε μη έγκυρο περιβάλλον.

Αυτό ενεργοποιεί μια μη χειριζόμενη εξαίρεση ή ένα σφάλμα κατά την εκτέλεση ενός προγράμματος εντοπισμού σφαλμάτων σε λειτουργία χρήστη, διακόπτοντας την αυτοματοποιημένη ανάλυση πριν από την πλήρη εκτέλεση του ωφέλιμου φορτίου.

Απενεργοποίηση EDR

Οι ομάδες ransomware συνήθως επιδιώκουν να απενεργοποιήσουν τα εργαλεία EDR που εκτελούνται στο σύστημα στόχο πριν από τα στάδια κλοπής δεδομένων και κρυπτογράφησης της επίθεσης.

Η εκτέλεση συνήθως πραγματοποιείται μέσω πλευρικής φόρτωσης DLL, συνδυάζοντας ένα νόμιμο εκτελέσιμο αρχείο των Windows όπως “consent.exeμε ένα κακόβουλο DLL γεμάτο Shanya msimg32.dll, version.dll, rtworkq.dllή wmsgapi.dll.

Σύμφωνα με την ανάλυση της Sophos, ο δολοφόνος EDR ρίχνει δύο οδηγούς: ένα νόμιμα υπογεγραμμένο ThrottleStop.sys (rwdrv.sys) από το TechPowerUp, το οποίο περιέχει ένα ελάττωμα που επιτρέπει την αυθαίρετη εγγραφή στη μνήμη του πυρήνα και το ανυπόγραφο hlpdrv.sys.

Το υπογεγραμμένο πρόγραμμα οδήγησης χρησιμοποιείται για κλιμάκωση προνομίων, ενώ hlpdrv.sys απενεργοποιεί τα προϊόντα ασφαλείας βάσει εντολών που λαμβάνονται από τη λειτουργία χρήστη.

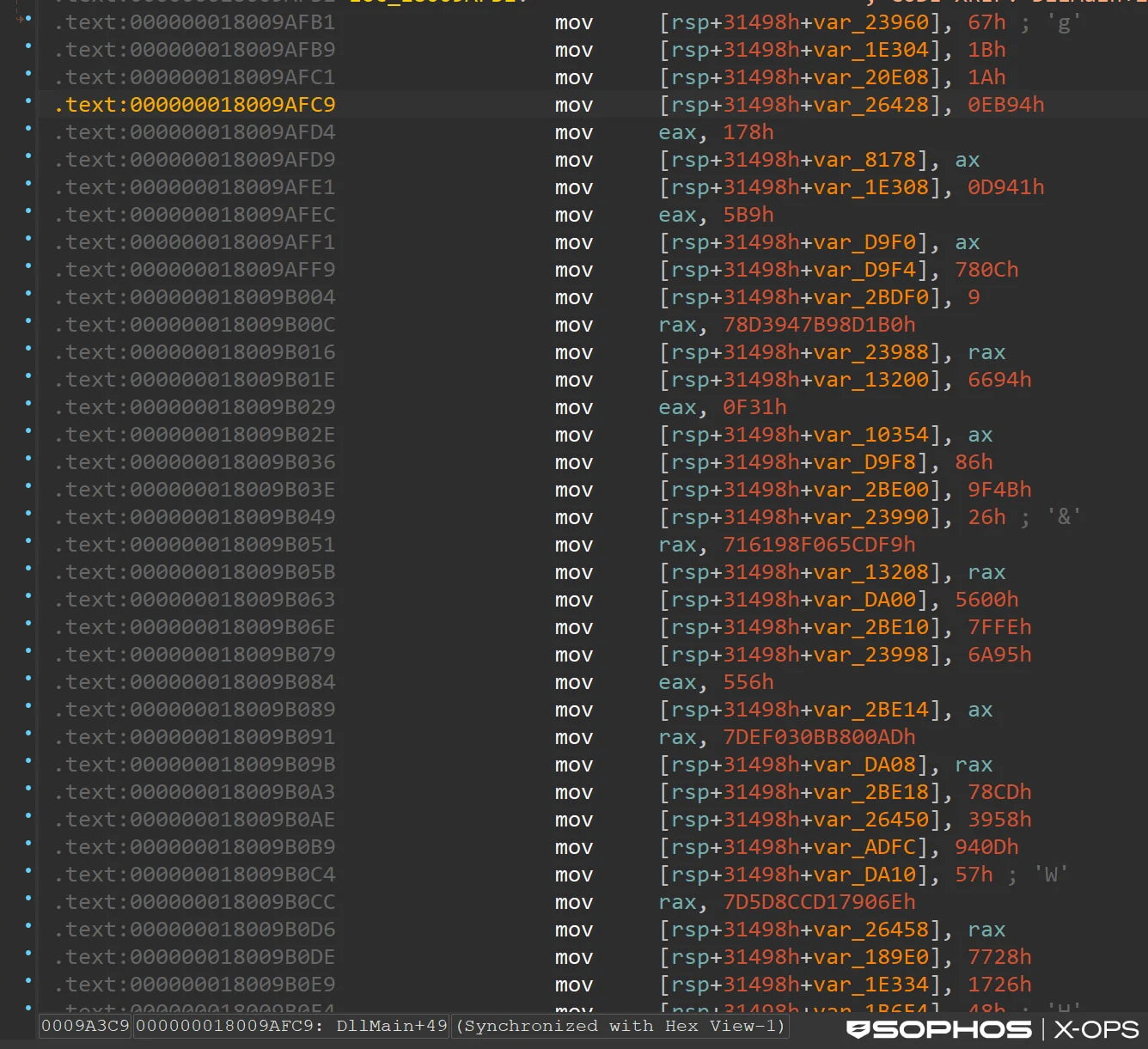

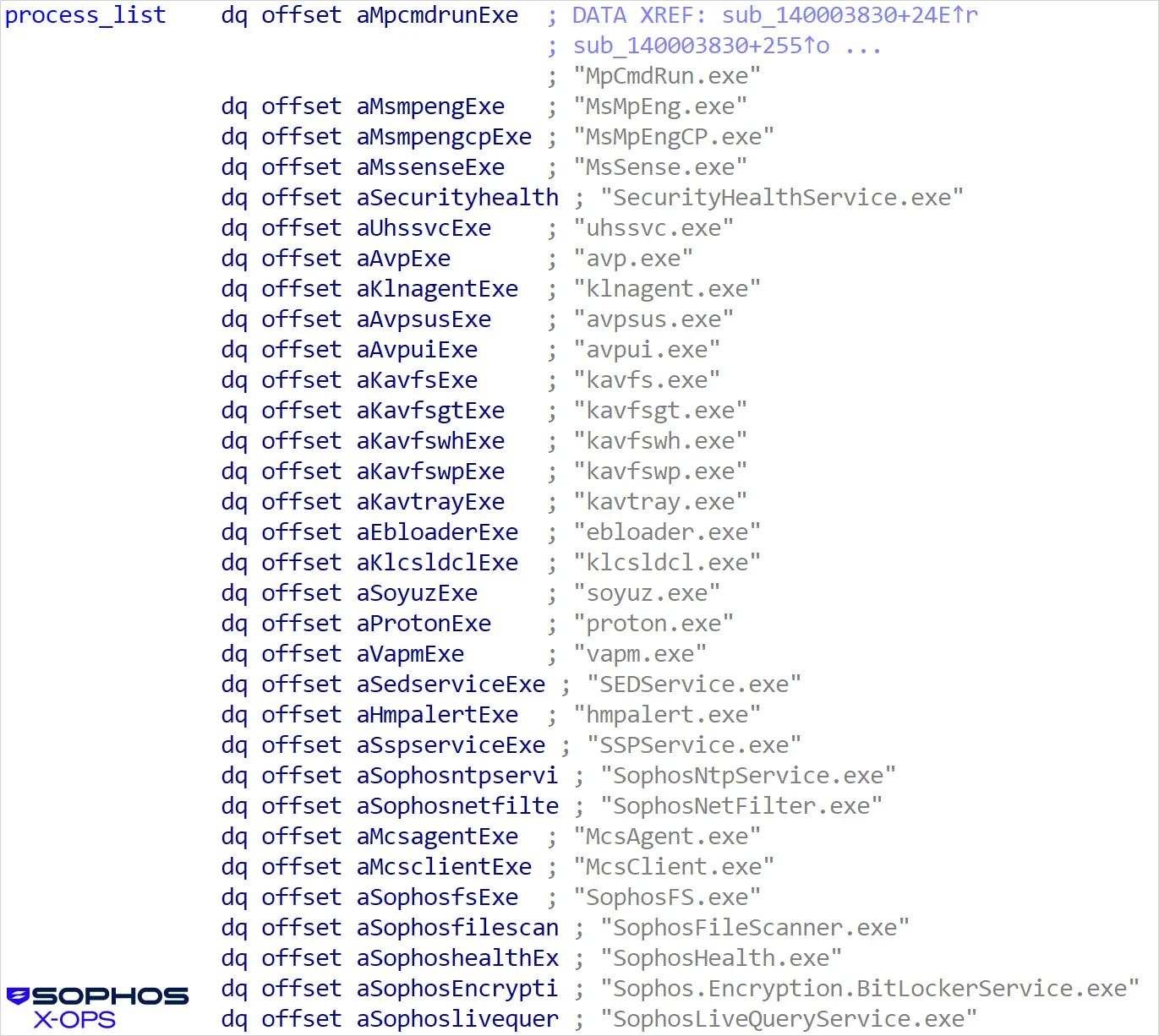

Το στοιχείο λειτουργίας χρήστη απαριθμεί τις τρέχουσες διεργασίες και τις εγκατεστημένες υπηρεσίες και, στη συνέχεια, συγκρίνει τα αποτελέσματα με καταχωρήσεις σε μια εκτενή λίστα με σκληρό κώδικα, στέλνοντας μια εντολή “kill” στο κακόβουλο πρόγραμμα οδήγησης πυρήνα για κάθε αντιστοίχιση.

Πηγή: Sophos

Εκτός από τους χειριστές ransomware που επικεντρώθηκαν στην απενεργοποίηση EDR, η Sophos παρατήρησε επίσης πρόσφατες καμπάνιες ClickFix που χρησιμοποιούν την υπηρεσία Shanya για τη συσκευασία του κακόβουλου λογισμικού CastleRAT.

Η Sophos σημειώνει ότι οι συμμορίες ransomware συχνά βασίζονται σε υπηρεσίες συσκευασίας για να προετοιμάσουν τους δολοφόνους EDR ώστε να αναπτυχθούν χωρίς να εντοπιστούν.

Οι ερευνητές παρέχουν μια λεπτομερή τεχνική ανάλυση ορισμένων από τα ωφέλιμα φορτία που έχουν συσκευαστεί με Shanya.

Η έκθεση περιλαμβάνει επίσης δείκτες συμβιβασμού (IoC) που σχετίζονται με καμπάνιες που υποστηρίζονται από τη Shanya.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com