Το Resecurity αναπτύσσει συνθετικά honeypots δεδομένων για να ξεπεράσει τους παράγοντες απειλών, μετατρέποντας την αναγνώριση σε αξιόπιστη ευφυΐα. Μια πρόσφατη επιχείρηση όχι μόνο παγίδευσε έναν χάκερ που συνδέεται με την Αίγυπτο, αλλά και εξαπάτησε την ομάδα ShinyHunters σε ψευδείς ισχυρισμούς παραβίασης.

Η ασφάλεια έχει βελτιώσει τις τεχνολογίες εξαπάτησης για την αντικατασκοπεία, μιμούμενη εταιρικά περιβάλλοντα για να παρασύρει τους παράγοντες απειλών σε ελεγχόμενες παγίδες.

Αυτά βασίζονται σε παραδοσιακά honeypot, εσφαλμένες διαμορφωμένες υπηρεσίες ή ψευδείς πόρους που καταγράφουν παθητικά τους εισβολείς, τώρα τροφοδοτούμενοι από συνθετικά δεδομένα που δημιουργούνται από την τεχνητή νοημοσύνη και μοιάζουν με μοτίβα του πραγματικού κόσμου χωρίς να εκθέτουν ιδιόκτητες πληροφορίες. Τα δεδομένα που είχαν παραβιαστεί στο παρελθόν από πηγές σκοτεινού ιστού ενισχύουν τον ρεαλισμό, ξεγελώντας ακόμη και προχωρημένους παράγοντες που επικυρώνουν στόχους.

Στις 21 Νοεμβρίου 2025, η ομάδα DFIR του Resecurity εντόπισε έναν παράγοντα απειλής να σαρώνει υπηρεσίες που αντιμετωπίζουν το κοινό αφού στόχευε έναν υπάλληλο χαμηλών προνομίων. Οι δείκτες περιλάμβαναν IP όπως 156.193.212.244 και 102.41.112.148 (Αίγυπτος), συν VPN 45.129.56.148 (Mullvad) και 185.253.118.70.

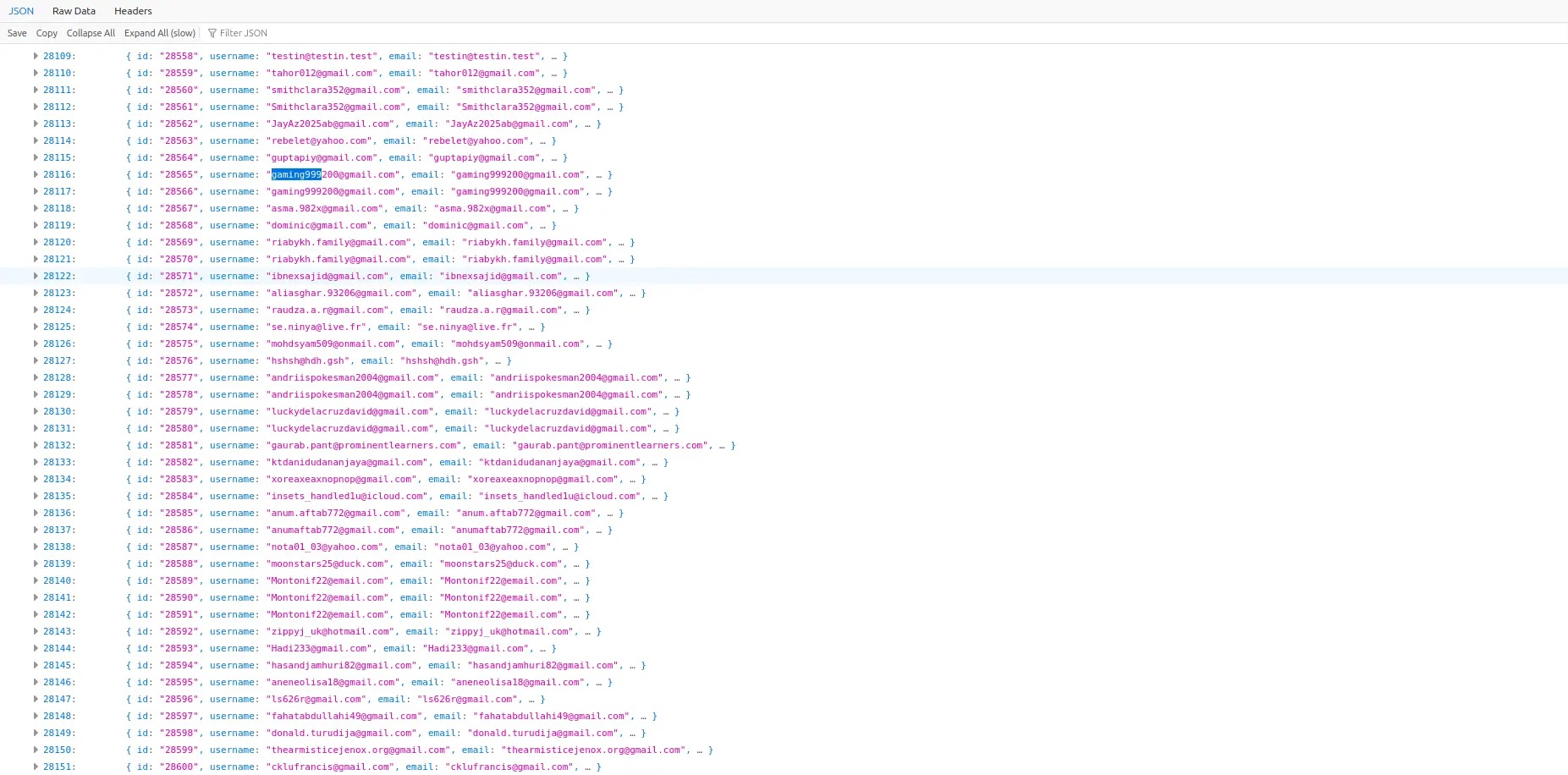

Οι ανταποκριτές ανέπτυξαν μια παγίδα με μέλι σε μια προσομοιωμένη εφαρμογή με συνθετικά σύνολα δεδομένων: 28.000 εγγραφές καταναλωτών (ονόματα χρηστών, email, πλαστά PII από λίστες συνδυασμού) και 190.000 συναλλαγές πληρωμής τύπου Stripe που δημιουργούνται μέσω εργαλείων όπως το SDV, το ΚΥΡΙΩΣ AI και το Faker. Ένας λογαριασμός δολώματος, “Mark Kelly”, τοποθετήθηκε στο Russian Marketplace για να προσελκύσει επιτιθέμενους.

Ο ηθοποιός συνδέθηκε στο honeytrap, προκαλώντας πάνω από 188.000 αιτήματα από τις 12 έως τις 24 Δεκεμβρίου για να αφαιρέσουν δεδομένα μέσω προσαρμοσμένου αυτοματισμού και πληρεξούσιων κατοικιών.

Αυτό απέδωσε “δεδομένα κατάχρησης” για τακτικές, υποδομές και δελτία OPSEC, πραγματικές IP που διέρρευσαν κατά τη διάρκεια αστοχιών διακομιστή μεσολάβησης. Η ασφάλεια απέκλεισε τους πληρεξούσιους, αναγκάζοντας την επαναχρησιμοποίηση γνωστών οικοδεσποτών και κοινοποίησε τα ευρήματα με τις αρχές επιβολής του νόμου, με αποκορύφωμα την κλήτευση από το εξωτερικό.

Μεμονωμένα δόλώματα όπως το Office 365, τα VPN και μια παροπλισμένη παρουσία Mattermost με ψεύτικη φλυαρία του 2023 (έξι ομάδες, δημιουργημένη από τεχνητή νοημοσύνη μέσω OpenAI) αποδείχθηκαν ιδανικά για μιμητισμό υψηλής αξίας χωρίς κίνδυνο.

Οι ShinyHunters πιάστηκαν στην ενημέρωση

Μια ενημέρωση στις 3 Ιανουαρίου 2026 αποκάλυψε ότι οι ShinyHunters που είχαν προφίλ στο παρελθόν από το Resecurity έπεσαν στην ίδια παγίδα, περηφανεύοντας το Telegram για “πλήρη πρόσβαση” στο “[honeytrap].b.idp.resecurity.com» και πλαστά συστήματα.

Τα στιγμιότυπα οθόνης έδειξαν ψευδές Mattermost για το “Mark Kelly”, ανύπαρκτους τομείς όπως το “resecure.com”, κουπόνια API που έχουν κατακερματιστεί με bcrypt από διπλότυπους λογαριασμούς δοκιμαστών και άχρηστα παλιά αρχεία καταγραφής.

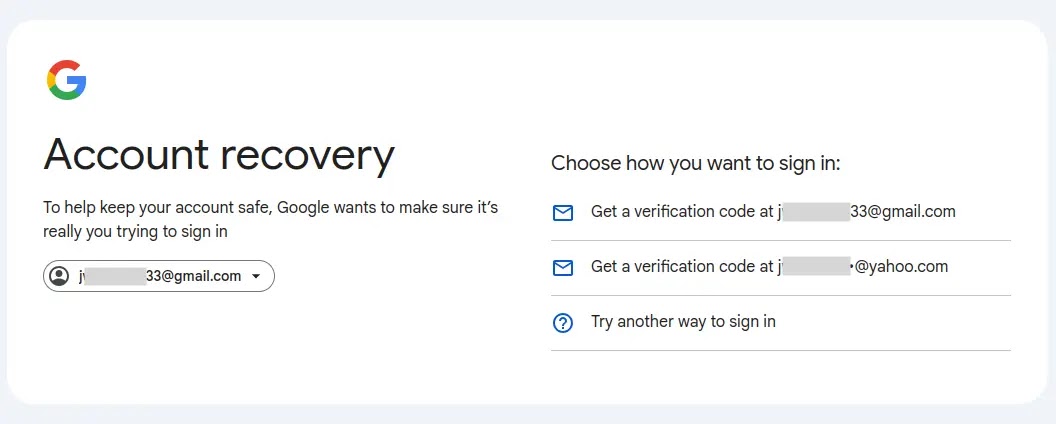

Η ομάδα αναγνώρισε τις διαταραχές που προκλήθηκαν από τις τακτικές της Resecurity. Η κοινωνική μηχανική εντόπισε συνδέσμους στο jwh*****[email protected], έναν αριθμό τηλεφώνου στις ΗΠΑ και έναν λογαριασμό Yahoo που καταχωρήθηκε κατά τη διάρκεια της δραστηριότητας.

Αυτό επικυρώνει τη δύναμη της εξαπάτησης στον κυβερνοχώρο για κυνήγι απειλών και έρευνες, δημιουργώντας ΔΟΕ/ΔΟΑ από ελεγχόμενες δεσμεύσεις. Η συμμόρφωση με τους νόμους περί απορρήτου παραμένει το κλειδί.

Τα αρχεία καταγραφής του Resecurity και οι προηγούμενες αποκαλύψεις του ShinyHunters υποδηλώνουν ότι τα αντίποινα κατέληξαν σε αυτοενοχοποίηση. Οι επιχειρήσεις μπορούν να αναπαραχθούν μέσω παρακολουθούμενων δολωμάτων σε μη παραγωγικά περιβάλλοντα, ενισχύοντας την προληπτική άμυνα έναντι παραγόντων απειλών με οικονομικά κίνητρα.