Πάνω από 10.000 τείχη προστασίας Fortinet εξακολουθούν να είναι εκτεθειμένα στο διαδίκτυο και ευάλωτα σε συνεχείς επιθέσεις που εκμεταλλεύονται μια κρίσιμη ευπάθεια παράκαμψης ελέγχου ταυτότητας δύο παραγόντων (2FA) πέντε ετών.

Το Fortinet κυκλοφόρησε τις εκδόσεις FortiOS 6.4.1, 6.2.4 και 6.0.10 τον Ιούλιο του 2020 για να αντιμετωπίσει αυτό το ελάττωμα (παρακολουθείται ως CVE-2020-12812) και συμβούλευσε τους διαχειριστές που δεν μπόρεσαν να ενημερώσουν αμέσως για να απενεργοποιήσουν την ευαισθησία ονόματος χρήστη-πεζών-κεφαλαίων για να αποκλείσουν τις προσπάθειες παράκαμψης 2FA που στοχεύουν τις συσκευές τους.

Αυτό το ακατάλληλο ελάττωμα ασφαλείας ελέγχου ταυτότητας (βαθμολόγηση 9,8/10 σε σοβαρότητα) εντοπίστηκε στο FortiGate SSL VPN και επιτρέπει στους εισβολείς να συνδέονται σε μη επιδιορθωμένα τείχη προστασίας χωρίς να τους ζητείται ο δεύτερος παράγοντας ελέγχου ταυτότητας (FortiToken) όταν αλλάζει η περίπτωση του ονόματος χρήστη.

Την περασμένη εβδομάδα, η Fortinet προειδοποίησε τους πελάτες ότι οι εισβολείς εξακολουθούν να εκμεταλλεύονται CVE-2020-12812στοχεύοντας τείχη προστασίας με ευάλωτες διαμορφώσεις που απαιτούν την ενεργοποίηση του LDAP (Lightweight Directory Access Protocol).

“Η Fortinet παρατήρησε πρόσφατη κατάχρηση της ευπάθειας του Ιουλίου 2020 FG-IR-19-283 / CVE-2020-12812 στη φύση με βάση συγκεκριμένες διαμορφώσεις.” είπε η εταιρεία.

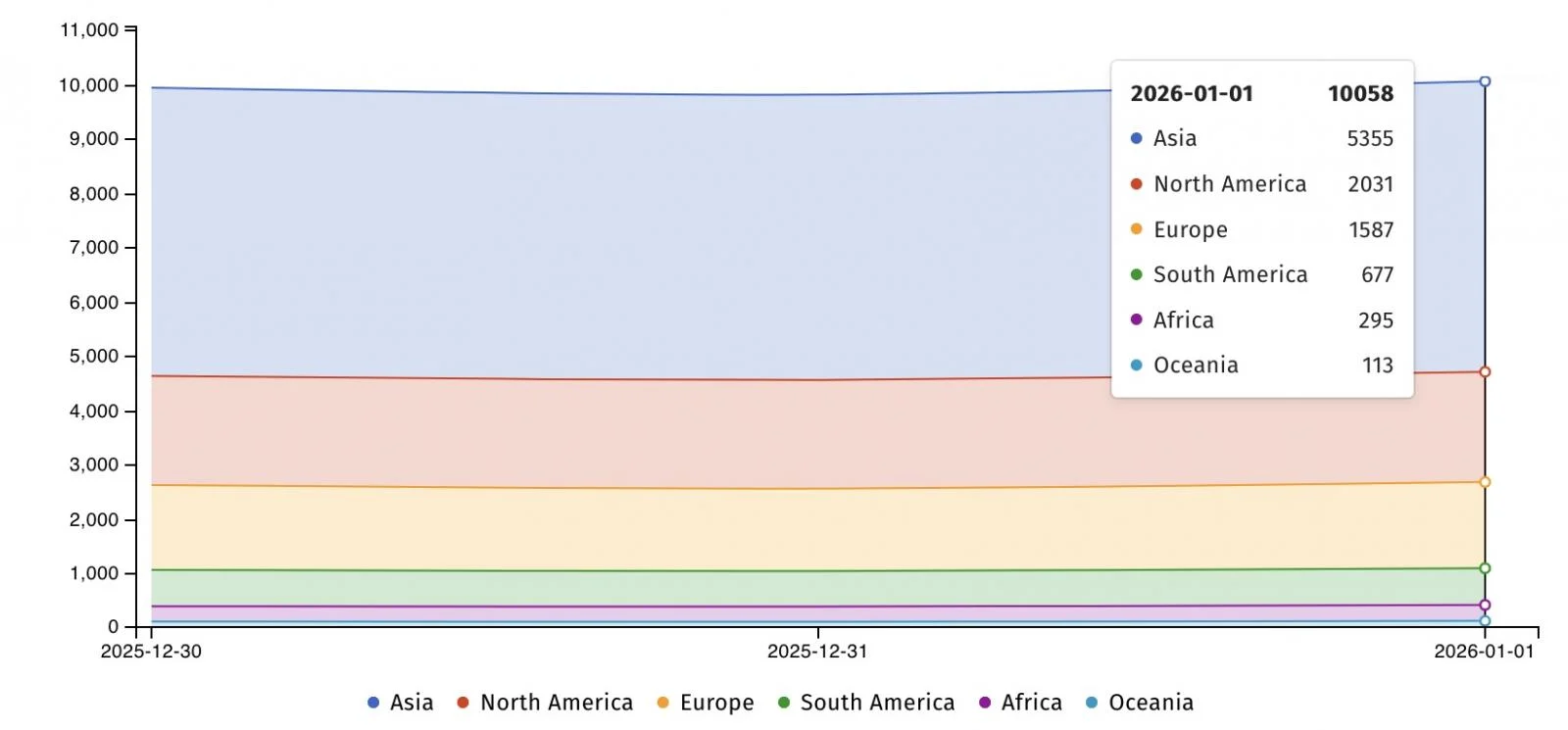

Την Παρασκευή, ο επόπτης ασφαλείας του Διαδικτύου Shadowserver αποκάλυψε ότι επί του παρόντος παρακολουθεί πάνω από 10.000 τείχη προστασίας Fortinet που εξακολουθούν να είναι εκτεθειμένα στο Διαδίκτυο, τα οποία δεν έχουν επιδιορθωθεί έναντι του CVE-2020-12812 και είναι ευάλωτα σε αυτές τις συνεχιζόμενες επιθέσεις, με περισσότερες από 1.300 διευθύνσεις IP στις Ηνωμένες Πολιτείες.

Η CISA και το FBI προειδοποίησαν τον Απρίλιο του 2021 ότι οι κρατικές ομάδες hacking στόχευαν περιπτώσεις Fortinet FortiOS χρησιμοποιώντας εκμεταλλεύσεις για πολλαπλές ευπάθειες, συμπεριλαμβανομένου ενός που έκανε κατάχρηση του CVE-2020-12812 για να παρακάμψει το 2FA.

Επτά μήνες αργότερα, CISA πρόσθεσε το CVE-2020-12812 στη λίστα με τις γνωστές εκμεταλλευόμενες ευπάθειεςεπισημαίνοντάς το ως εκμετάλλευση σε επιθέσεις ransomware και δίνοντας εντολή στις ομοσπονδιακές υπηρεσίες των ΗΠΑ να ασφαλίσουν τα συστήματά τους έως τον Μάιο του 2022.

Τα τρωτά σημεία του Fortinet χρησιμοποιούνται συχνά σε επιθέσεις (συχνά ως τρωτά σημεία zero-day). Για παράδειγμα, η εταιρεία κυβερνοασφάλειας Arctic Wolf προειδοποίησε τον Δεκέμβριο ότι οι φορείς απειλών έκαναν ήδη κατάχρηση μιας ευπάθειας παράκαμψης κρίσιμου ελέγχου ταυτότητας (CVE-2025-59718) για να παραβιάσουν λογαριασμούς διαχειριστή μέσω κακόβουλων συνδέσεων single sign-on (SSO).

Ένα μήνα νωρίτερα, η Fortinet προειδοποίησε για μια ενεργή εκμετάλλευση του FortiWeb zero-day (CVE-2025-58034), και μια εβδομάδα αργότερα, επιβεβαιώθηκε ότι είχε επιδιορθώσει αθόρυβα ένα δεύτερο FortiWeb zero-day (CVE-2025-64446) που ήταν κακοποιούνται σε εκτεταμένες επιθέσεις.

Τον Φεβρουάριο του 2025, επίσης φανερωθείς ότι η κινεζική ομάδα απειλών Volt Typhoon εκμεταλλεύτηκε δύο ελαττώματα του FortiOS (CVE-2023-27997 και CVE-2022-42475) για να παραθέσει ένα στρατιωτικό δίκτυο του Υπουργείου Άμυνας της Ολλανδίας χρησιμοποιώντας προσαρμοσμένο λογισμικό απομακρυσμένης πρόσβασης trojan Coathanger.

VIA: bleepingcomputer.com