Ο επόπτης ασφάλειας Διαδικτύου Shadowserver εντόπισε πάνω από 25.000 συσκευές Fortinet εκτεθειμένες στο διαδίκτυο με ενεργοποιημένο το FortiCloud SSO, εν μέσω συνεχιζόμενων επιθέσεων που στοχεύουν μια κρίσιμη ευπάθεια παράκαμψης ελέγχου ταυτότητας.

Η Fortinet σημείωσε στις 9 Δεκεμβρίου, όταν επιδιορθώθηκε το ελάττωμα ασφαλείας που εντοπίστηκε ως CVE-2025-59718 (FortiOS, FortiProxy, FortiSwitchManager) και CVE-2025-59719 (FortiWeb), ότι η ευάλωτη FortiCloud SSO δεν υποστηρίζει τη δυνατότητα σύνδεσης της εταιρείας με τη λειτουργία σύνδεσης της εταιρείας FortiCloud.

Όπως ανέφερε τη Δευτέρα η εταιρεία κυβερνοασφάλειας Arctic Wolf, η ευπάθεια χρησιμοποιείται τώρα ενεργά για να παραβιάσει λογαριασμούς διαχειριστή μέσω κακόβουλων συνδέσεων single sign-on (SSO).

Οι φορείς απειλών το κάνουν κατάχρηση σε ευάλωτα προϊόντα μέσω ενός κακόβουλα δημιουργημένου μηνύματος SAML για να αποκτήσουν πρόσβαση σε επίπεδο διαχειριστή στη διεπαφή διαχείρισης ιστού και στη λήψη αρχείων διαμόρφωσης συστήματος. Αυτά τα ευαίσθητα αρχεία εκθέτουν δυνητικά ευάλωτες διεπαφές, κατακερματισμένους κωδικούς πρόσβασης που ενδέχεται να παραβιάσουν οι εισβολείς, υπηρεσίες που αντιμετωπίζουν το Διαδίκτυο, διατάξεις δικτύου και πολιτικές τείχους προστασίας.

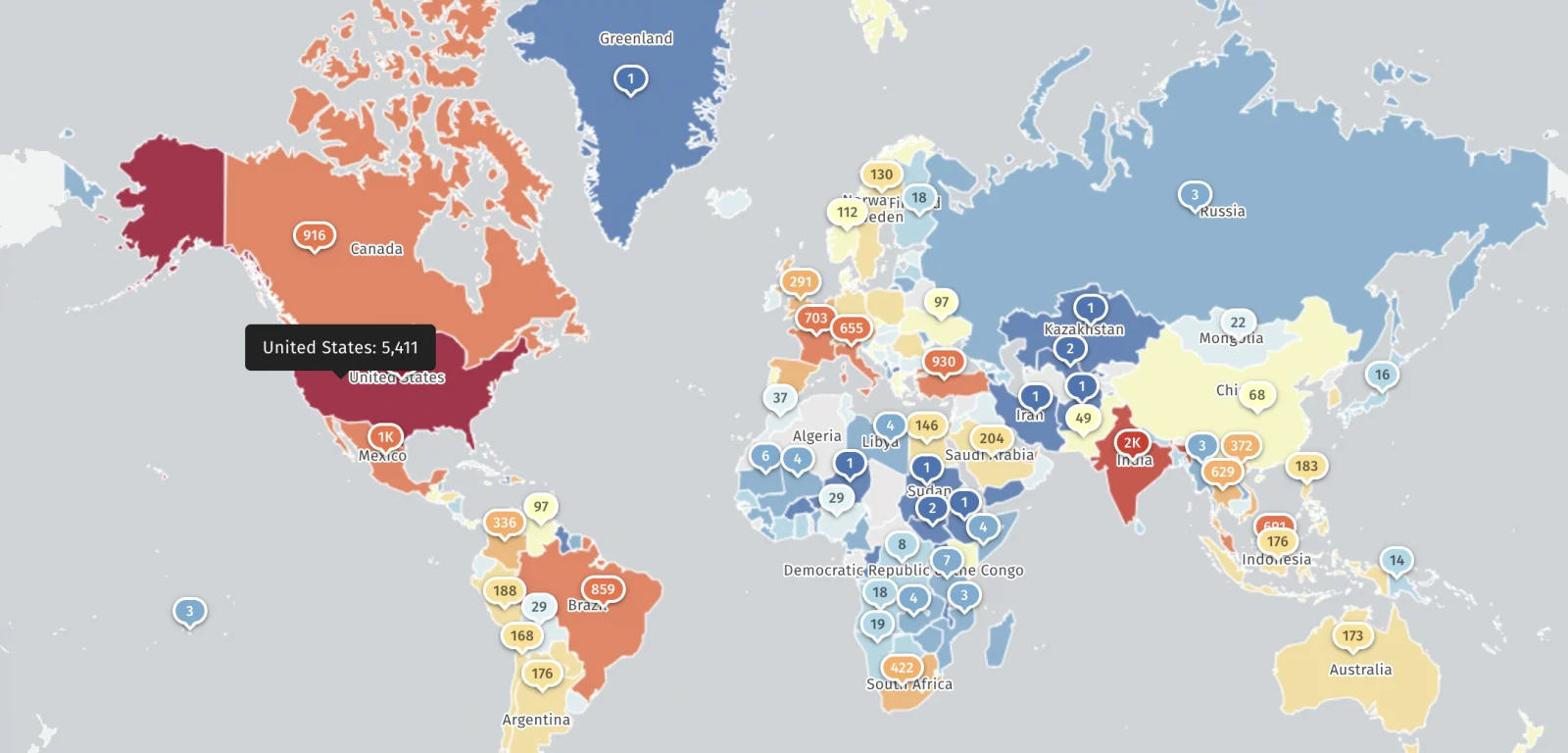

Σήμερα, είπε ο Shadowserver παρακολουθεί περισσότερες από 25.000 διευθύνσεις IP με δακτυλικό αποτύπωμα FortiCloud SSO, περισσότερα από 5.400 στις Ηνωμένες Πολιτείες και σχεδόν 2.000 στην Ινδία.

Ωστόσο, προς το παρόν δεν υπάρχουν πληροφορίες σχετικά με το πόσα άτομα έχουν ασφαλιστεί έναντι επιθέσεων που εκμεταλλεύονται την ευπάθεια CVE-2025-59718/CVE-2025-59719.

Ο ερευνητής απειλών Macnica Yutaka Sejiyama είπε επίσης στο BleepingComputer ότι οι σαρώσεις του επέστρεψε πάνω από 30.000 συσκευές Fortinet με ενεργοποιημένο το FortiCloud SSO, το οποίο εκθέτει επίσης ευάλωτες διεπαφές διαχείρισης ιστού στο διαδίκτυο.

“Δεδομένου πόσο συχνά έχουν γίνει αντικείμενο εκμετάλλευσης ευπαθειών GUI διαχειριστή FortiOS στο παρελθόν, προκαλεί έκπληξη το γεγονός ότι αυτές οι πολλές διεπαφές διαχειριστή παραμένουν δημόσια προσβάσιμες”, δήλωσε ο Sejiyama.

Την Τρίτη, CISA προστέθηκε το ελάττωμα παράκαμψης εξουσιοδότησης FortiCloud SSO κατάλογος ευπαθειών που χρησιμοποιούνται ενεργάδιατάσσοντας τις κρατικές υπηρεσίες των ΗΠΑ να επιδιορθώσουν εντός μιας εβδομάδας, έως τις 23 Δεκεμβρίου, σύμφωνα με την εντολή του Δεσμευτική Επιχειρησιακή Οδηγία 22-01.

Τα ελαττώματα ασφαλείας της Fortinet χρησιμοποιούνται συχνά από ομάδες κυβερνοκατασκοπείας, εγκλήματος στον κυβερνοχώρο ή ransomware, συχνά ως ευπάθειες μηδενικής ημέρας.

Για παράδειγμα, τον Φεβρουάριο, το Fortinet φανερωθείς ότι η διαβόητη κινεζική ομάδα hacking Volt Typhoon εκμεταλλεύτηκε δύο ελαττώματα του FortiOS SSL VPN (CVE-2023-27997 και CVE-2022-42475) για να παραθέσει ένα στρατιωτικό δίκτυο του Υπουργείου Άμυνας της Ολλανδίας χρησιμοποιώντας προσαρμοσμένο κακόβουλο λογισμικό απομακρυσμένης πρόσβασης trojan Coathanger (RAT).

Πιο πρόσφατα, τον Νοέμβριο, η Fortinet προειδοποίησε για μηδενική ημέρα του FortiWeb (CVE-2025-58034) εκμεταλλεύεται στην άγρια φύση, μία εβδομάδα μετά την επιβεβαίωση ότι είχε επιδιορθώσει σιωπηλά ένα άλλο FortiWeb zero-day (CVE-2025-64446) αυτό ήταν κακοποιούνται σε εκτεταμένες επιθέσεις.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com