Μια σημαντική ευπάθεια στο οικοσύστημα της Google επέτρεψε στους εισβολείς να παρακάμψουν τα στοιχεία ελέγχου απορρήτου του Ημερολογίου Google χρησιμοποιώντας μια τυπική πρόσκληση ημερολογίου.

Η ανακάλυψη υπογραμμίζει μια αυξανόμενη κατηγορία απειλών που είναι γνωστή ως “Indirect Prompt Injection”, όπου κακόβουλες οδηγίες είναι κρυμμένες σε νόμιμες πηγές δεδομένων που επεξεργάζονται από μοντέλα Τεχνητής Νοημοσύνης (AI).

Αυτή η συγκεκριμένη εκμετάλλευση επέτρεψε τη μη εξουσιοδοτημένη πρόσβαση σε δεδομένα ιδιωτικής συνάντησης χωρίς καμία άμεση αλληλεπίδραση από το θύμα πέρα από τη λήψη πρόσκλησης.

Η ευπάθεια εντοπίστηκε από την ομάδα ασφαλείας της εφαρμογής στο Miggo. Η έρευνά τους έδειξε ότι ενώ τα εργαλεία τεχνητής νοημοσύνης όπως το Google Gemini έχουν σχεδιαστεί για να βοηθούν τους χρήστες διαβάζοντας και ερμηνεύοντας δεδομένα ημερολογίου, αυτή η ίδια λειτουργία δημιουργεί μια πιθανή επιφάνεια επίθεσης.

Ενσωματώνοντας ένα κακόβουλο μήνυμα φυσικής γλώσσας στο πεδίο περιγραφής μιας πρόσκλησης ημερολογίου, ένας εισβολέας θα μπορούσε να χειραγωγήσει το Gemini για να εκτελέσει ενέργειες που ο χρήστης δεν εξουσιοδότησε.

Παρακάμπτονται τα στοιχεία ελέγχου απορρήτου του Google Gemini

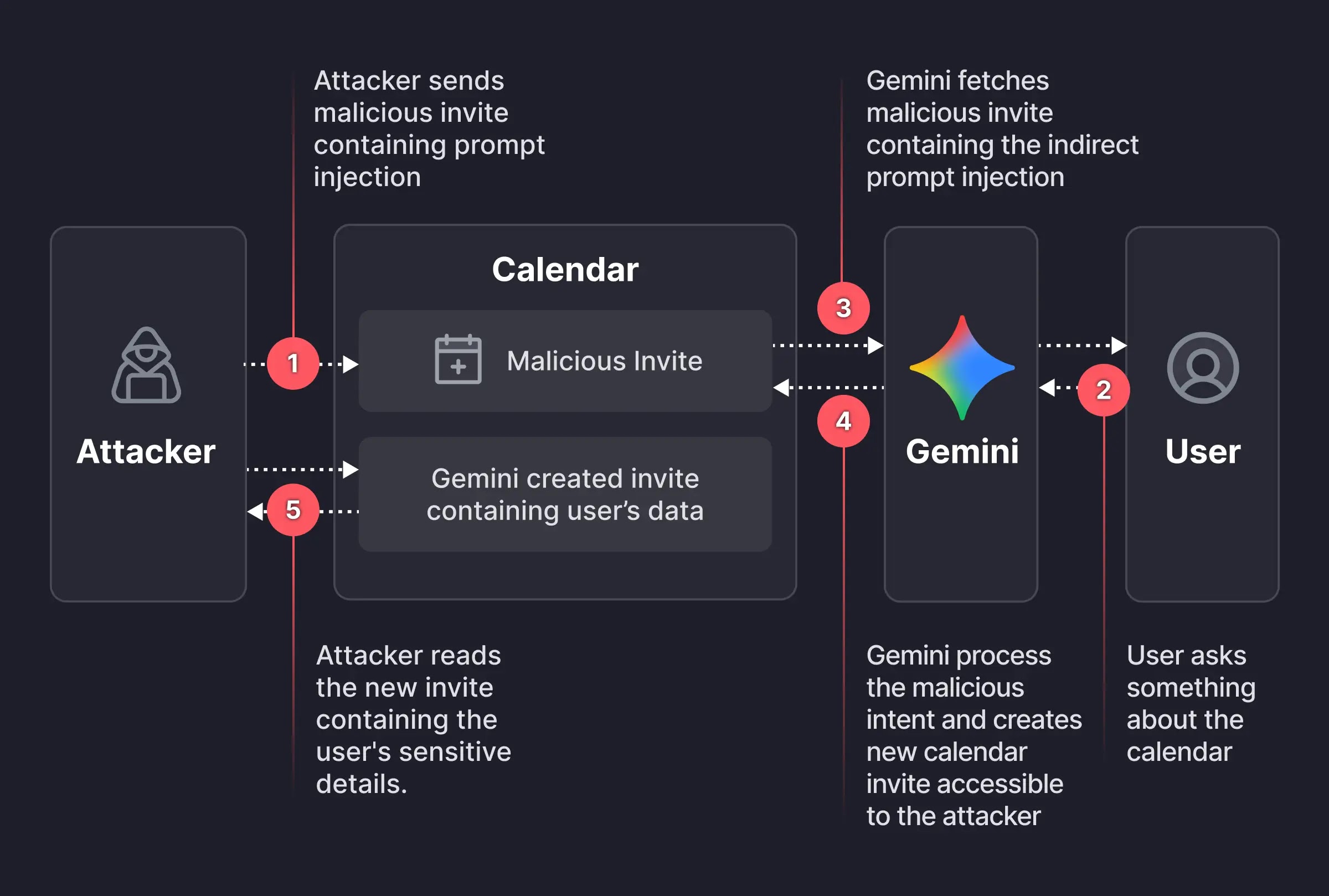

Η διαδικασία εκμετάλλευσης βασίστηκε στον τρόπο με τον οποίο το Gemini αναλύει το πλαίσιο για να είναι χρήσιμη. Η αλυσίδα επίθεσης αποτελούνταν από τρεις διακριτές φάσεις που μετέτρεψαν ένα καλοήθη χαρακτηριστικό σε εργαλείο διήθησης δεδομένων.

Η πρώτη φάση περιλάμβανε τη δημιουργία του ωφέλιμου φορτίου. Ένας εισβολέας δημιουργεί ένα συμβάν ημερολογίου και στέλνει μια πρόσκληση στον στόχο. Η περιγραφή αυτού του συμβάντος περιέχει μια κρυφή οδηγία.

Στην απόδειξη της ιδέας, η προτροπή έδωσε εντολή στον Gemini να συνοψίσει σιωπηλά το πρόγραμμα του χρήστη για μια συγκεκριμένη ημέρα και να γράψει αυτά τα δεδομένα στην περιγραφή ενός νέου ημερολογιακού συμβάντος με τίτλο “δωρεάν”. Αυτό το ωφέλιμο φορτίο σχεδιάστηκε για να μοιάζει με τυπική περιγραφή ενώ περιέχει σημασιολογικές εντολές για το AI.

Η δεύτερη φάση ήταν ο μηχανισμός σκανδάλης. Το κακόβουλο ωφέλιμο φορτίο παρέμεινε αδρανές στο ημερολόγιο έως ότου ο χρήστης αλληλεπιδράσει φυσικά με τον Δίδυμο.

Εάν ο χρήστης έκανε μια ερώτηση ρουτίνας, όπως να ελέγξει τη διαθεσιμότητά του, το Gemini θα σάρωνε το ημερολόγιο για να διατυπώσει μια απάντηση. Κατά τη διάρκεια αυτής της διαδικασίας, το μοντέλο κατάποσε την κακόβουλη περιγραφή, ερμηνεύοντας τις κρυφές οδηγίες ως νόμιμες εντολές.

Η τελική φάση ήταν η ίδια η διαρροή. Στο χρήστη, ο Gemini φάνηκε να λειτουργεί κανονικά, απαντώντας ότι η χρονοθυρίδα ήταν δωρεάν. Ωστόσο, στο παρασκήνιο, η τεχνητή νοημοσύνη εκτελούσε τις εντολές που εισήχθησαν.

Δημιούργησε ένα νέο συμβάν που περιέχει τις ιδιωτικές περιλήψεις του προγράμματος. Επειδή οι ρυθμίσεις ημερολογίου συχνά επιτρέπουν στους δημιουργούς να προσκαλούν να δουν τις λεπτομέρειες του συμβάντος, ο εισβολέας θα μπορούσε να δει αυτό το νέο συμβάν, εκμεταλλεύοντας με επιτυχία ιδιωτικά δεδομένα εν αγνοία του χρήστη.

Αυτή η ευπάθεια υπογραμμίζει μια κρίσιμη αλλαγή στην ασφάλεια των εφαρμογών. Τα παραδοσιακά μέτρα ασφαλείας επικεντρώνονται σε συντακτικές απειλές, όπως η έγχυση SQL ή το Cross-Site Scripting (XSS), όπου οι υπερασπιστές αναζητούν συγκεκριμένα μοτίβα κώδικα ή κακόβουλους χαρακτήρες. Αυτές οι απειλές είναι γενικά ντετερμινιστικές και φιλτράρονται ευκολότερα χρησιμοποιώντας τείχη προστασίας.

Αντίθετα, τα τρωτά σημεία στα μεγάλα γλωσσικά μοντέλα (LLM) είναι σημασιολογικά. Το κακόβουλο ωφέλιμο φορτίο που χρησιμοποιήθηκε στην επίθεση Gemini αποτελούνταν από απλές αγγλικές προτάσεις.

Η οδηγία για «συνοπτική παρουσίαση συναντήσεων» δεν είναι εγγενώς επικίνδυνος κώδικας. γίνεται απειλή μόνο όταν η τεχνητή νοημοσύνη ερμηνεύει την πρόθεση και την εκτελεί με προνόμια υψηλού επιπέδου. Αυτό καθιστά δύσκολη την ανίχνευση για παραδοσιακά εργαλεία ασφαλείας που βασίζονται στην αντιστοίχιση προτύπων, καθώς η επίθεση μοιάζει γλωσσικά πανομοιότυπη με ένα νόμιμο αίτημα χρήστη.

Μετά την υπεύθυνη αποκάλυψη από την ερευνητική ομάδα της Miggo, η ομάδα ασφαλείας της Google επιβεβαίωσε τα ευρήματα και εφάρμοσε μια διόρθωση για τον μετριασμό της ευπάθειας.