Σε σενάριο Lindsey O’Donnell-Welch, Ben Folland, Harlan Carvey των Huntress Labs.

Ένα μεγάλο μέρος του καθημερινού ρόλου ενός αναλυτή ασφαλείας είναι να καταλάβει τι πραγματικά συνέβη κατά τη διάρκεια ενός περιστατικού. Μπορούμε να το κάνουμε αυτό συγκεντρώνοντας ψίχουλα –είτε μέσω αρχείων καταγραφής, ανίχνευσης προστασίας από ιούς και άλλων ενδείξεων– που μας βοηθούν να κατανοήσουμε πώς ο εισβολέας πέτυχε την αρχική πρόσβαση και τι έκανε μετά.

Ωστόσο, δεν είναι πάντα κομμένο και στεγνό: μερικές φορές υπάρχουν εξωτερικοί παράγοντες που περιορίζουν την ορατότητά μας. Ο παράγοντας Huntress ενδέχεται να μην αναπτυχθεί σε όλα τα τελικά σημεία, για παράδειγμα, ή ο στοχευμένος οργανισμός μπορεί να εγκαταστήσει τον παράγοντα Huntress αφού έχει ήδη συμβεί συμβιβασμός.

Σε αυτές τις περιπτώσεις, πρέπει να γίνουμε δημιουργικοί και να εξετάσουμε πολλές πηγές δεδομένων για να προσδιορίσουμε τι πραγματικά συνέβη.

Πρόσφατα, αναλύσαμε ένα περιστατικό όπου και οι δύο παραπάνω παράγοντες ίσχυαν: στις 11 Οκτωβρίου, μια οργάνωση εγκατέστησε τον πράκτορα Huntress μετά το περιστατικό, και αρχικά σε ένα τελικό σημείο.

Όσον αφορά την ορατότητα, αυτό το περιστατικό αφορούσε λιγότερο το να κοιτάξεις μέσα από μια κλειδαρότρυπα και περισσότερο σαν να κοιτάξεις μέσα από μια τρύπα. Ακόμα κι έτσι, οι αναλυτές Huntress μπόρεσαν να αντλήσουν πολλές πληροφορίες σχετικά με το περιστατικό.

Το περιστατικό Qilin: Αυτό με το οποίο ξεκινήσαμε

Ο πράκτορας Huntress εγκαταστάθηκε σε ένα μόνο τελικό σημείο μετά από α Qilin ransomware μόλυνση. Τι σημαίνει αυτό από την οπτική γωνία ενός αναλυτή που προσπαθεί να καταλάβει τι συνέβη;

Είχαμε περιορισμένες ενδείξεις για να ξεκινήσουμε: δεν υπήρχε διαθέσιμη ανίχνευση και απόκριση τελικού σημείου (EDR) ή τηλεμετρία SIEM και τα καναρίνια ransomware ειδικά για το Huntress δεν σκοτώθηκαν. Επειδή βρισκόμασταν επίσης σε ένα τελικό σημείο, η ορατότητά μας περιοριζόταν στη δραστηριότητα που είχε συμβεί σε αυτό το συγκεκριμένο τελικό σημείο εντός της υποδομής του ευρύτερου περιβάλλοντος.

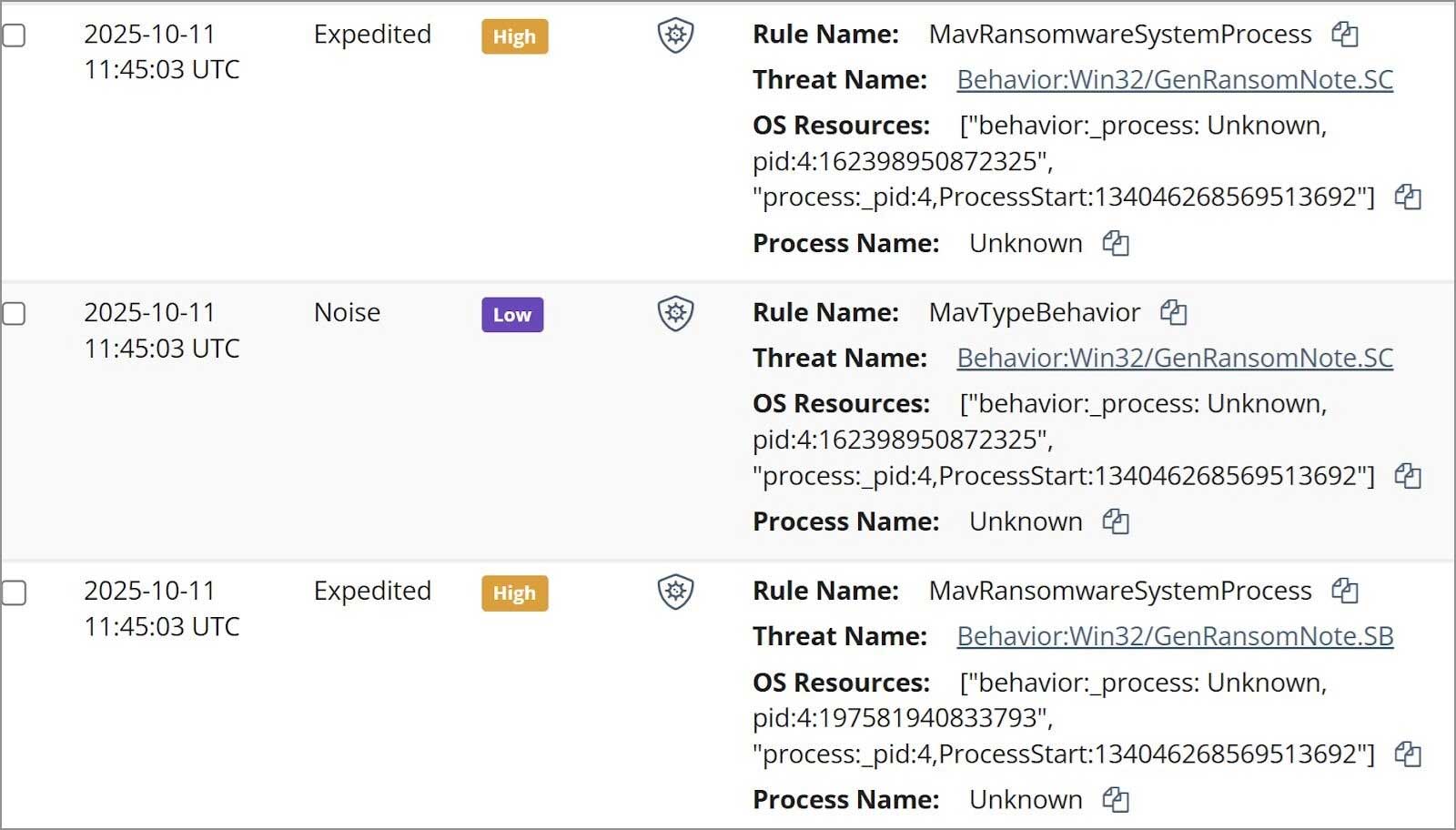

Ως αποτέλεσμα, όλοι οι αναλυτές του Huntress έπρεπε να ξεκινήσουν για να ξεδιαλύνουν αυτό το περιστατικό ήταν οι ειδοποιήσεις διαχείρισης προστασίας από ιούς (MAV). Μόλις ο παράγοντας Huntress προστέθηκε στο τελικό σημείο, το SOC ειδοποιήθηκε για υπάρχουσες ανιχνεύσεις MAV, μερικές από τις οποίες απεικονίζονται στο Σχήμα 1.

Η προετοιμασία για την πιστοποίηση CMMC Level 2 δεν χρειάζεται να είναι συντριπτική.

Το Huntress παρέχει τα εργαλεία, την τεκμηρίωση και την καθοδήγηση των ειδικών που χρειάζεστε για να βελτιστοποιήσετε τη διαδικασία ελέγχου και να προστατέψετε τα συμβόλαιά σας. Αφήστε μας να σας βοηθήσουμε να επιτύχετε τη συμμόρφωση πιο γρήγορα και οικονομικά.

Οι αναλυτές άρχισαν να αναλύουν τα αρχεία από το τελικό σημείο, ξεκινώντας με ένα συγκεκριμένο υποσύνολο των αρχείων καταγραφής συμβάντων των Windows (WEL).

Από αυτά τα αρχεία καταγραφής, οι αναλυτές μπορούσαν να δουν ότι στις 8 Οκτωβρίου 2025, ο παράγοντας απειλής είχε πρόσβαση στο τελικό σημείο και εγκατέστησε το Συνολική υπηρεσία ανάπτυξης λογισμικούκαθώς και ένα αδίστακτο παράδειγμα του ScreenConnect RMMένα που έδειχνε τη διεύθυνση IP 94.156.232[.]40.

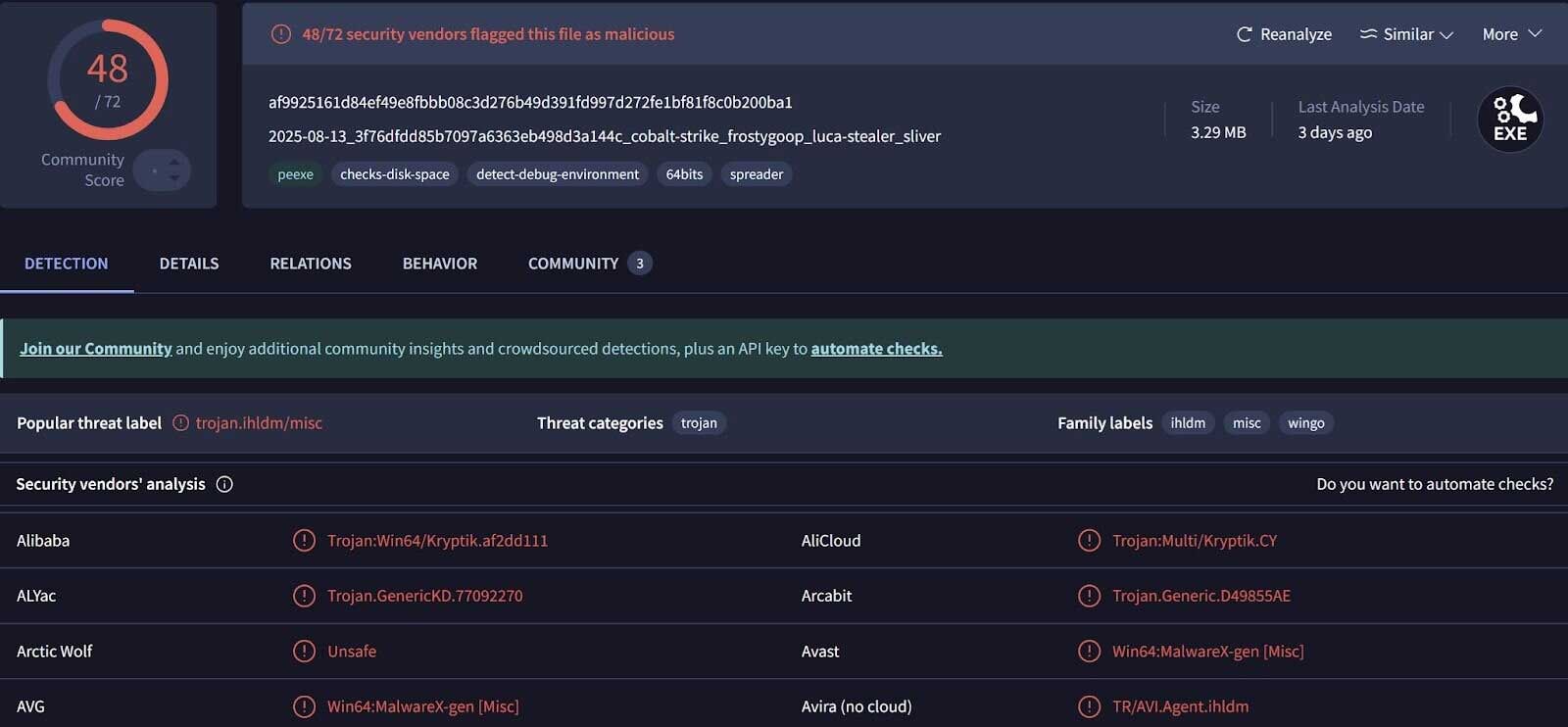

Η αναζήτηση στο VirusTotal για τη διεύθυνση IP παρείχε τις πληροφορίες που απεικονίζονται στην Εικόνα 2.

![Εικόνα 2: Απόκριση VirusTotal για τη διεύθυνση IP 94.156.232[.]40](https://techreport.gr/wp-content/uploads/2025/11/virustotal.jpg)

Μια ενδιαφέρουσα πτυχή της εγκατάστασης ήταν αυτή LogMeIn προφανώς εγκαταστάθηκε νόμιμα στο τελικό σημείο στις 20 Αυγούστου 2025 από το αρχείο %user%\Downloads\LogMeIn.msi.

Στη συνέχεια, στις 8 Οκτωβρίου, εγκαταστάθηκε από το αρχείο η παράνομη παρουσία του ScreenConnect C:\Users\administrator\AppData\Roaming\Installer\LogmeinClient.msi.

Περαιτέρω, το χρονοδιάγραμμα υποδεικνύει ότι στις 2 Οκτ %user%\Downloads\LogMeIn Client.exe υποβλήθηκε από το Windows Defender για έλεγχο και δεν έγινε καμία άλλη ενέργεια μετά από αυτό το συμβάν.

Περιστρέφοντας από την εγκατάσταση του ScreenConnect στα συμβάντα δραστηριότητας ScreenConnect εντός του χρονικού πλαισίου της δραστηριότητας, οι αναλυτές είδαν ότι στις 11 Οκτωβρίου, τρία αρχεία μεταφέρθηκαν στο τελικό σημείο μέσω του ScreenConnect παράδειγμα; r.ps1, s.exeκαι ss.exe.

Σκάβοντας λίγο πιο βαθιά, μόνο r.ps1 βρέθηκε ακόμα στο τελικό σημείο (εμφανίζεται παρακάτω).

$RDPAuths = Get-WinEvent -LogName

'Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational'

-FilterXPath @'

Με βάση τα περιεχόμενα του σεναρίου, φαίνεται ότι ο παράγοντας απειλής ενδιαφέρεται να προσδιορίσει τις διευθύνσεις IP, τους τομείς και τα ονόματα χρήστη που σχετίζονται με τις προσβάσεις RDP στο τελικό σημείο.

Ωστόσο, το αρχείο καταγραφής συμβάντων των Windows περιείχε ένα Microsoft-Windows-PowerShell/4100 μήνυμα που αναφέρει:

Μήνυμα σφάλματος = Το αρχείο C:\WINDOWS\systemtemp\ScreenConnect\22.10.10924.8404\Files\r.ps1 δεν μπορεί να φορτωθεί επειδή τα σενάρια εκτέλεσης είναι απενεργοποιημένα σε αυτό το σύστημα.

Αυτό το μήνυμα καταγράφηκε εντός 20 δευτερολέπτων από τη μεταφορά του σεναρίου στο τελικό σημείο και από τον παράγοντα απειλών που προσπάθησε να το εκτελέσει.

Ανάλυση μέσω αρχείων καταγραφής PCA

Τα άλλα δύο αρχεία, s.exe και ss.exeχρειάστηκε λίγο περισσότερη δουλειά για να ξετυλιχτεί, γιατί δεν βρίσκονταν πλέον στο τελικό σημείο.

Ωστόσο, οι αναλυτές Huntress μπόρεσαν να επωφεληθούν από πηγές δεδομένων στο τελικό σημείο των Windows 11, συγκεκριμένα το αρχείο AmCache.hve και το Βοηθός συμβατότητας προγράμματος (PCA) αρχεία καταγραφής για τη λήψη κατακερματισμών για τα αρχεία και για να δείτε ότι ενώ ο παράγοντας απειλής είχε προσπαθήσει να εκτελέσει τα αρχεία, και τα δύο προφανώς απέτυχαν.

Ο ηθοποιός απειλής απενεργοποίησε το Windows Defender, το οποίο εμφανίστηκε Εγγραφές συμβάντων του Windows Defenderξεκινώντας με το Αναγνωριστικό συμβάντος 5001, υποδεικνύοντας ότι η δυνατότητα προστασίας σε πραγματικό χρόνο ήταν απενεργοποιημένη. Ακολούθησαν αρκετές εγγραφές με αναγνωριστικό συμβάντος 5007, υποδεικνύοντας ότι χαρακτηριστικά όπως π.χ SpyNetReporting και SubmitSamplesConsent είχε τροποποιηθεί (σε αυτήν την περίπτωση, απενεργοποιήθηκε), καθώς και μηνύματα του SecurityCenter που υποδεικνύουν ότι το Windows Defender είχε εισαγάγει SECURITY_PRODUCT_STATE_SNOOZED κατάσταση.

Στη συνέχεια, ο ηθοποιός της απειλής προσπάθησε να εκτοξευτεί s.exeτο οποίο σχεδόν αμέσως ακολουθήθηκε από το μήνυμα “Το πρόγραμμα εγκατάστασης απέτυχε” στα αρχεία καταγραφής PCA. Με βάση τις εντοπισμένες ανιχνεύσεις VirusTotal που εμφανίζονται στην Εικόνα 3 και το συμπεριφορές που προσδιορίζονται από το VirusTotalαυτό το αρχείο φαίνεται να είναι ένα πληροφοριοκλέφτης.

Τα μηνύματα στα αρχεία καταγραφής PCA παρέχουν ενδείξεις ότι το αρχείο, που προσδιορίστηκε ως πρόγραμμα εγκατάστασης, απέτυχε να εκτελεστεί.

Επτά δευτερόλεπτα αργότερα, ο ηθοποιός της απειλής επιχείρησε να τρέξει ss.exeτο οποίο ακολούθησε αμέσως η νόμιμη εφαρμογή των Windows, c:\windows\syswow64\werfault.exeδρομολογείται. Στη συνέχεια, τα αρχεία καταγραφής PCA περιείχαν τρία διαδοχικά μηνύματα που έλεγαν, “Η επίλυση PCA καλείται, όνομα επίλυσης: CrashOnLaunch, αποτέλεσμα: 0” σε σχέση με ss.exeόλα δείχνουν ότι η εφαρμογή δεν εκτελέστηκε.

Και πάλι, πριν προσπαθήσει να εκτελέσει τα δύο παραπάνω αρχεία, ο παράγοντας απειλών απενεργοποίησε το Windows Defender στο 2025-10-11 01:34:21 UTCμε αποτέλεσμα η κατάσταση του Windows Defender να αναφέρεται ως SECURITY_PRODUCT_STATE_SNOOZED. Στο 2025-10-11 03:34:56 UTCο παράγοντας απειλής είχε πρόσβαση στο τελικό σημείο εξ αποστάσεως και, στη συνέχεια, στο 2025-10-11 03:35:13 UTCυπήρξαν πολλές ανιχνεύσεις του Windows Defender για προσπάθειες δημιουργίας σημειώσεων λύτρων (δηλ. Συμπεριφορά: Win32/GenRansomNote), καθώς και μηνύματα του Windows Defender που υποδεικνύουν ότι οι προσπάθειες αποκατάστασης απέτυχαν.

Σε αυτό το σημείο, η κατάσταση του Windows Defender αναφέρθηκε ως SECURITY_PRODUCT_STATE_ON. Η ανίχνευση του Windows Defender, σε συνδυασμό με την προηγούμενη απομακρυσμένη σύνδεση, φαίνεται να υποδεικνύει ότι το εκτελέσιμο λογισμικό ransomware ξεκίνησε από άλλο τελικό σημείο, έναντι των μετοχών δικτύου.

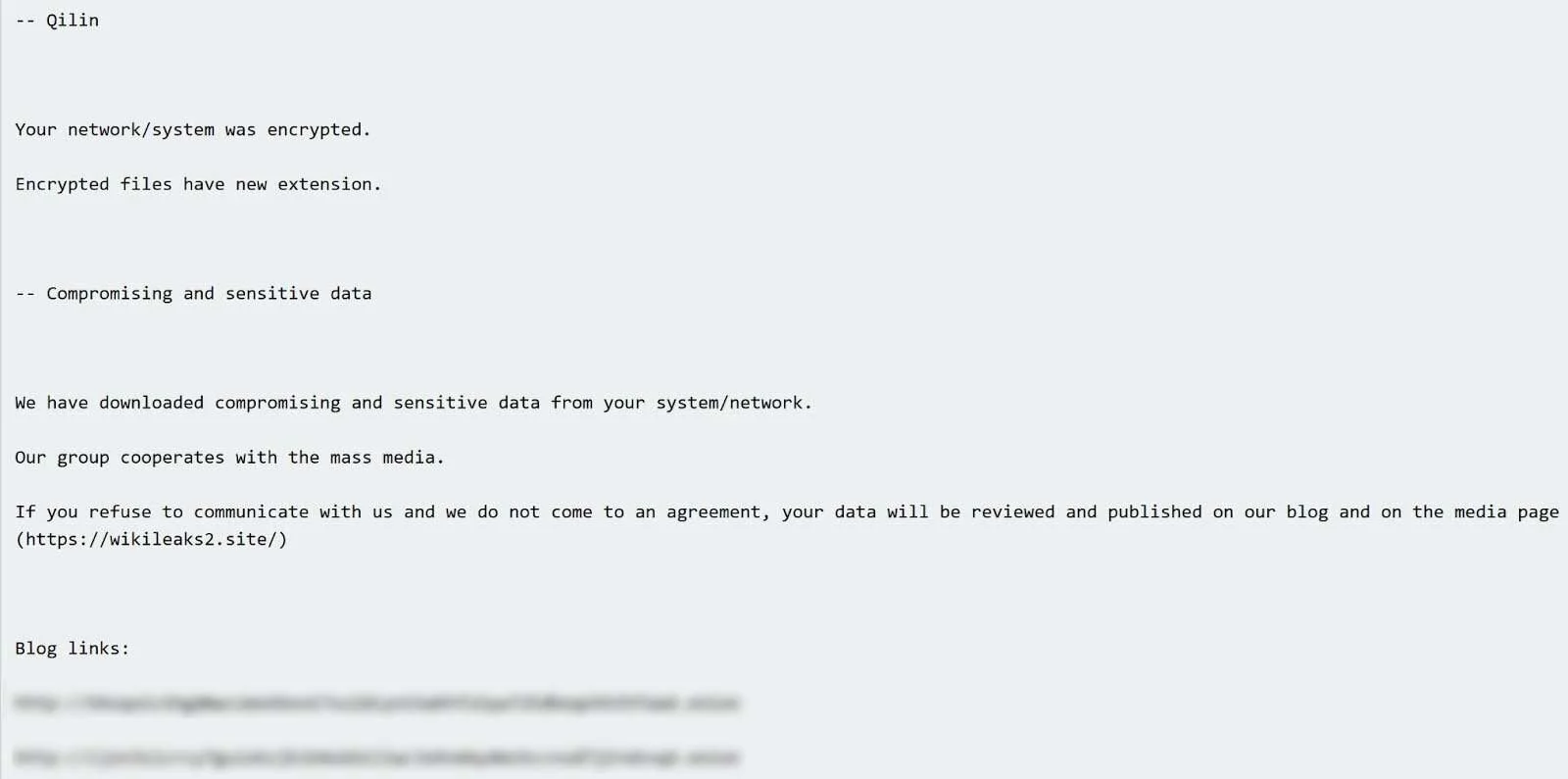

Το σχήμα 4 απεικονίζει ένα απόσπασμα ενός σημειώματος λύτρων Qilin που βρέθηκε στο τελικό σημείο.

Το Qilin ransomware είναι μια παραλλαγή “ransomware-as-a-service” (RaaS), που σημαίνει ότι ενώ η διαχείριση των logistics ransomware γίνεται από μια κεντρική τοποθεσία, κάθε θυγατρική πιθανότατα ακολουθεί διαφορετικό μοτίβο επίθεσης, αφήνοντας πίσω του διαφορετικά ίχνη και τεχνουργήματα.

Για παράδειγμα, ορισμένα περιστατικά Qilin που παρατηρήθηκαν από αναλυτές Huntress ξεκίνησαν με την είσοδο του παράγοντα απειλής μέσω του πρωτοκόλλου απομακρυσμένης επιφάνειας εργασίας (RDP) και όλα περιλάμβαναν παρόμοιες σημειώσεις λύτρων και κρυπτογραφημένες επεκτάσεις αρχείων.

Ωστόσο, μόνο σε ένα περιστατικό οι αναλυτές παρατήρησαν τη χρήση του s5cmd για εξαγωγή δεδομένων.

Η αξία πολλαπλών πηγών δεδομένων σε μια έρευνα

Καθ’ όλη τη διάρκεια αυτής της έρευνας, οι αναλυτές του Huntress δεν κοίταζαν από την κλειδαρότρυπα. Θυμηθείτε, ο πράκτορας Huntress εγκαταστάθηκε μετά το περιστατικό, επομένως δεν υπήρχε τηλεμετρία EDR, δεδομένα SIEM και καναρίνια ransomware για να οικοδομηθεί η κατανόηση της εξέλιξης του περιστατικού.

Επιπλέον, τη στιγμή που λαμβάνονταν οι ειδοποιήσεις MAV στην πύλη Huntress, αυτό ήταν το μόνο τελικό σημείο εντός της υποδομής με εγκατεστημένο έναν πράκτορα Huntress.

Αντί να κοιτάζουν μέσα από μια κλειδαρότρυπα, οι αναλυτές κοιτούσαν μέσα από μια τρύπα. Ωστόσο, η στήριξη σε πολλαπλές πηγές δεδομένων οδήγησε όχι μόνο σε μια βαθύτερη κατανόηση των επιχειρούμενων δραστηριοτήτων του παράγοντα απειλής στο τελικό σημείο, αλλά χρησίμευσε επίσης για την επικύρωση των ευρημάτων και την παροχή μιας σαφέστερης εικόνας του τι πραγματικά συνέβη.

Για παράδειγμα, η κατανόηση ότι ο ηθοποιός της απειλής χρησιμοποίησε ένα αδίστακτο παράδειγμα ScreenConnect για να προσπαθήσει να αναπτύξει πολλά κακόβουλα αρχεία –συμπεριλαμβανομένου ενός που φαινόταν ότι ήταν κλέφτης πληροφοριών– μπορεί να βοηθήσει στην ενημέρωση της εταιρείας-θύματος όταν προσπαθεί να προσδιορίσει το εύρος του συμβάντος και τον τρόπο αντίδρασης.

Κατά τη διάρκεια μιας έρευνας, ιδιαίτερα μιας που είναι ευαίσθητη στον χρόνο ή ακόμα και απλώς υποτίθεται ότι είναι, είναι εύκολο να πέσουμε θύματα της εύρεσης ενός τεχνουργήματος και της οικοδόμησης μιας ιστορίας γύρω από αυτό χωρίς πρώτα να το επαληθεύσετε ή να το επικυρώσετε. Μπορεί να είναι εύκολο να σκεφτείς, «…αυτό είναι ανώμαλο για μένα…», χωρίς πραγματικά να σκεφτείς αν είναι ανώμαλο μέσα στην ίδια την υποδομή, ιδιαίτερα αν η έρευνα πραγματοποιείται κοιτάζοντας μέσα από μια τρύπα.

Η επικύρωση δραστηριότητας σε πολλές πηγές δεδομένων και η μη μετάβαση στον πρώτο δείκτη ως βάση για κακόβουλη δραστηριότητα, παρέχει μια πολύ πιο ακριβή εικόνα των δραστηριοτήτων του παράγοντα απειλής και παρέχει τη βάση για πιο ακριβείς αποφάσεις και διορθώσεις.

Γνωρίστε το Huntress: Demo & AMA

Οι κυβερνοαπειλές δεν κάνουν διαλείμματα, όπως και εμείς. Στη Huntress, καινοτομούμε πάντα, επειδή η δουλειά δεν σταματά ποτέ όσον αφορά την αναβάθμιση της ασφάλειας και την προστασία επιχειρήσεων σαν τη δική σας.

Φέρτε τις πιο δύσκολες ερωτήσεις σας, τα σενάρια του πραγματικού κόσμου και τους πονοκεφάλους ασφαλείας. Ας τα αντιμετωπίσουμε μαζί.

Κάντε κράτηση για το διαδικτυακό σεμινάριο!

ΔΟΕ

|

Δείκτης

|

Περιγραφή

|

|

63bbb3bfea4e2eea

|

Αναγνωριστικό παρουσίας Rogue ScreenConnect

|

|

af9925161d84ef49e8fbbb08c3d276b49d391fd997d272fe1bf81f8c0b200ba1

|

s.exe κατακερματισμός

|

|

ba79cdbcbd832a0b1c16928c9e8211781bf536cc

|

ss.exe κατακερματισμός

|

|

README-RECOVER-

|

Σημείωμα λύτρων

|

Χορηγός και συγγραφή από Huntress Labs.

VIA: bleepingcomputer.com