- Οι επιθέσεις κωδικών πρόσβασης με τεχνητή νοημοσύνη χρησιμοποιούνται ήδη

- Πώς η γενετική τεχνητή νοημοσύνη αλλάζει τις τεχνικές επίθεσης με κωδικό πρόσβασης

- Αυξημένη πρόσβαση σε υλικό πυρόλυσης υψηλής απόδοσης

- Γιατί τα παραδοσιακά στοιχεία ελέγχου κωδικού πρόσβασης Active Directory δεν είναι αρκετά

- Αντιμετώπιση επιθέσεων κωδικών πρόσβασης που υποστηρίζονται από AI στην υπηρεσία καταλόγου Active Directory

- Αξιολόγηση έκθεσης κωδικού πρόσβασης στην υπηρεσία καταλόγου Active Directory

Η Active Directory εξακολουθεί να είναι ο τρόπος με τον οποίο οι περισσότεροι οργανισμοί διαχειρίζονται τις ταυτότητες των χρηστών, καθιστώντας το ένα συχνό επίκεντρο κατά τη διάρκεια επιθέσεων. Αυτό που έχει αλλάξει δεν είναι ο στόχος, αλλά πόσο πιο γρήγορες και αποτελεσματικές έχουν γίνει αυτές οι επιθέσεις.

Το Generative AI έχει κάνει τις επιθέσεις με κωδικό πρόσβασης φθηνότερες και πιο αποτελεσματικές, μετατρέποντας αυτό που κάποτε απαιτούσε εξειδικευμένες δεξιότητες και σημαντική υπολογιστική ισχύ σε κάτι που σχεδόν ο καθένας μπορεί να κάνει.

Οι επιθέσεις κωδικών πρόσβασης με τεχνητή νοημοσύνη χρησιμοποιούνται ήδη

Εργαλεία όπως το PassGAN αντιπροσωπεύουν μια νέα γενιά κροτίδων κωδικών πρόσβασης που δεν βασίζονται σε στατικές λίστες λέξεων ή τυχαιότητα ωμής βίας. Μέσω της εκπαίδευσης σε αντιπάλους, το σύστημα μαθαίνει μοτίβα στον τρόπο με τον οποίο οι άνθρωποι δημιουργούν πραγματικά κωδικούς πρόσβασης και βελτιώνεται στην πρόβλεψή τους με κάθε επανάληψη.

Τα αποτελέσματα είναι αποθαρρυντικά. Πρόσφατη έρευνα διαπίστωσε ότι Το PassGAN κατάφερε να σπάσει το 51% κοινών κωδικών πρόσβασης σε λιγότερο από ένα λεπτό και 81% μέσα σε ένα μήνα. Ακόμη πιο ανησυχητικό είναι το πόσο γρήγορα εξελίσσονται αυτά τα μοντέλα.

Όταν εκπαιδεύονται σε δεδομένα παραβίασης συγκεκριμένου οργανισμού, περιεχόμενο μέσων κοινωνικής δικτύωσης ή δημοσίως διαθέσιμους ιστότοπους εταιρειών, μπορούν να δημιουργήσουν εξαιρετικά στοχευμένους υποψήφιους κωδικούς πρόσβασης που αντικατοπτρίζουν την πραγματική συμπεριφορά των εργαζομένων.

Πώς η γενετική τεχνητή νοημοσύνη αλλάζει τις τεχνικές επίθεσης με κωδικό πρόσβασης

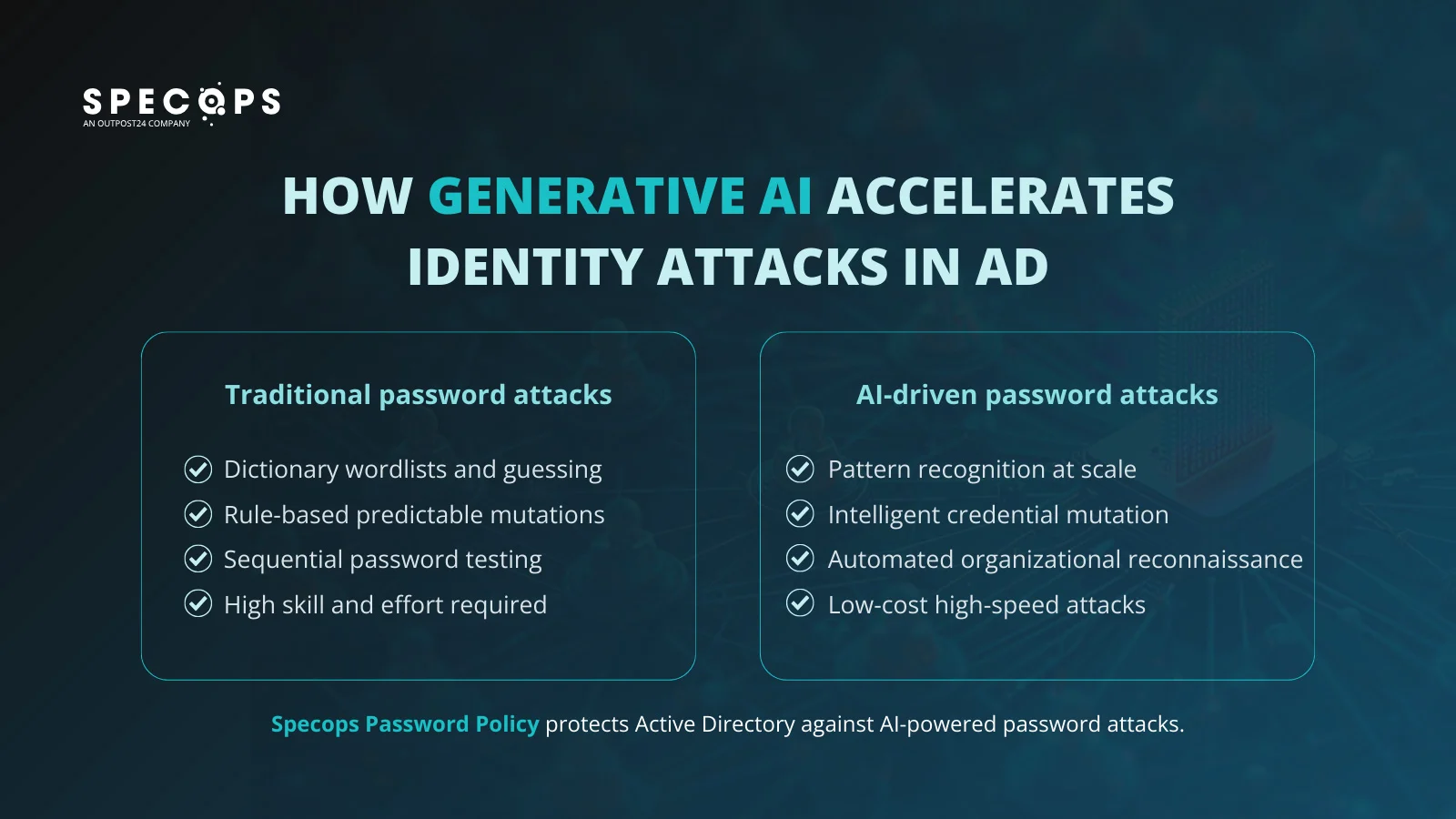

Ακολούθησαν επιθέσεις με παραδοσιακούς κωδικούς πρόσβασης προβλέψιμα μοτίβα. Οι επιτιθέμενοι χρησιμοποίησαν λίστες λέξεων λεξικών, στη συνέχεια εφάρμοσαν μεταλλάξεις βασισμένες σε κανόνες (π.χ., εναλλάσσοντας το “a” με “@”, προσθέτοντας “123” στο τέλος) και ήλπιζαν για αντιστοιχίες. Ήταν μια διαδικασία έντασης πόρων και σχετικά αργή.

Ωστόσο, οι επιθέσεις με τεχνητή νοημοσύνη είναι διαφορετικές:

- Αναγνώριση προτύπων σε κλίμακα: Τα μοντέλα μηχανικής μάθησης εντοπίζουν διακριτικά μοτίβα στον τρόπο με τον οποίο οι άνθρωποι κατασκευάζουν κωδικούς πρόσβασης, συμπεριλαμβανομένων κοινών αντικαταστάσεων, μοτίβα πληκτρολογίουκαι πώς ενσωματώνουν προσωπικές πληροφορίες, δημιουργώντας εικασίες που αντικατοπτρίζουν αυτές τις συμπεριφορές. Αντί να δοκιμάζει εκατομμύρια τυχαίους συνδυασμούς, η τεχνητή νοημοσύνη εστιάζει στην υπολογιστική ισχύ ενός χάκερ στους πιο πιθανούς υποψηφίους.

- Ευφυής μετάλλαξη διαπιστευτηρίων: Όταν οι εισβολείς λαμβάνουν παραβιασμένα διαπιστευτήρια από υπηρεσίες τρίτωνη γενετική τεχνητή νοημοσύνη μπορεί να δοκιμάσει γρήγορα παραλλαγές ειδικά για το περιβάλλον σας. Για παράδειγμα, εάν “Summer2024!” εργάστηκε σε προσωπικό λογαριασμό, το μοντέλο μπορεί να δοκιμάσει έξυπνα τα “Winter2025!”, “Spring2025!”, και άλλες πιθανές παραλλαγές αντί για τυχαίες μεταθέσεις.

- Αυτοματοποιημένη αναγνώριση: Τα μοντέλα μεγάλων γλωσσών μπορούν να αναλύσουν δημόσια διαθέσιμες πληροφορίες σχετικά με τον οργανισμό σας, για παράδειγμα, δελτία τύπου, προφίλ LinkedIn και ονόματα προϊόντων, και να ενσωματώσουν αυτό το πλαίσιο σε στοχευμένες καμπάνιες ηλεκτρονικού ψαρέματος και phishing και επιθέσεις με σπρέι κωδικού πρόσβασης. Αυτό που χρειαζόταν ώρες στους ανθρώπινους αναλυτές μπορεί τώρα να συμβεί πολύ πιο γρήγορα.

- Χαμηλότερο εμπόδιο εισόδου: Τα προεκπαιδευμένα μοντέλα και η υποδομή υπολογιστικού νέφους σημαίνουν ότι οι εισβολείς δεν χρειάζονται πλέον βαθιά τεχνική εξειδίκευση ή ακριβό υλικό.

Αυξημένη πρόσβαση σε υλικό πυρόλυσης υψηλής απόδοσης

Η έκρηξη της τεχνητής νοημοσύνης έχει δημιουργήσει μια ακούσια συνέπεια: ευρύτερη διαθεσιμότητα ισχυρού καταναλωτικού υλικού κατάλληλου για διάρρηξη κωδικού πρόσβασης. Οι οργανισμοί που εκπαιδεύουν μοντέλα μηχανικής εκμάθησης συχνά νοικιάζουν συμπλέγματα GPU κατά τη διάρκεια διακοπής λειτουργίας.

Τώρα, για περίπου 5 $ την ώρα, ένας εισβολέας μπορεί να νοικιάσει οκτώ RTX 5090 GPU που σπάνε κατακερματισμούς bcrypt περίπου 65% πιο γρήγορα από τις κάρτες προηγούμενης γενιάς.

Ακόμη και με ισχυρούς αλγόριθμους κατακερματισμού και παράγοντες υψηλού κόστους, η διαθέσιμη υπολογιστική ισχύς επιτρέπει στους εισβολείς να δοκιμάσουν πολύ περισσότερους υποψήφιους κωδικούς πρόσβασης από ό,τι ήταν εφικτό μόλις πριν από δύο χρόνια.

Όταν συνδυάζεται με μοντέλα τεχνητής νοημοσύνης που δημιουργούν πιο αποτελεσματικές εικασίες, ο χρόνος που απαιτείται για τη διάσπαση αδύναμων έως μέτριων κωδικών πρόσβασης έχει μειωθεί.

Η αναφορά έρευνας παραβίασης δεδομένων της Verizon διαπίστωσε ότι κλεμμένα διαπιστευτήρια εμπλέκονται στο 44,7% των παραβιάσεων.

Ασφαλίστε εύκολα την υπηρεσία καταλόγου Active Directory με συμβατές πολιτικές κωδικών πρόσβασης, αποκλείοντας 4+ δισεκατομμύρια παραβιασμένους κωδικούς πρόσβασης, ενισχύοντας την ασφάλεια και μειώνοντας τις ταλαιπωρίες υποστήριξης!

Γιατί τα παραδοσιακά στοιχεία ελέγχου κωδικού πρόσβασης Active Directory δεν είναι αρκετά

Ο πιο ενεργός κατάλογος πολιτικές κωδικών πρόσβασης σχεδιάστηκαν για ένα τοπίο απειλής πριν από την AI. Οι τυπικές απαιτήσεις πολυπλοκότητας (άνω, κάτω, αριθμός, σύμβολο) παράγουν προβλέψιμα μοτίβα που Τα μοντέλα AI είναι πιο πιθανό να εκμεταλλευτούν.

“Password123!” πληροί κανόνες πολυπλοκότητας, αλλά ακολουθεί ένα μοτίβο που τα παραγωγικά μοντέλα μπορούν να αναγνωρίσουν αμέσως.

Η υποχρεωτική εναλλαγή κωδικού πρόσβασης 90 ημερών, που κάποτε θεωρούνταν βέλτιστη πρακτική, δεν είναι η προστασία που ήταν κάποτε. Οι χρήστες αναγκάζονται να αλλάξουν κωδικούς πρόσβασης συχνά προεπιλογή σε προβλέψιμα μοτίβα: αυξανόμενοι αριθμοί, εποχιακές αναφορές ή μικρές παραλλαγές προηγούμενων κωδικών πρόσβασης.

Τα μοντέλα τεχνητής νοημοσύνης που έχουν εκπαιδευτεί σε δεδομένα παραβίασης αναγνωρίζουν αυτά τα μοτίβα και τα δοκιμάζουν κατά τη διάρκεια επιθέσεων γεμίσματος διαπιστευτηρίων.

Βασικός έλεγχος ταυτότητας πολλαπλών παραγόντων (MFA) βοηθά, αλλά δεν αντιμετωπίζει τον υποκείμενο κίνδυνο παραβίασης κωδικών πρόσβασης. Εάν ένας εισβολέας αποκτήσει πρόσβαση σε έναν παραβιασμένο κωδικό πρόσβασης και μπορεί να παρακάμψει το MFA μέσω κοινωνικής μηχανικής, παραβίασης συνεδρίας ή επιθέσεων κόπωσης MFA, η υπηρεσία καταλόγου Active Directory ενδέχεται να εξακολουθεί να είναι εκτεθειμένη.

Αντιμετώπιση επιθέσεων κωδικών πρόσβασης που υποστηρίζονται από AI στην υπηρεσία καταλόγου Active Directory

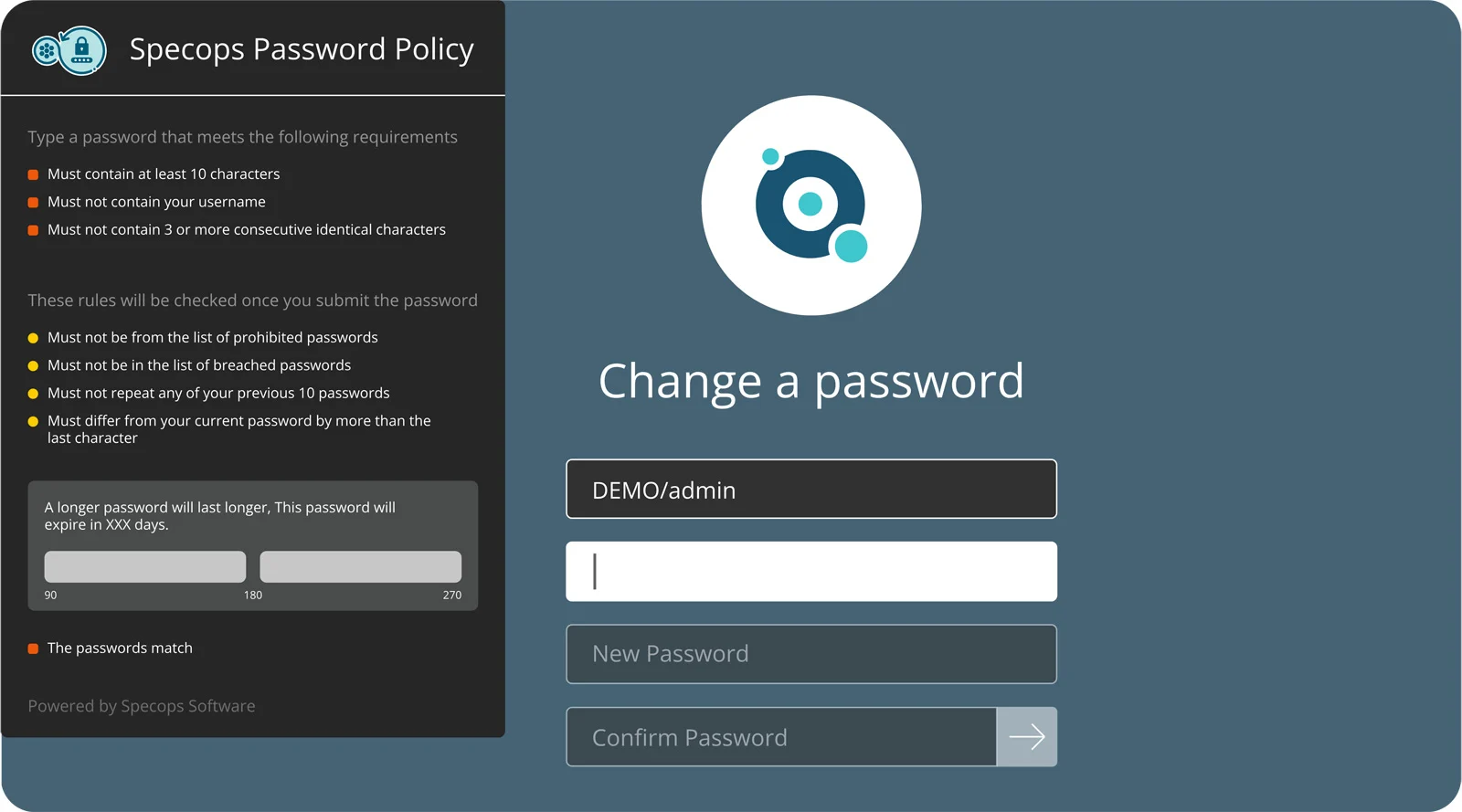

Για να αμυνθούν από επιθέσεις ενισχυμένες με τεχνητή νοημοσύνη, οι οργανισμοί πρέπει να προχωρήσουν πέρα από τα πλαίσια ελέγχου συμμόρφωσης σε πολιτικές που εξετάζουν τον τρόπο με τον οποίο οι κωδικοί πρόσβασης όντως παραβιάζονται. Στην πράξη, Το μήκος έχει μεγαλύτερη σημασία από την πολυπλοκότητα.

Τα μοντέλα τεχνητής νοημοσύνης παλεύουν με την πραγματική τυχαιότητα και το μήκος, πράγμα που σημαίνει ότι μια φράση πρόσβασης 18 χαρακτήρων που δημιουργείται από τυχαίες λέξεις παρουσιάζει μεγαλύτερο εμπόδιο από μια συμβολοσειρά 8 χαρακτήρων με ειδικούς χαρακτήρες.

Αλλά ακόμα πιο σημαντικό, χρειάζεστε ορατότητα για το εάν οι εργαζόμενοι χρησιμοποιούν κωδικούς πρόσβασης που έχουν ήδη παραβιαστεί σε εξωτερικές παραβιάσεις. Καμία πολυπλοκότητα κατακερματισμού δεν σας προστατεύει εάν ο κωδικός πρόσβασης απλού κειμένου βρίσκεται ήδη στο σύνολο δεδομένων εκπαίδευσης ενός εισβολέα.

Όταν εμφανίζονται παραβιασμένα διαπιστευτήρια σε σύνολα δεδομένων παραβίασης, οι εισβολείς δεν χρειάζεται πλέον να σπάσουν τον κωδικό πρόσβασης. Σε αυτό το σημείο, ο εισβολέας χρησιμοποιεί απλώς τον γνωστό κωδικό πρόσβασης.

Με Πολιτική κωδικού πρόσβασης Specops και Προστασία με παραβιασμένο κωδικό πρόσβασηςμπορείτε να προστατεύετε συνεχώς τον οργανισμό σας από πάνω από 4 δισεκατομμύρια γνωστούς μοναδικούς παραβιασμένους κωδικούς πρόσβασης, συμπεριλαμβανομένων αυτών που διαφορετικά θα μπορούσαν να πληρούν τις απαιτήσεις πολυπλοκότητας, αλλά το κακόβουλο λογισμικό έχει ήδη κλαπεί.

Η υπηρεσία ενημερώνεται καθημερινά με βάση την παρακολούθηση επιθέσεων σε πραγματικό κόσμο, διασφαλίζοντας προστασία από τα πιο πρόσφατα παραβιασμένα διαπιστευτήρια που εμφανίζονται στα σύνολα δεδομένων παραβίασης.

Προσαρμοσμένα λεξικά που αποκλείουν όρους συγκεκριμένους οργανισμούς (ονόματα εταιρειών, ονόματα προϊόντων και κοινή εσωτερική ορολογία) βοηθούν στην αποτροπή στοχευμένων επιθέσεων που ενεργοποιούνται από την αναγνώριση τεχνητής νοημοσύνης.

Όταν συνδυάζονται με υποστήριξη φράσης πρόσβασης και απαιτήσεις μήκους που δημιουργούν πραγματική τυχαιότητα, αυτοί οι έλεγχοι καθιστούν σημαντικά δυσκολότερο για τα μοντέλα τεχνητής νοημοσύνης να μαντέψουν τους κωδικούς πρόσβασης.

Αξιολόγηση έκθεσης κωδικού πρόσβασης στην υπηρεσία καταλόγου Active Directory

Πριν εφαρμόσετε νέα στοιχεία ελέγχου, πρέπει να κατανοήσετε την τρέχουσα έκθεσή σας. Specops Password Auditor προσφέρει μια δωρεάν σάρωση AD μόνο για ανάγνωση που εντοπίζει αδύναμους κωδικούς πρόσβασης, παραβιασμένα διαπιστευτήρια και κενά πολιτικής, χωρίς να απαιτεί αλλαγές στο περιβάλλον σας.

Είναι ένα σημείο εκκίνησης για την αξιολόγηση του πού είναι πιο πιθανό να πετύχουν οι επιθέσεις με τεχνητή νοημοσύνη.

Όσον αφορά τους κωδικούς πρόσβασης, η γενετική τεχνητή νοημοσύνη έχει αλλάξει την ισορροπία της προσπάθειας στις επιθέσεις με κωδικό πρόσβασης, δίνοντας στους εισβολείς ένα μετρήσιμο πλεονέκτημα.

Το ερώτημα δεν είναι αν πρέπει να ενισχύσετε τις άμυνές σας. είναι αν θα το κάνετε πριν εμφανιστούν τα διαπιστευτήριά σας στην επόμενη παραβίαση.

Μιλήστε με έναν ειδικό της Specops για το πώς να αντιμετωπίσετε τις μοναδικές σας προκλήσεις.

Χορηγός και γραμμένος από Λογισμικό Specops.

VIA: bleepingcomputer.com