Την Τρίτη, Ιρανός ακτιβιστής με έδρα το Ηνωμένο Βασίλειο Nariman Gharib δημοσίευσε στο Twitter ανακατασκευασμένα στιγμιότυπα οθόνης ενός συνδέσμου phishing που του εστάλη μέσω μηνύματος WhatsApp.

«Μην κάνετε κλικ σε ύποπτους συνδέσμους», προειδοποίησε ο Gharib. Ο ακτιβιστής, ο οποίος παρακολουθεί την ψηφιακή πλευρά των ιρανικών διαδηλώσεων από μακριά, είπε ότι η εκστρατεία στόχευε άτομα που εμπλέκονται σε δραστηριότητες που σχετίζονται με το Ιράν, όπως ο ίδιος.

Αυτή η εκστρατεία hacking έρχεται καθώς το Ιράν αντιμετωπίζει τον μεγαλύτερο εθνικό τερματισμό λειτουργίας του Διαδικτύου στην ιστορία του, καθώς οι αντικυβερνητικές διαδηλώσεις – και οι βίαιες καταστολές – μαίνονται σε ολόκληρη τη χώρα. Δεδομένου ότι το Ιράν και οι στενότεροι αντίπαλοί του είναι ιδιαίτερα ενεργοί στον επιθετικό κυβερνοχώρο (διαβάστε: hacking ανθρώπων), θέλαμε να μάθουμε περισσότερα.

Ο Gharib μοιράστηκε τον πλήρη σύνδεσμο phishing με το TechCrunch αμέσως μετά την ανάρτησή του, επιτρέποντάς μας να καταγράψουμε ένα αντίγραφο του πηγαίο κώδικα της ιστοσελίδας phishing που χρησιμοποιήθηκε στην επίθεση. Αυτός επίσης μοιράστηκε μια καταγραφή των ευρημάτων του.

Το TechCrunch ανέλυσε τον πηγαίο κώδικα της σελίδας ηλεκτρονικού “ψαρέματος” και με πρόσθετα στοιχεία από ερευνητές ασφαλείας, πιστεύουμε ότι η καμπάνια είχε στόχο να κλέψει το Gmail και άλλα διαδικτυακά διαπιστευτήρια, να παραβιάσει λογαριασμούς WhatsApp και να πραγματοποιήσει παρακολούθηση κλέβοντας δεδομένα τοποθεσίας, φωτογραφίες και ηχογραφήσεις.

Δεν είναι σαφές, ωστόσο, εάν οι χάκερ ήταν πράκτορες που συνδέονται με την κυβέρνηση, κατάσκοποι ή εγκληματίες στον κυβερνοχώρο — ή και οι τρεις.

Το TechCrunch εντόπισε επίσης έναν τρόπο προβολής ενός αντιγράφου σε πραγματικό χρόνο όλων των απαντήσεων του θύματος που ήταν αποθηκευμένες στον διακομιστή του εισβολέα, ο οποίος έμεινε εκτεθειμένος και προσβάσιμος χωρίς κωδικό πρόσβασης. Αυτά τα δεδομένα αποκάλυψαν δεκάδες θύματα που είχαν εισαγάγει άθελά τους τα διαπιστευτήριά τους στον ιστότοπο phishing και στη συνέχεια πιθανότατα παραβιάστηκαν.

Ο κατάλογος περιλαμβάνει έναν ακαδημαϊκό της Μέσης Ανατολής που εργάζεται σε μελέτες εθνικής ασφάλειας. το αφεντικό ενός Ισραηλινού κατασκευαστή drone? ένας ανώτερος υπουργός του υπουργικού συμβουλίου του Λιβάνου· τουλάχιστον ένας δημοσιογράφος. καθώς και άτομα στις Ηνωμένες Πολιτείες ή με αριθμούς τηλεφώνου των ΗΠΑ.

Το TechCrunch δημοσιεύει τα ευρήματά μας μετά την επικύρωση μεγάλου μέρους της αναφοράς του Gharib. Ο ιστότοπος phishing είναι πλέον εκτός λειτουργίας.

Μέσα στην αλυσίδα επίθεσης

Σύμφωνα με τον Gharib, το μήνυμα WhatsApp που έλαβε περιείχε έναν ύποπτο σύνδεσμο, ο οποίος φόρτωσε έναν ιστότοπο phishing στο πρόγραμμα περιήγησης του θύματος.

Ο σύνδεσμος δείχνει ότι οι εισβολείς βασίστηκαν σε έναν δυναμικό πάροχο DNS που ονομάζεται DuckDNS για την καμπάνια ηλεκτρονικού “ψαρέματος” τους. Οι πάροχοι δυναμικών DNS επιτρέπουν στους ανθρώπους να συνδέουν εύκολα απομνημονευμένες διευθύνσεις ιστού — σε αυτήν την περίπτωση, α duckdns.org υποτομέας — σε έναν διακομιστή όπου η διεύθυνση IP του ενδέχεται να αλλάζει συχνά.

Δεν είναι σαφές εάν οι εισβολείς έκλεισαν τον ιστότοπο phishing με δική τους απόφαση ή αν πιάστηκαν και αποκόπηκαν από το DuckDNS. Απευθυνθήκαμε στο DuckDNS για ερωτήσεις, αλλά ο ιδιοκτήτης του Richard Harper ζήτησε να στείλουμε μια αναφορά κατάχρησης.

Από ό,τι καταλαβαίνουμε, οι εισβολείς χρησιμοποίησαν το DuckDNS για να κρύψουν την πραγματική τοποθεσία της σελίδας phishing, πιθανώς για να την κάνουν να μοιάζει με γνήσιο σύνδεσμο WhatsApp.

Η σελίδα phishing φιλοξενήθηκε στην πραγματικότητα στο alex-fabow.onlineένας τομέας που καταχωρήθηκε για πρώτη φορά στις αρχές Νοεμβρίου 2025. Αυτός ο τομέας έχει πολλούς άλλους, σχετικούς τομείς που φιλοξενούνται στον ίδιο αποκλειστικό διακομιστή και αυτά τα ονόματα τομέα ακολουθούν ένα μοτίβο που υποδηλώνει ότι η καμπάνια στόχευε επίσης άλλους παρόχους εικονικών αιθουσών συσκέψεων, όπως meet-safe.online και whats-login.online.

Δεν είμαστε σίγουροι τι συμβαίνει κατά τη φόρτωση του συνδέσμου DuckDNS στο πρόγραμμα περιήγησης του θύματος ή πώς ο σύνδεσμος καθορίζει ποια συγκεκριμένη σελίδα ηλεκτρονικού ψαρέματος (phishing) θα φορτώσει. Μπορεί ο σύνδεσμος DuckDNS να ανακατευθύνει τον στόχο σε μια συγκεκριμένη σελίδα phishing με βάση τις πληροφορίες που συλλέγει από τη συσκευή του χρήστη.

Η σελίδα phishing δεν θα φορτωνόταν στο πρόγραμμα περιήγησής μας, εμποδίζοντάς μας να αλληλεπιδράσουμε άμεσα μαζί της. Η ανάγνωση του πηγαίου κώδικα της σελίδας, ωστόσο, μας επέτρεψε να κατανοήσουμε καλύτερα πώς λειτούργησε η επίθεση.

Ψάρεμα διαπιστευτηρίων Gmail και αριθμού τηλεφώνου

Ανάλογα με τον στόχο, το πάτημα ενός συνδέσμου ηλεκτρονικού ψαρέματος θα άνοιγε μια ψεύτικη σελίδα σύνδεσης στο Gmail ή θα ζητούσε τον αριθμό τηλεφώνου τους και θα ξεκινήσει μια ροή επίθεσης με στόχο την κλοπή του κωδικού πρόσβασης και του κωδικού ελέγχου ταυτότητας δύο παραγόντων.

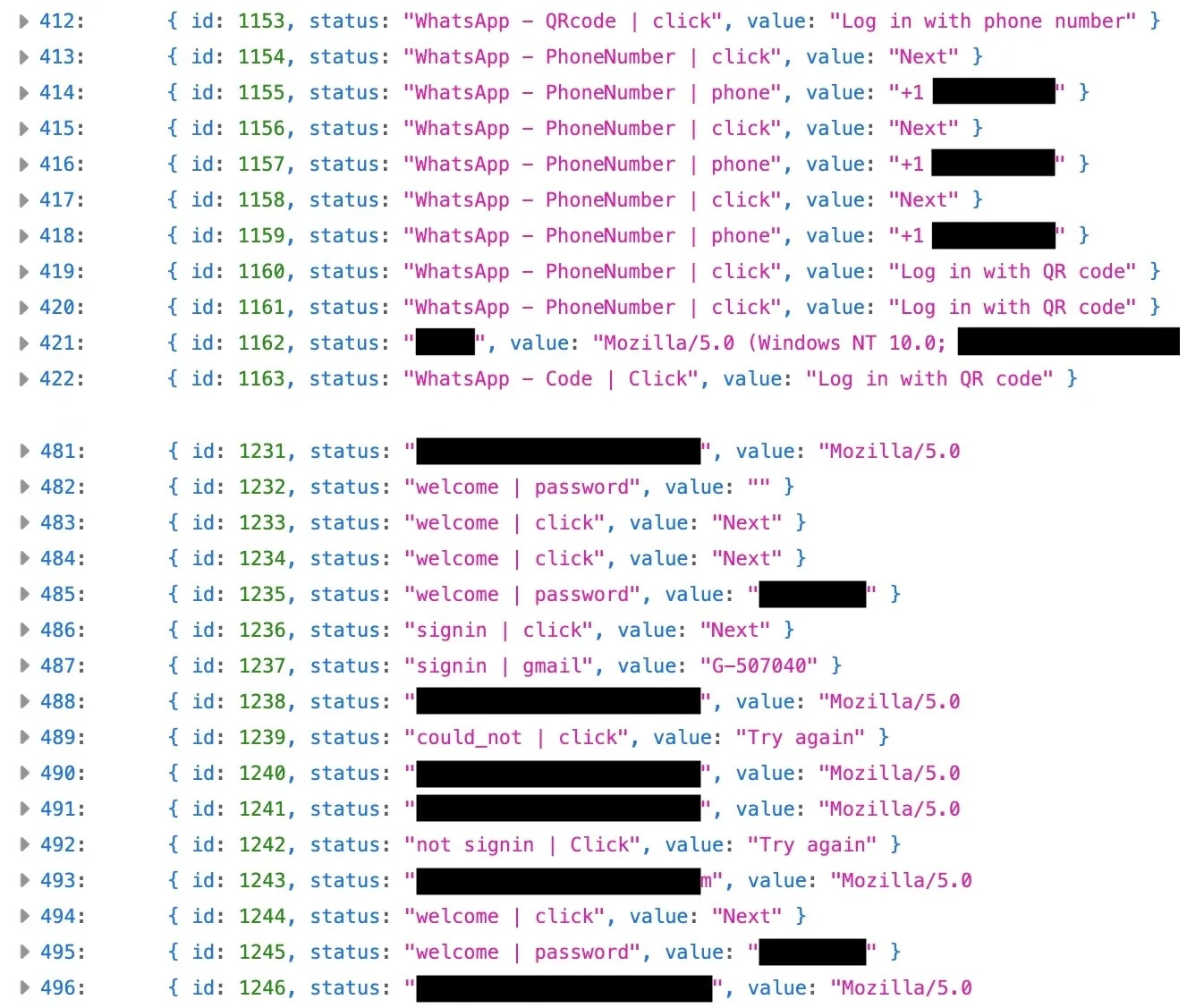

Ωστόσο, ο πηγαίος κώδικας του κώδικα της σελίδας phishing είχε τουλάχιστον ένα ελάττωμα: η TechCrunch διαπίστωσε ότι τροποποιώντας τη διεύθυνση URL της σελίδας ψαρέματος στο πρόγραμμα περιήγησής μας στον ιστό, μπορούσαμε να προβάλουμε ένα αρχείο στους διακομιστές του εισβολέα που αποθήκευε αρχεία κάθε θύματος που είχε εισαγάγει τα διαπιστευτήριά του.

Το αρχείο περιείχε πάνω από 850 αρχεία πληροφοριών που υποβλήθηκαν από τα θύματα κατά τη ροή της επίθεσης. Αυτά τα αρχεία περιγράφουν κάθε μέρος της ροής ηλεκτρονικού ψαρέματος στην οποία βρισκόταν το θύμα. Περιλάμβανε αντίγραφα των ονομάτων χρήστη και των κωδικών πρόσβασης που είχαν εισαγάγει τα θύματα στη σελίδα ψαρέματος, καθώς και εσφαλμένες καταχωρίσεις και τους κωδικούς δύο παραγόντων τους, που λειτουργούσαν ουσιαστικά ως καταγραφέας πληκτρολογίου.

Τα αρχεία περιείχαν επίσης τον παράγοντα χρήστη κάθε θύματος, μια σειρά κειμένου που προσδιορίζει το λειτουργικό σύστημα και τις εκδόσεις του προγράμματος περιήγησης που χρησιμοποιούνται για την προβολή ιστοτόπων. Αυτά τα δεδομένα δείχνουν ότι η καμπάνια σχεδιάστηκε για να στοχεύει χρήστες Windows, macOS, iPhone και Android.

Το εκτεθειμένο αρχείο μας επέτρεψε να παρακολουθούμε τη ροή της επίθεσης βήμα προς βήμα για κάθε θύμα. Σε μια περίπτωση, το εκτεθειμένο αρχείο δείχνει ένα θύμα να κάνει κλικ σε έναν κακόβουλο σύνδεσμο, ο οποίος άνοιξε μια σελίδα που έμοιαζε με παράθυρο σύνδεσης στο Gmail. Το αρχείο καταγραφής δείχνει το θύμα να εισάγει τα διαπιστευτήριά του email πολλές φορές μέχρι να εισαγάγει τον σωστό κωδικό πρόσβασης.

Τα αρχεία δείχνουν ότι το ίδιο θύμα εισάγει τον κωδικό ελέγχου ταυτότητας δύο παραγόντων που του αποστέλλεται με μήνυμα κειμένου. Μπορούμε να το πούμε αυτό επειδή η Google στέλνει κωδικούς δύο παραγόντων σε μια συγκεκριμένη μορφή (συνήθως G-xxxxxxμε εξαψήφιο αριθμητικό κωδικό).

Υπερπειρατεία WhatsApp και εξαγωγή δεδομένων προγράμματος περιήγησης

Πέρα από την κλοπή διαπιστευτηρίων, αυτή η καμπάνια φαινόταν επίσης να επιτρέπει την παρακολούθηση εξαπατώντας τα θύματα να μοιράζονται την τοποθεσία, τον ήχο και τις εικόνες τους από τη συσκευή τους.

Στην περίπτωση του Gharib, πατώντας στον σύνδεσμο στο μήνυμα phishing άνοιξε μια ψεύτικη σελίδα με θέμα το WhatsApp στο πρόγραμμα περιήγησής του, η οποία εμφάνιζε έναν κωδικό QR. Το δέλεαρ στοχεύει να ξεγελάσει τον στόχο για να σαρώσει τον κώδικα στη συσκευή του, υποτίθεται ότι έχει πρόσβαση σε μια εικονική αίθουσα συσκέψεων.

Ο Gharib είπε ότι ο κωδικός QR δημιουργήθηκε από τον εισβολέα και η σάρωση ή το πάτημά του θα συνδέει αμέσως τον λογαριασμό WhatsApp του θύματος με μια συσκευή που ελέγχεται από τον εισβολέα, παρέχοντάς του πρόσβαση στα δεδομένα του θύματος. Αυτή είναι μια πασίγνωστη τεχνική επίθεσης που καταχράται το Λειτουργία σύνδεσης συσκευών WhatsAppκαι έχει γίνει παρόμοια κατάχρηση στόχευση χρηστών της εφαρμογής ανταλλαγής μηνυμάτων Signal.

Ζητήσαμε από την ιδρυτή της Granitt, Runa Sandvik, μια ερευνήτρια ασφαλείας που εργάζεται για να βοηθήσει στην προστασία ατόμων που διατρέχουν κίνδυνο, να εξετάσει ένα αντίγραφο του κώδικα της σελίδας phishing και να δει πώς λειτουργεί.

Ο Sandvik διαπίστωσε ότι όταν φορτωνόταν η σελίδα, ο κώδικας θα ενεργοποιούσε μια ειδοποίηση προγράμματος περιήγησης που ζητούσε από τον χρήστη άδεια πρόσβασης στην τοποθεσία του (μέσω navigator.geolocation), καθώς και φωτογραφίες και ήχος (navigator.getUserMedia).

Εάν γίνει αποδεκτό, το πρόγραμμα περιήγησης θα έστελνε αμέσως τις συντεταγμένες του ατόμου στον εισβολέα, ικανό να αναγνωρίσει την τοποθεσία του θύματος. Στη συνέχεια, η σελίδα θα συνεχίσει να μοιράζεται τα δεδομένα τοποθεσίας του θύματος κάθε λίγα δευτερόλεπτα, για όσο διάστημα η σελίδα παρέμενε ανοιχτή.

Ο κώδικας επέτρεπε επίσης στους εισβολείς να καταγράφουν εκρήξεις ήχου και να τραβούν φωτογραφίες κάθε τρία έως πέντε δευτερόλεπτα χρησιμοποιώντας την κάμερα της συσκευής. Ωστόσο, δεν είδαμε δεδομένα τοποθεσίας, ήχο ή εικόνες που είχαν συλλεχθεί στον διακομιστή.

Σκέψεις για τα θύματα, το χρονοδιάγραμμα και την απόδοση

Δεν γνωρίζουμε ποιος βρίσκεται πίσω από αυτή την εκστρατεία. Αυτό που είναι ξεκάθαρο είναι ότι η καμπάνια ήταν επιτυχής στην κλοπή διαπιστευτηρίων από τα θύματα και είναι πιθανό η εκστρατεία ηλεκτρονικού ψαρέματος να επανεμφανιστεί.

Παρά το γεγονός ότι γνωρίζουμε την ταυτότητα ορισμένων από τα άτομα σε αυτό το σύμπλεγμα θυμάτων που στοχοποιήθηκαν, δεν έχουμε αρκετές πληροφορίες για να κατανοήσουμε τη φύση της εκστρατείας. Ο αριθμός των θυμάτων που παραβιάστηκαν από αυτή την εκστρατεία (για τον οποίο γνωρίζουμε) είναι αρκετά χαμηλός – λιγότερα από 50 άτομα – και επηρεάζει τόσο φαινομενικά απλούς ανθρώπους στην κουρδική κοινότητα, όσο και ακαδημαϊκούς, κυβερνητικούς αξιωματούχους, ηγέτες επιχειρήσεων και άλλα ανώτερα στελέχη στην ευρύτερη ιρανική διασπορά και τη Μέση Ανατολή.

Μπορεί να υπάρχουν πολύ περισσότερα θύματα από όσα γνωρίζουμε, κάτι που θα μπορούσε να μας βοηθήσει να καταλάβουμε ποιος στοχοποιήθηκε και πιθανώς γιατί.

Η περίπτωση που αυτός θα μπορούσε να είναι ένας φορέας που υποστηρίζεται από την κυβέρνηση

Δεν είναι σαφές τι παρακίνησε τους χάκερ να κλέψουν τα διαπιστευτήρια των ανθρώπων και να κλέψουν τους λογαριασμούς τους στο WhatsApp, κάτι που θα μπορούσε επίσης να βοηθήσει στον εντοπισμό του ποιος βρίσκεται πίσω από αυτήν την εκστρατεία hacking.

Μια ομάδα που υποστηρίζεται από την κυβέρνηση, για παράδειγμα, μπορεί να θέλει να κλέψει τον κωδικό πρόσβασης ηλεκτρονικού ταχυδρομείου και τους κωδικούς δύο παραγόντων ενός στόχου υψηλής αξίας, όπως ένας πολιτικός ή ένας δημοσιογράφος, ώστε να μπορεί να κατεβάσει ιδιωτικές και εμπιστευτικές πληροφορίες.

Αυτό θα μπορούσε να έχει νόημα, καθώς το Ιράν είναι επί του παρόντος σχεδόν εντελώς αποκομμένο από τον έξω κόσμο και η λήψη πληροφοριών εντός ή εκτός της χώρας αποτελεί πρόκληση. Τόσο η ιρανική κυβέρνηση, όσο και μια ξένη κυβέρνηση με συμφέροντα στις υποθέσεις του Ιράν, θα μπορούσε εύλογα να θέλει να μάθει με ποιους επιδρούντα άτομα που συνδέονται με το Ιράν επικοινωνούν και τι γίνεται.

Ως εκ τούτου, το χρονοδιάγραμμα αυτής της εκστρατείας ηλεκτρονικού ψαρέματος και το ποιον φαίνεται να στοχεύει μπορεί να υποδηλώνει μια εκστρατεία κατασκοπείας που στοχεύει στην προσπάθεια συλλογής πληροφοριών σχετικά με μια στενή λίστα ατόμων.

Ζητήσαμε από τον Gary Miller, ερευνητή ασφάλειας στο Citizen Lab και ειδικό σε θέματα κατασκοπείας, να ελέγξει επίσης τον κώδικα phishing και ορισμένα από τα εκτεθειμένα δεδομένα από τον διακομιστή του εισβολέα.

Ο Μίλερ είπε ότι η επίθεση «σίγουρα [had] τα χαρακτηριστικά μιας εκστρατείας spearphishing που συνδέεται με το IRGC”, αναφερόμενος στις άκρως στοχευμένες εισβολές email που πραγματοποιήθηκαν από το Σώμα των Φρουρών της Ισλαμικής Επανάστασης (IRGC), μια φατρία του ιρανικού στρατού που είναι γνωστή για τη διεξαγωγή κυβερνοεπιθέσεων. Ο Μίλερ επεσήμανε έναν συνδυασμό ενδείξεων, όπως το διεθνές εύρος της στόχευσης μέσω μηνυμάτων, η στόχευση των δημοφιλών μηνυμάτων WhatsApp, η στόχευση των δημοφιλών μηνυμάτων τεχνικές μηχανικής που χρησιμοποιούνται στη σύνδεση phishing.

Η περίπτωση που αυτός μπορεί να είναι ένας ηθοποιός με οικονομικά κίνητρα

Από την άλλη πλευρά, ένας χάκερ με οικονομικά κίνητρα θα μπορούσε να χρησιμοποιήσει τον ίδιο κλεμμένο κωδικό πρόσβασης Gmail και τον ίδιο κωδικό δύο παραγόντων ενός άλλου στόχου υψηλής αξίας, όπως ενός στελέχους εταιρείας, για να κλέψει ιδιόκτητες και ευαίσθητες επιχειρηματικές πληροφορίες από τα εισερχόμενά του. Ο χάκερ θα μπορούσε επίσης να επαναφέρει αναγκαστικά τους κωδικούς πρόσβασης του κρυπτονομίσματος και των τραπεζικών λογαριασμών του θύματός του για να αδειάσει τα πορτοφόλια του.

Ωστόσο, η εστίαση της καμπάνιας στην πρόσβαση στην τοποθεσία του θύματος και στα μέσα της συσκευής είναι ασυνήθιστη για έναν ηθοποιό με οικονομικά κίνητρα, ο οποίος μπορεί να έχει ελάχιστη χρήση για φωτογραφίες και ηχογραφήσεις.

Ζητήσαμε από τον Ian Campbell, ερευνητή απειλών στο DomainTools, το οποίο βοηθά στην ανάλυση δημόσιων εγγραφών στο Διαδίκτυο, να ρίξει μια ματιά στα ονόματα τομέα που χρησιμοποιήθηκαν στην καμπάνια για να κατανοήσουμε πότε δημιουργήθηκαν για πρώτη φορά και εάν αυτοί οι τομείς συνδέθηκαν με οποιαδήποτε άλλη προηγουμένως γνωστή ή αναγνωρισμένη υποδομή.

Ο Κάμπελ διαπίστωσε ότι ενώ η εκστρατεία στόχευε θύματα εν μέσω των συνεχιζόμενων πανελλαδικών διαδηλώσεων του Ιράν, η υποδομή του είχε δημιουργηθεί πριν από εβδομάδες. Πρόσθεσε ότι οι περισσότεροι από τους τομείς που συνδέονται με αυτήν την καμπάνια καταχωρήθηκαν στις αρχές Νοεμβρίου 2025 και ένας σχετικός τομέας δημιουργήθηκε μήνες πριν από τον Αύγουστο του 2025. Ο Campbell περιέγραψε τους τομείς ως μεσαίου προς υψηλού κινδύνου και είπε ότι φαίνεται να συνδέονται με μια επιχείρηση εγκλήματος στον κυβερνοχώρο που οδηγείται από οικονομικά κίνητρα.

Ένα επιπλέον πρόβλημα είναι ότι η κυβέρνηση του Ιράν είναι γνωστό ότι αναθέτει κυβερνοεπιθέσεις σε εγκληματικές ομάδες hacking, πιθανώς για να θωρακίσει τη συμμετοχή της σε επιχειρήσεις πειρατείας εναντίον πολιτών της. Το Υπουργείο Οικονομικών των ΗΠΑ έχει κυρώσεις σε ιρανικές εταιρείες στο παρελθόν για τη λειτουργία του ως μέτωπο για το IRGC του Ιράν και τη διεξαγωγή επιθέσεων στον κυβερνοχώρο, όπως η έναρξη στοχευμένων επιθέσεων phishing και κοινωνικής μηχανικής.

Όπως σημειώνει ο Miller, «Αυτό οδηγεί στο συμπέρασμα ότι το να κάνετε κλικ σε αυτόκλητους συνδέσμους WhatsApp, ανεξάρτητα από το πόσο πειστικό είναι, είναι μια υψηλού κινδύνου, μη ασφαλής πρακτική».

Για να επικοινωνήσετε με ασφάλεια με αυτόν τον δημοσιογράφο, μπορείτε να επικοινωνήσετε χρησιμοποιώντας το Signal μέσω του ονόματος χρήστη: zackwhittaker.1337

Ο Lorenzo Franceschi-Bicchierai συνέβαλε στην αναφορά.

Via: techcrunch.com