Η άνοδος των κρυπτονομισμάτων έχει δημιουργήσει νέες ευκαιρίες για τους εγκληματίες του κυβερνοχώρου να εκμεταλλεύονται ανυποψίαστους χρήστες.

Οι επιτιθέμενοι συγκαλύπτουν τώρα τον περιβόητο trojan απομακρυσμένης πρόσβασης DarkComet ως εφαρμογές που σχετίζονται με το Bitcoin, στοχεύοντας τους λάτρεις των κρυπτονομισμάτων που κατεβάζουν εργαλεία από μη επαληθευμένες πηγές.

Αυτή η εκστρατεία κακόβουλου λογισμικού δείχνει πώς οι παλιές απειλές συνεχίζουν να επανεμφανίζονται με τις σύγχρονες τεχνικές κοινωνικής μηχανικής.

Το DarkComet RAT είναι ένας πολύ γνωστός trojan απομακρυσμένης πρόσβασης που επιτρέπει στους εισβολείς να αποκτήσουν τον πλήρη έλεγχο των μολυσμένων συστημάτων.

Παρά το γεγονός ότι σταμάτησε να κυκλοφορεί από τον δημιουργό του πριν από χρόνια, το κακόβουλο λογισμικό συνεχίζει να κυκλοφορεί σε υπόγεια φόρουμ και παραμένει εξαιρετικά αποτελεσματικό.

Παρέχει στους εισβολείς εκτεταμένες δυνατότητες, όπως καταγραφή πληκτρολόγησης, κλοπή αρχείων, παρακολούθηση κάμερας web και έλεγχο απομακρυσμένης επιφάνειας εργασίας.

Αυτά τα χαρακτηριστικά το καθιστούν ιδιαίτερα επικίνδυνο για τους χρήστες κρυπτονομισμάτων, καθώς τα κλεμμένα διαπιστευτήρια μπορούν να οδηγήσουν άμεσα σε οικονομικές απώλειες.

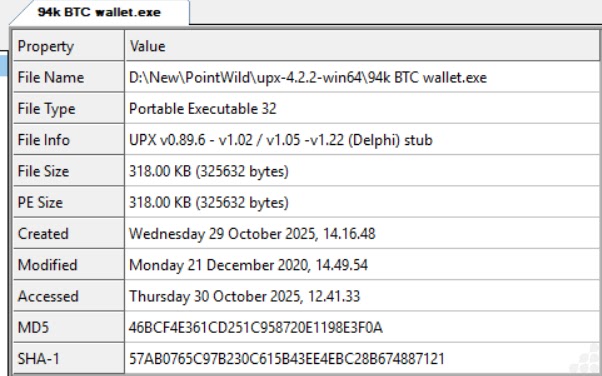

Το κακόβουλο αρχείο που αναλύθηκε σε αυτήν την καμπάνια διανεμήθηκε ως συμπιεσμένο αρχείο RAR που περιέχει ένα εκτελέσιμο αρχείο μεταμφιεσμένο ως “94k BTC wallet.exe”.

Αυτή η μέθοδος παράδοσης βοηθά τους εισβολείς να παρακάμψουν τα φίλτρα email και μειώνει τα ποσοστά ανίχνευσης. Το εκτελέσιμο αρχείο ήταν γεμάτο με UPX (Ultimate Packer for Executables) για να αποφύγει περαιτέρω το λογισμικό προστασίας από ιούς και να κρύψει την πραγματική του φύση από την ανάλυση ασφαλείας.

Αναλυτές ασφαλείας της Point Wild αναγνωρισθείς το κακόβουλο λογισμικό μετά από διερεύνηση ύποπτων εφαρμογών που σχετίζονται με το Bitcoin. Η ερευνητική ομάδα ανακάλυψε ότι μόλις εξαχθεί και εκτελεστεί, το ψεύτικο εργαλείο Bitcoin ενεργοποιεί αμέσως τις πλήρεις δυνατότητες του DarkComet.

Αντί να παρέχει οποιαδήποτε νόμιμη λειτουργία κρυπτονομισμάτων, το κακόβουλο λογισμικό αρχίζει να εδραιώνει σταθερότητα στο μολυσμένο σύστημα και προσπαθεί να επικοινωνήσει με τον διακομιστή εντολών και ελέγχου του.

Μηχανισμός Τεχνικής Βλάβης και Μόλυνσης

Το κακόβουλο λογισμικό αποκαθιστά την επιμονή αντιγράφοντας τον εαυτό του στο %AppData%\Roaming\MSDCSC\explorer.exe και δημιουργώντας ένα κλειδί μητρώου στο HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

Αυτό διασφαλίζει ότι το κακόβουλο λογισμικό εκτελείται αυτόματα κάθε φορά που το σύστημα επανεκκινείται. Αυτό δείχνει τις πληροφορίες αρχείου του συμπιεσμένου αρχείου RAR, ενώ το παρακάτω δείχνει τη δομή συσκευασίας UPX που είναι ορατή στον CFF Explorer.

.webp.jpeg)

Η ανάλυση αποκάλυψε την ενσωματωμένη διαμόρφωση του δείγματος που περιέχει κρίσιμες επιχειρησιακές λεπτομέρειες.

Το κακόβουλο λογισμικό χρησιμοποιεί ένα mutex με το όνομα DC_MUTEX-ARULYYD για να αποτρέψει την ταυτόχρονη εκτέλεση πολλαπλών παρουσιών.

Η ανάλυση δικτύου έδειξε απόπειρες συνδέσεων με τον διακομιστή εντολών και ελέγχου στο kvejo991.ddns.net μέσω της θύρας TCP 1604.

Παρόλο που ο διακομιστής C2 ήταν εκτός σύνδεσης κατά τη διάρκεια της δοκιμής, οι επαναλαμβανόμενες προσπάθειες σύνδεσης επιβεβαίωσαν τη συμπεριφορά ενεργού beaconing σύμφωνα με τις λειτουργίες DarkComet.

Το μη συσκευασμένο εκτελέσιμο αποκάλυψε πολλές τυπικές ενότητες PE, συμπεριλαμβανομένων των .text, .data και .idata.

Το κακόβουλο λογισμικό διοχετεύει το ωφέλιμο φορτίο του σε νόμιμες διεργασίες των Windows, όπως το notepad.exe για να εκτελέσει καταγραφή πληκτρολογίου και λήψη οθόνης, ενώ παραμένει κρυφό.

Οι πληκτρολογήσεις που καταγράφονται αποθηκεύονται σε αρχεία καταγραφής με ονόματα όπως “2025-10-29-4.dc” προτού διεξαχθούν μέσω του καναλιού C2.

Οι κατακερματισμοί αρχείων για ανίχνευση περιλαμβάνουν SHA256: 11bf1088d66bc3a63d16cc9334a05f214a25a47f39713400279e0823c97eb377 για το συμπιεσμένο αρχείο και SHA256: 5b5c276ea74e1086e4835221da50865f872fe20cfc5ea9aa6a909a0b0b9a0554 για το γεμάτο εκτελέσιμο αρχείο.

Οι χρήστες θα πρέπει να αποφεύγουν τη λήψη εργαλείων κρυπτονομισμάτων από μη αξιόπιστες πηγές και να διατηρούν ενημερωμένο λογισμικό ασφαλείας για τον αποτελεσματικό εντοπισμό τέτοιων απειλών.