Μια νέα και εξελιγμένη καμπάνια phishing στοχεύει απομακρυσμένους εργαζόμενους και διαχειριστές πληροφορικής, υποδυόμενοι την επίσημη πύλη λήψης VPN του Fortinet.

Αυτή η επίθεση είναι ιδιαίτερα επικίνδυνη επειδή αξιοποιεί τη βελτιστοποίηση μηχανών αναζήτησης (SEO) και, ανησυχητικά, τις περιλήψεις αναζήτησης που δημιουργούνται από AI για να παρασύρει τα θύματα σε μια παγίδα.

Η καμπάνια χρησιμοποιεί έναν μηχανισμό ανακατεύθυνσης πολλαπλών σταδίων που ξεκινά με αξιόπιστους τομείς για να παρακάμψει τα αρχικά φίλτρα ασφαλείας, κλέβοντας τελικά διαπιστευτήρια VPN και διανέμοντας κακόβουλο λογισμικό.

Ερευνητής ασφαλείας με ψευδώνυμο G0njxa έχει παρατηρήθηκε ότι οι σύγχρονες μηχανές αναζήτησης, οι οποίες διαθέτουν πλέον «γρήγορες απαντήσεις» ή περιλήψεις που δημιουργούνται από την τεχνητή νοημοσύνη, ενισχύουν ακούσια αυτήν την καμπάνια.

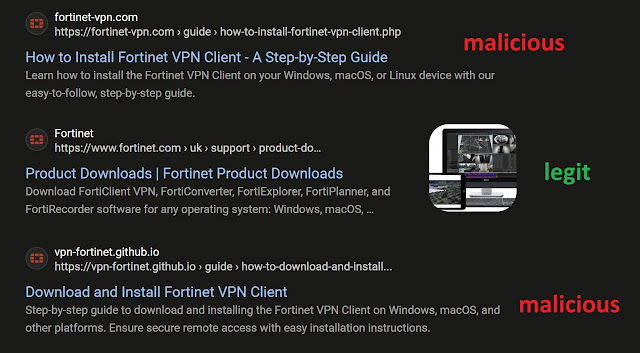

Όταν οι χρήστες αναζητούν “Πώς να κατεβάσετε το Fortinet VPN”, ορισμένες περιλήψεις τεχνητής νοημοσύνης αφαιρούν περιεχόμενο από το κακόβουλο αποθετήριο GitHub του εισβολέα (vpn-fortinet[.]github[.]io) και παρουσιάζοντάς το ως νόμιμο οδηγό βήμα προς βήμα.

Επειδή ο αρχικός σύνδεσμος φιλοξενείται στο GitHub, μια αξιόπιστη πλατφόρμα, τα μοντέλα τεχνητής νοημοσύνης και οι χρήστες είναι πιο πιθανό να εμπιστεύονται την πηγή. Αυτή η «παραισθησιολογική» εμπιστοσύνη οδηγεί τους χρήστες να κάνουν κλικ στον σύνδεσμο, ξεκινώντας την αλυσίδα επίθεσης.

Πώς λειτουργεί η επίθεση

Η επίθεση ακολουθεί μια έξυπνη, τμηματοποιημένη ροή που έχει σχεδιαστεί για να φιλτράρει τα bots ασφαλείας και να στοχεύει μόνο πραγματικούς ανθρώπους που προέρχονται από συγκεκριμένες μηχανές αναζήτησης.

- The Decoy Landing: Ο χρήστης κάνει κλικ σε έναν σύνδεσμο που δείχνει προς vpn-fortinet[.]github[.]io. Αυτή η σελίδα φιλοξενεί ένα σενάριο που ελέγχει το “referrer” (ο ιστότοπος από τον οποίο προήλθε ο χρήστης).

- Επιλεκτικές ανακατευθύνσεις: Εάν ο χρήστης επισκέπτεται από μια μεγάλη μηχανή αναζήτησης όπως το Google, το Bing, το Yahoo ή το DuckDuckGo, το σενάριο τον ανακατευθύνει αυτόματα στον πραγματικό ιστότοπο ηλεκτρονικού ψαρέματος: fortinet-vpn[.]com. Εάν ένας ανιχνευτής ασφαλείας ή ένας άμεσος επισκέπτης αποκτήσει πρόσβαση στη σελίδα χωρίς αυτούς τους συνδέσμους παραπομπής, η ανακατεύθυνση ενδέχεται να μην ενεργοποιηθεί, αποκρύπτοντας την κακόβουλη πρόθεση.

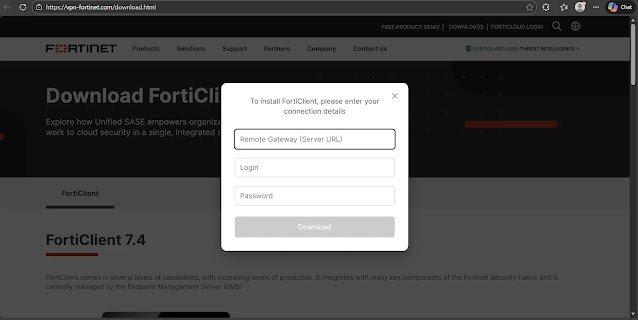

- Συγκομιδή διαπιστευτηρίων: Η τοποθεσία προορισμού μιμείται τέλεια το νόμιμο σχέδιο Fortinet. Προτού επιτρέψει τη λήψη, δημιουργεί ένα ψεύτικο αναδυόμενο παράθυρο που ζητά από τον χρήστη να εισαγάγει την “Απομακρυσμένη πύλη”, τη “Σύνδεση” και τον “Κωδικό πρόσβασης” για να “ρυθμίσει” το πρόγραμμα εγκατάστασης.

- Το δόλωμα: Μόλις το θύμα υποβάλει τα διαπιστευτήριά του, στέλνοντάς τα απευθείας στους εισβολείς, ο ιστότοπος ξεκινά μια λήψη από myfiles2[.]λήψη. Για να αποφευχθεί η υποψία, αυτό το ωφέλιμο φορτίο εγκαθιστά συχνά μια νόμιμη έκδοση του FortiClient, αφήνοντας το θύμα να μην γνωρίζει ότι τα διαπιστευτήρια πρόσβασής του έχουν παραβιαστεί.

Δείκτες συμβιβασμού (IoC)

Οι διαχειριστές IT θα πρέπει να αποκλείσουν αμέσως τους ακόλουθους τομείς και να διερευνήσουν τυχόν εσωτερική επισκεψιμότητα που έχει επικοινωνήσει μαζί τους.

| Τύπος IoC | Αξία | Περιγραφή |

|---|---|---|

| Ανακατεύθυνση Τομέα | vpn-fortinet[.]github[.]io | Αρχική σελίδα προορισμού που φιλοξενείται στις Σελίδες GitHub για αποφυγή φίλτρων φήμης. |

| URL ηλεκτρονικού ψαρέματος (phishing). | fortinet-vpn[.]com | Η τοποθεσία προορισμού όπου πραγματοποιείται η συγκομιδή διαπιστευτηρίων. |

| Κεντρικός υπολογιστής ωφέλιμου φορτίου | myfiles2[.]λήψη | Τομέας φιλοξενίας για το ωφέλιμο φορτίο δόλωμα ή κακόβουλου λογισμικού. |

Οι οργανισμοί πρέπει να υπενθυμίζουν στους υπαλλήλους ότι οι νόμιμες λήψεις λογισμικού σπάνια απαιτούν διαπιστευτήρια προ-έλεγχου μόνο για να λάβουν το πρόγραμμα εγκατάστασης. Η αυθεντικότητα θα πρέπει πάντα να επαληθεύεται ελέγχοντας τη γραμμή URL για τον επίσημο fortinet.com πεδίο ορισμού.

Επιπλέον, αυτή η καμπάνια υπογραμμίζει έναν κρίσιμο νέο κίνδυνο: Μην εμπιστεύεστε τυφλά τις περιλήψεις αναζήτησης AI. Αν και είναι βολικά, αυτά τα εργαλεία απορροφούν δεδομένα από τον ανοιχτό ιστό και μπορούν εύκολα να τα χειριστούν οι φορείς απειλών χρησιμοποιώντας βασικές τακτικές SEO. Επαληθεύετε πάντα τον σύνδεσμο πηγής πριν κάνετε κλικ.