Η ομάδα χάκερ Star Blizzard που υποστηρίζεται από το ρωσικό κράτος έχει εντείνει τις λειτουργίες με νέες, συνεχώς εξελισσόμενες οικογένειες κακόβουλου λογισμικού (NoRobot, MaybeRobot) που αναπτύσσονται σε σύνθετες αλυσίδες παράδοσης που ξεκινούν με επιθέσεις κοινωνικής μηχανικής ClickFix.

Γνωστή και ως ColdRiver, UNC4057 και Callisto, η ομάδα απειλών Star Blizzard εγκατέλειψε το κακόβουλο λογισμικό LostKeys λιγότερο από μία εβδομάδα αφότου οι ερευνητές δημοσίευσαν την ανάλυσή τους και χρησιμοποίησαν τα κακόβουλα εργαλεία *Robot “πιο επιθετικά” από οποιαδήποτε από τις προηγούμενες καμπάνιες της.

Σε μια αναφορά τον Μάιο, η Google Threat Intelligence Group (GTIG) είπε ότι παρατήρησε ότι το κακόβουλο λογισμικό LostKeys αξιοποιείται σε επιθέσεις σε δυτικές κυβερνήσεις, δημοσιογράφους, δεξαμενές σκέψης και μη κυβερνητικούς οργανισμούς.

Το κακόβουλο λογισμικό χρησιμοποιήθηκε για σκοπούς κατασκοπείας, με τις δυνατότητές του να περιλαμβάνεται η διείσδυση δεδομένων με βάση μια κωδικοποιημένη λίστα επεκτάσεων και καταλόγων.

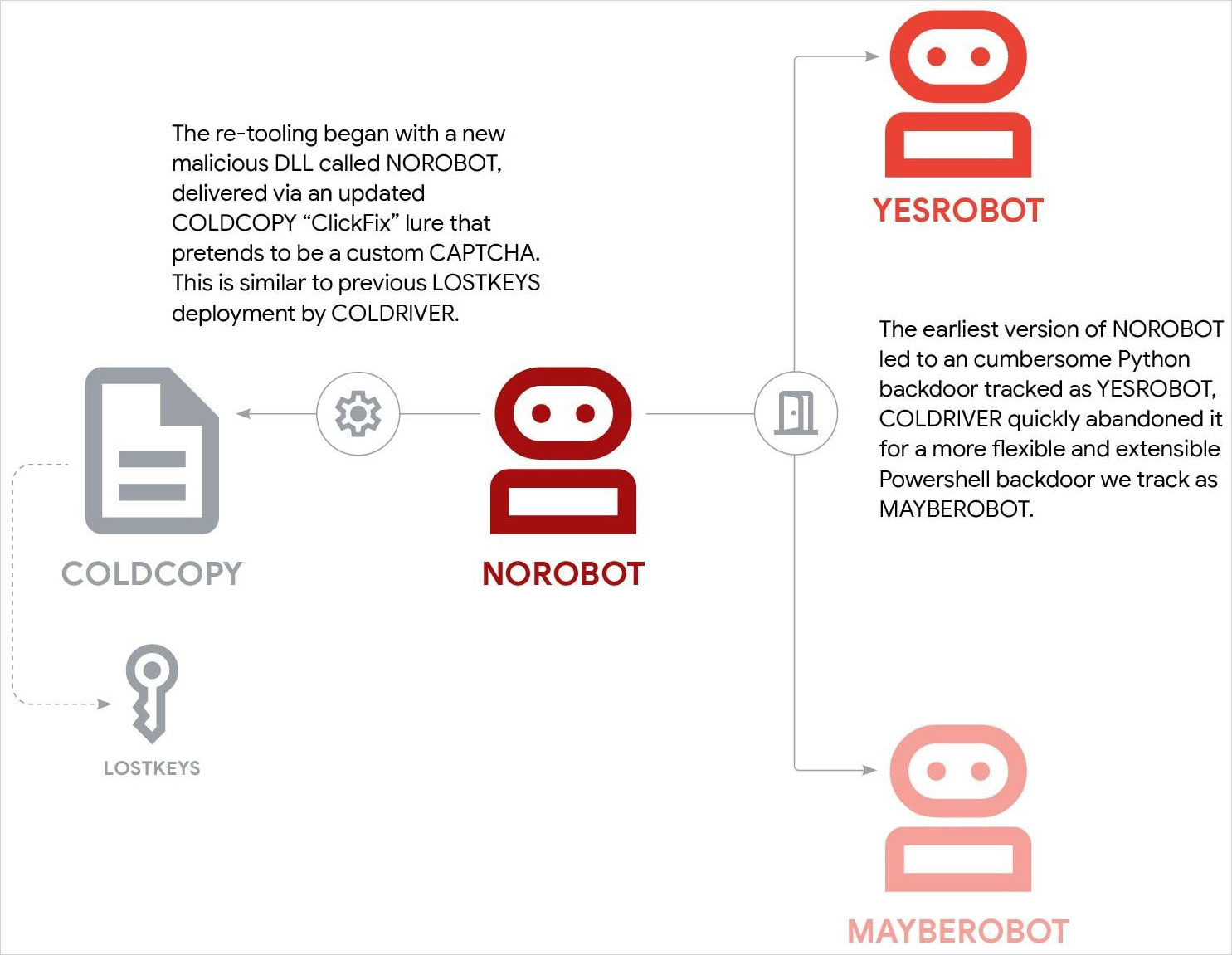

Αφού αποκάλυψαν δημόσια το κακόβουλο λογισμικό LostKeys, οι ερευνητές του GTIG λένε ότι η ColdRiver το εγκατέλειψε εντελώς και άρχισε να αναπτύσσει νέα κακόβουλα εργαλεία, τα οποία παρακολουθούνται ως NOROBOT, YESROBOT και MAYBEROBOT, σε λειτουργίες μόλις πέντε ημέρες αργότερα.

Σύμφωνα με το GTIG, το retooling ξεκίνησε με το NOROBOT, ένα κακόβουλο DLL που παραδίδεται μέσω επιθέσεων “ClickFix” που περιλαμβάνουν ψεύτικες σελίδες CAPTCHA που ξεγέλασαν τον στόχο να το εκτελέσει μέσω rundll32 υπό το πρόσχημα μιας διαδικασίας επαλήθευσης.

Οι χάκερ προσπαθούν να ξεγελάσουν τον στόχο ώστε να εκτελέσει μια πρόκληση «Δεν είμαι ρομπότ», μια πρόκληση captcha για να αποδείξουν ότι είναι άνθρωποι εκτελώντας μια εντολή που εκκινεί το κακόβουλο λογισμικό NOROBOt.

.jpg)

Πηγή: Google

Ερευνητές της εταιρείας ασφάλειας cloud Zscaler ανέλυσαν το NOROBOT τον Σεπτέμβριο και το ονόμασε BAITSWITCHμαζί με το ωφέλιμο φορτίο του, μια κερκόπορτα που την ονόμασαν SIMPLEFIX.

Google λέει ότι το NOROBOT βρίσκεται υπό συνεχή ανάπτυξη από τον Μάιο έως τον Σεπτέμβριο.

Το NOROBOT αποκτά επιμονή μέσω τροποποιήσεων μητρώου και προγραμματισμένων εργασιών και αρχικά ανέκτησε μια πλήρη εγκατάσταση Python 3.8 για Windows στο πλαίσιο προετοιμασίας για το backdoor που βασίζεται στην Python YESROBOT.

Ωστόσο, το GTIG σημειώνει ότι η χρήση του YESROBOT ήταν βραχύβια, πιθανότατα επειδή η εγκατάσταση της Python ήταν ένα προφανές τεχνούργημα που θα τραβούσε την προσοχή, καθώς η ColdRiver την εγκατέλειψε για μια άλλη κερκόπορτα, ένα σενάριο PowerShell που ονομάζεται MAYBEROBOT (προσδιορίστηκε ως SIMPLEFIX από τον Zscaler).

Από τις αρχές Ιουνίου, μια “δραστικά απλοποιημένη” έκδοση του NOROBOT άρχισε να παρέχει το MAYBEROBOT, το οποίο υποστηρίζει τρεις εντολές:

- λήψη και εκτέλεση ωφέλιμων φορτίων από μια καθορισμένη διεύθυνση URL

- εκτελέστε εντολές μέσω της γραμμής εντολών

- εκτελέστε αυθαίρετα μπλοκ PowerShell

Μετά την εκτέλεση, το MAYBEROBOT επιστρέφει τα αποτελέσματα σε διακριτές διαδρομές εντολών και ελέγχου (C2), δίνοντας ανάδραση στο Coldriver σχετικά με την επιχειρησιακή επιτυχία.

Πηγή: Google

Οι αναλυτές της Google σχολιάζουν ότι η ανάπτυξη της MAYBEROBOT φαίνεται να έχει σταθεροποιηθεί, με τους παράγοντες απειλών να εστιάζουν τώρα περισσότερο στη βελτίωση του NOROBOT ώστε να είναι πιο κρυφό και πιο αποτελεσματικό.

Οι ερευνητές παρατήρησαν μια μετατόπιση από το σύνθετο στο απλούστερο και μετά ξανά σε μια πολύπλοκη αλυσίδα παράδοσης που χωρίζει τα κρυπτογραφικά κλειδιά σε πολλαπλά στοιχεία. Η αποκρυπτογράφηση του τελικού ωφέλιμου φορτίου εξαρτιόταν από τον σωστό συνδυασμό των κομματιών, λένε οι ερευνητές.

“Αυτό πιθανότατα έγινε για να γίνει πιο δύσκολη η ανακατασκευή της αλυσίδας μόλυνσης, επειδή εάν έλειπε ένα από τα ληφθέντα στοιχεία, το τελικό ωφέλιμο φορτίο δεν θα αποκρυπτογραφούσε σωστά”, σημειώνει το GTIG στην έκθεση.

Επιθέσεις ColdRiver που παραδίδουν το NOROBOT και τα επακόλουθα ωφέλιμα φορτία σε στόχους ενδιαφέροντος έχουν παρατηρηθεί σε επιθέσεις μεταξύ Ιουνίου και Σεπτεμβρίου.

Οι επιχειρήσεις ColdRiver έχουν αποδοθεί στη ρωσική υπηρεσία πληροφοριών (FSB). Η ομάδα έχει εμπλακεί σε δραστηριότητες κυβερνοκατασκοπείας τουλάχιστον από το 2017. Παρά τις προσπάθειες παρεμπόδισης των λειτουργιών της μέσω διαταραχών στις υποδομές [1, 2]κυρώσεις και αποκαλύπτοντας τις τακτικές της, η ColdRiver παραμένει ενεργή και εξελισσόμενη απειλή.

Συνήθως, η ομάδα απειλών αναπτύσσει κακόβουλο λογισμικό σε επιθέσεις phishing και οι ερευνητές δεν έχουν βρει ακόμη τον λόγο για τη μετάβαση των χάκερ σε επιθέσεις ClickFix.

Μια εξήγηση θα μπορούσε να είναι ότι το ColdRiver χρησιμοποιεί πλέον τις οικογένειες κακόβουλων προγραμμάτων NOROBOT και MAYBEROBOT σε στόχους που προηγουμένως είχαν παραβιαστεί μέσω phishing και έχουν ήδη κλέψει email και επαφές. Η επαναστόχευσή τους μπορεί να είναι «για να αποκτήσουν πρόσθετη αξία νοημοσύνης από πληροφορίες στις συσκευές τους άμεσα», υποθέτουν οι ερευνητές

Λίστες αναφορών της Google δείκτες συμβιβασμού (IoCs) και κανόνες YARA για να βοηθήσουν τους υπερασπιστές να εντοπίσουν επιθέσεις κακόβουλου λογισμικού Robot.

VIA: bleepingcomputer.com