Η ρωσική ομάδα χάκερ Curly COMrades κάνει κατάχρηση της τεχνολογίας εικονικοποίησης Hyper-V της Microsoft στα Windows για να παρακάμψει λύσεις ανίχνευσης και απόκρισης τελικού σημείου δημιουργώντας μια κρυφή εικονική μηχανή που βασίζεται σε Alpine Linux.

Μέσα στο εικονικό περιβάλλον, ο παράγοντας απειλών φιλοξένησε τα προσαρμοσμένα εργαλεία του, το αντίστροφο κέλυφος CurlyShell και το αντίστροφο διακομιστή μεσολάβησης CurlCat, το οποίο επέτρεπε τη λειτουργική μυστικότητα και την επικοινωνία.

Το Curly COMrades είναι μια ομάδα απειλών κυβερνοκατασκοπείας που πιστεύεται ότι είναι ενεργή από τα μέσα του 2024. Οι δραστηριότητές της είναι στενά ευθυγραμμισμένες με τα ρωσικά γεωπολιτικά συμφέροντα.

Το Bitdefender είχε αποκαλύψει στο παρελθόν δραστηριότητες του Curly COMrades εναντίον κυβερνητικών και δικαστικών φορέων στη Γεωργία, καθώς και ενεργειακών εταιρειών στη Μολδαβία.

Με τη βοήθεια του γεωργιανού CERT, η ρουμανική εταιρεία κυβερνοασφάλειας αποκάλυψε περισσότερα για την τελευταία επιχείρηση του ηθοποιού απειλών.

Οι ερευνητές διαπίστωσαν ότι στις αρχές Ιουλίου, αφού απέκτησαν απομακρυσμένη πρόσβαση σε δύο μηχανήματα, το Curly COMrades εκτέλεσε εντολές για να ενεργοποιήσει το Hyper-V και να απενεργοποιήσει τη διεπαφή διαχείρισής του.

Η Microsoft περιλαμβάνει την τεχνολογία εγγενούς hypervisor Hyper-V που παρέχει δυνατότητες εικονικοποίησης υλικού σε λειτουργικά συστήματα Windows (Pro και Enterprise) και Windows Server, επιτρέποντας στους χρήστες να εκτελούν εικονικές μηχανές (VM).

“Οι εισβολείς επέτρεψαν στον ρόλο του Hyper-V σε επιλεγμένα συστήματα θυμάτων να αναπτύξουν μια μινιμαλιστική εικονική μηχανή βασισμένη σε Alpine Linux. Αυτό το κρυφό περιβάλλον, με το ελαφρύ αποτύπωμά του (μόνο 120 MB χώρο στο δίσκο και 256 MB μνήμη), φιλοξενούσε το προσαρμοσμένο αντίστροφο κέλυφος τους, το CurlyShell, και έναν αντίστροφο διακομιστή μεσολάβησης, το CurlCat, εξηγεί το Bitdefe με την αναφορά Bitdefe.

Πηγή: Bitdefender

Διατηρώντας το κακόβουλο λογισμικό και την εκτέλεσή του μέσα σε μια εικονική μηχανή (VM), οι χάκερ μπόρεσαν να παρακάμψουν τις παραδοσιακές ανιχνεύσεις EDR βασισμένες σε κεντρικό υπολογιστή, οι οποίες δεν είχαν δυνατότητες επιθεώρησης δικτύου που θα μπορούσαν να ανιχνεύσουν την κίνηση εντολής και ελέγχου (C2) του παράγοντα απειλής από το VM.

Αν και η χρήση της εικονικοποίησης για την αποφυγή του εντοπισμού δεν είναι μια νέα τεχνική, η κατακερματισμένη κάλυψη των εργαλείων ασφαλείας την καθιστά αποτελεσματική προσέγγιση σε δίκτυα που δεν διαθέτουν ολιστική προστασία πολλαπλών επιπέδων.

Στις επιθέσεις Curly COMrades, η φοροδιαφυγή επιτεύχθηκε χρησιμοποιώντας το όνομα «WSL» για το VM, παραπέμποντας στη δυνατότητα Windows Subsystem for Linux στο λειτουργικό σύστημα, με την ελπίδα να γλιστρήσει απαρατήρητη.

Το Alpine Linux VM διαμορφώθηκε σε Hyper-V ώστε να χρησιμοποιεί τον προσαρμογέα δικτύου Default Switch, ο οποίος πέρασε όλη την κίνηση μέσω της στοίβας δικτύου του κεντρικού υπολογιστή.

«Στην πραγματικότητα, όλη η κακόβουλη εξερχόμενη επικοινωνία φαίνεται να προέρχεται από τη διεύθυνση IP της νόμιμης μηχανής υποδοχής», εξηγούν οι ερευνητές του Bitdefender.

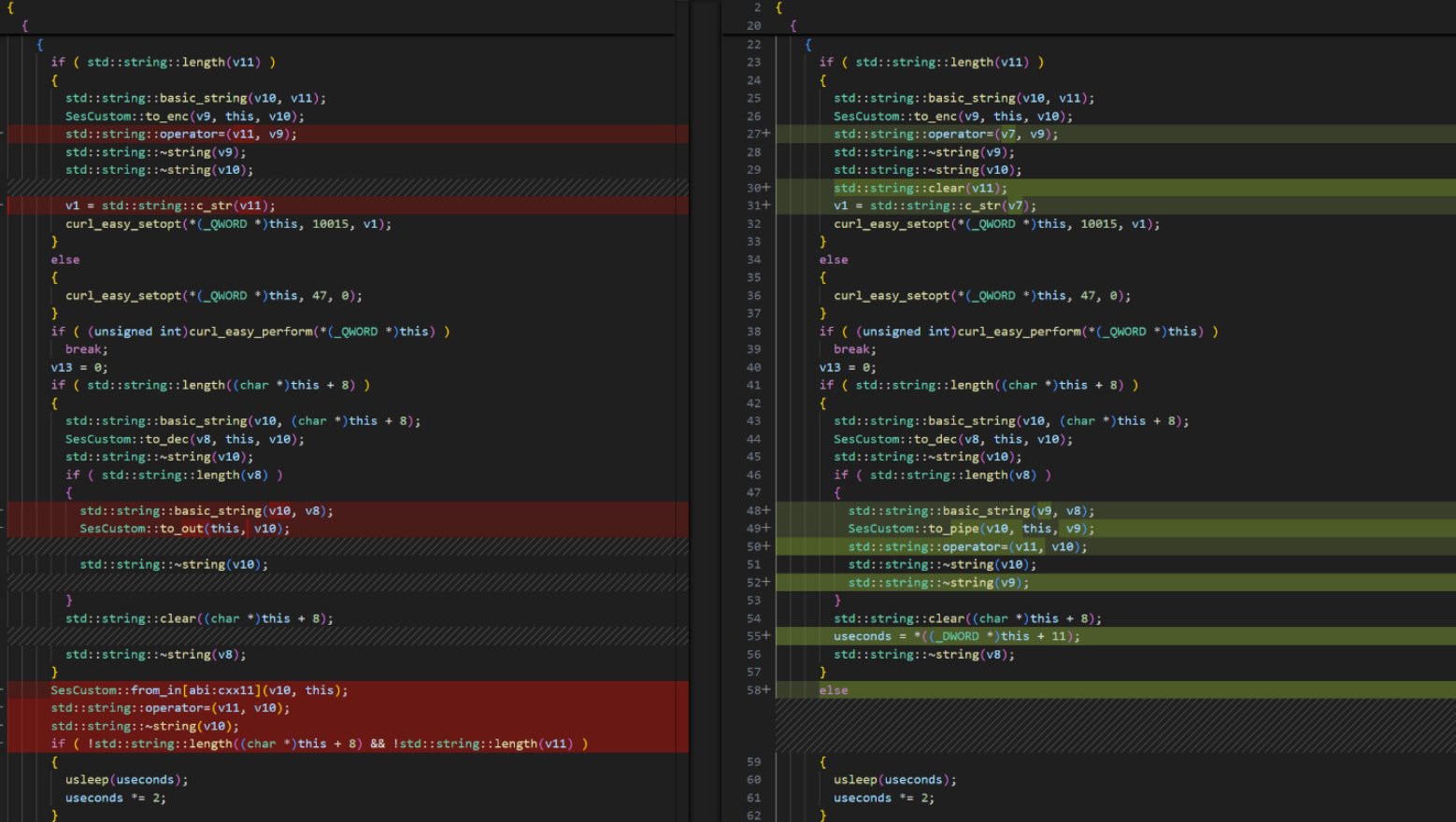

Τα δύο προσαρμοσμένα εμφυτεύματα που αναπτύσσονται στο VM είναι δυαδικά ELF που βασίζονται στο libcurl και χρησιμοποιούνται για εκτέλεση εντολών και διοχέτευση κυκλοφορίας:

- CurlyShell – Εκτελεί εντολές, εκτελείται μέσα στο κρυφό Alpine VM και διατηρεί την επιμονή μέσω μιας εργασίας cron. Εκτελείται σε λειτουργία χωρίς κεφαλή και συνδέεται με το command-and-control (C2) μέσω HTTPS

- CurlCat – Συνοδευτικό εργαλείο που χρησιμοποιείται όταν απαιτείται διάνοιξη σήραγγας, το οποίο επικαλείται το εμφύτευμα του κελύφους για να δημιουργήσει έναν κρυφό διακομιστή μεσολάβησης SOCKS πίσω στον χειριστή. Αναδιπλώνει την κυκλοφορία SSH σε αιτήματα HTTPS, επιτρέποντας την περιστροφή του δικτύου ενώ συνδυάζεται με τον κανονικό θόρυβο λειτουργίας.

Κατά τη διερεύνηση των περιστατικών, οι ερευνητές ανακάλυψαν επίσης ότι το Curly COMrades χρησιμοποιούσε δύο σενάρια PowerShell για επιμονή και περιστροφή σε απομακρυσμένα συστήματα.

«Το ένα σχεδιάστηκε για να εισάγει ένα εισιτήριο Kerberos στο LSASS, επιτρέποντας τον έλεγχο ταυτότητας σε απομακρυσμένα συστήματα και την εκτέλεση εντολών», λένε οι ερευνητές.

Το δεύτερο σενάριο αναπτύχθηκε μέσω της λειτουργίας Group Policy και δημιούργησε έναν τοπικό λογαριασμό σε μηχανήματα στον ίδιο τομέα.

Οι ερευνητές σημειώνουν ότι το επίπεδο πολυπλοκότητας των ερευνηθέντων επιθέσεων Curly COMrades αποκαλύπτει μια δραστηριότητα προσαρμοσμένη για μυστικότητα και λειτουργική ασφάλεια. Οι χάκερ κρυπτογραφούσαν τα ενσωματωμένα ωφέλιμα φορτία και έκαναν κατάχρηση των δυνατοτήτων του PowerShell, γεγονός που οδήγησε σε ελάχιστα εγκληματολογικά ίχνη στους παραβιασμένους κεντρικούς υπολογιστές.

Με βάση τις παρατηρήσεις σε αυτές τις επιθέσεις, το Bitdefender προτείνει ότι οι οργανισμοί πρέπει να παρακολουθούν για μη φυσιολογική ενεργοποίηση Hyper-V, πρόσβαση LSASS ή σενάρια PowerShell που αναπτύσσονται μέσω της Πολιτικής ομάδας που ενεργοποιούν επαναφορά κωδικού πρόσβασης τοπικού λογαριασμού ή δημιουργία νέων.

VIA: bleepingcomputer.com