Το Storm-0249, που κάποτε ήταν γνωστό κυρίως ως ομάδα μαζικού phishing, έχει υποστεί μια σημαντική μετατροπή σε έναν εξελιγμένο μεσίτη αρχικής πρόσβασης που ειδικεύεται στις επιθέσεις ακριβείας.

Αυτή η εξέλιξη σηματοδοτεί μια κρίσιμη αλλαγή στις τακτικές απειλών, απομακρύνοντας από τις θορυβώδεις εκστρατείες ηλεκτρονικού ψαρέματος προς μυστικές τεχνικές μετά την εκμετάλλευση που έχουν σχεδιαστεί για να παρέχουν πρόσβαση σε εγκληματικές συνεργάτες με δυνατότητα χρήσης ransomware.

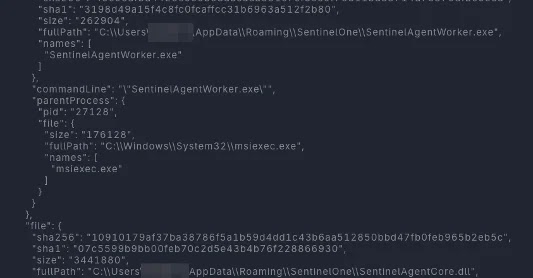

Ο παράγοντας απειλών αξιοποιεί τώρα τα νόμιμα υπογεγραμμένα αρχεία, ιδιαίτερα αυτά που σχετίζονται με εργαλεία ανίχνευσης και απόκρισης τελικού σημείου (EDR), όπως το SentinelOne, για να δημιουργήσει σταθερά ερείσματα μέσα σε στοχευμένα δίκτυα.

Η επιχειρησιακή αλλαγή του ομίλου αντανακλά μια αυξανόμενη τάση μεταξύ των μεσιτών αρχικής πρόσβασης που υιοθετούν προηγμένες μεθόδους φοροδιαφυγής για να αυξήσουν τα ποσοστά επιτυχίας τους.

Με την πώληση προ-σταδιακής πρόσβασης δικτύου σε χειριστές ransomware ως υπηρεσία, το Storm-0249 επιταχύνει τα χρονοδιαγράμματα επιθέσεων και μειώνει τα τεχνικά εμπόδια για τους παράγοντες απειλών κατάντη.

Αυτό το επιχειρηματικό μοντέλο αποδεικνύεται ιδιαίτερα αποτελεσματικό επειδή επιτρέπει στην ομάδα να παραμένει κρυμμένη σε περιβάλλοντα θυμάτων για παρατεταμένες περιόδους, πραγματοποιώντας αναγνώριση και προετοιμάζοντας την υποδομή για ενδεχόμενη ανάπτυξη ransomware.

Οι αναλυτές της ReliaQuest εντόπισαν ότι το Storm-0249 χρησιμοποιεί μια αλυσίδα επίθεσης πολλαπλών σταδίων που ξεκινά με την κοινωνική μηχανική μέσω μιας τεχνικής που ονομάζεται ClickFix, η οποία χειραγωγεί τους χρήστες ώστε να εκτελούν κακόβουλες εντολές μέσω του διαλόγου Εκτέλεση των Windows.

.webp.png)

Μόλις αποκτηθεί η αρχική πρόσβαση, ο παράγοντας απειλής αναπτύσσει κακόβουλα πακέτα MSI με προνόμια σε επίπεδο συστήματος, δημιουργώντας συνθήκες για επόμενες φάσεις εκμετάλλευσης.

Η πιο ανησυχητική πτυχή των λειτουργιών του Storm-0249 έγκειται στην κατάχρηση αξιόπιστων διαδικασιών EDR μέσω της πλευρικής φόρτωσης της βιβλιοθήκης δυναμικών συνδέσμων.

Εκμεταλλεύσεις

Η επίθεση εκμεταλλεύεται μια θεμελιώδη σχέση εμπιστοσύνης εντός του λογισμικού ασφαλείας χειραγωγώντας νόμιμες, ψηφιακά υπογεγραμμένες εκτελέσιμα αρχεία όπως το SentinelAgentWorker.exe για να φορτώσει κακόβουλο κώδικα αντί για νόμιμες βιβλιοθήκες.

Αυτή η τεχνική αποδεικνύεται εξαιρετικά αποτελεσματική επειδή τα εργαλεία παρακολούθησης ασφαλείας συχνά αποκλείουν αξιόπιστες διαδικασίες EDR από επιθετικό έλεγχο, δημιουργώντας σημαντικά τυφλά σημεία για τους υπερασπιστές.

Όταν εκκινείται το δυαδικό αρχείο SentinelOne, φορτώνει αυτόματα το κακόβουλο DLL που τοποθετείται στρατηγικά στο φάκελο AppData μαζί με το νόμιμο εκτελέσιμο αρχείο.

Στη συνέχεια, η παραβιασμένη διαδικασία εκτελεί τον κώδικα του εισβολέα ενώ εμφανίζεται ως μια συνηθισμένη λειτουργία λογισμικού ασφαλείας στα συστήματα ανίχνευσης.

Αυτή η τεχνική πλευρικής φόρτωσης επιτρέπει στο Storm-0249 να δημιουργεί επικοινωνία εντολών και ελέγχου, να διεξάγει δραστηριότητες αναγνώρισης όπως η εξαγωγή αναγνωριστικών μηχανών που απαιτούνται για τη δέσμευση κρυπτογράφησης και να διατηρεί την επιμονή που επιβιώνει από τυπικές προσπάθειες αποκατάστασης.

Η τεχνική παρουσιάζει μια θεμελιώδη πρόκληση: οι παραδοσιακές ανιχνεύσεις που βασίζονται σε διεργασίες που χτίζονται γύρω από τα εργαλεία της γραμμής εντολών παρακολούθησης αποτυγχάνουν να συλλάβουν αυτήν τη δραστηριότητα, καθώς όλη η κακόβουλη εκτέλεση λαμβάνει χώρα υπό μια ψηφιακά υπογεγραμμένη διαδικασία ασφαλείας στη λίστα επιτρεπόμενων.

Οι οργανισμοί πρέπει να εφαρμόζουν αναλύσεις συμπεριφοράς και να παρακολουθούν για ανωμαλίες όπως τα νόμιμα εκτελέσιμα που φορτώνουν μη υπογεγραμμένα αρχεία από απροσδόκητες τοποθεσίες για να αντιμετωπίσουν αποτελεσματικά αυτές τις προηγμένες τακτικές.