Μια καμπάνια που συνδέεται με τη Ρωσία παρέχει το κακόβουλο λογισμικό κλοπής πληροφοριών StealC V2 μέσω κακόβουλων αρχείων Blender που ανεβαίνουν σε αγορές τρισδιάστατων μοντέλων όπως το CGTrader.

Το Blender είναι μια ισχυρή σουίτα δημιουργίας 3D ανοιχτού κώδικα που μπορεί να εκτελέσει σενάρια Python για αυτοματισμό, προσαρμοσμένα πάνελ διεπαφής χρήστη, πρόσθετα, διαδικασίες απόδοσης, εργαλεία εξάρθρωσης και ενσωμάτωση αγωγών.

Εάν η λειτουργία Auto Run είναι ενεργοποιημένη, όταν ένας χρήστης ανοίγει μια εγκατάσταση χαρακτήρων, ένα σενάριο Python μπορεί να φορτώσει αυτόματα τα στοιχεία ελέγχου προσώπου και τα προσαρμοσμένα πάνελ διεπαφής χρήστη με τα απαιτούμενα κουμπιά και ρυθμιστικά.

Παρά την πιθανότητα κατάχρησης, οι χρήστες συχνά ενεργοποιούν την επιλογή Auto Run για ευκολία.

Ερευνητές στην εταιρεία κυβερνοασφάλειας Morphisec παρατήρησαν επιθέσεις χρησιμοποιώντας κακόβουλα αρχεία .blend με ενσωματωμένο κώδικα Python που ανακτά ένα πρόγραμμα φόρτωσης κακόβουλου λογισμικού από έναν τομέα Cloudflare Workers.

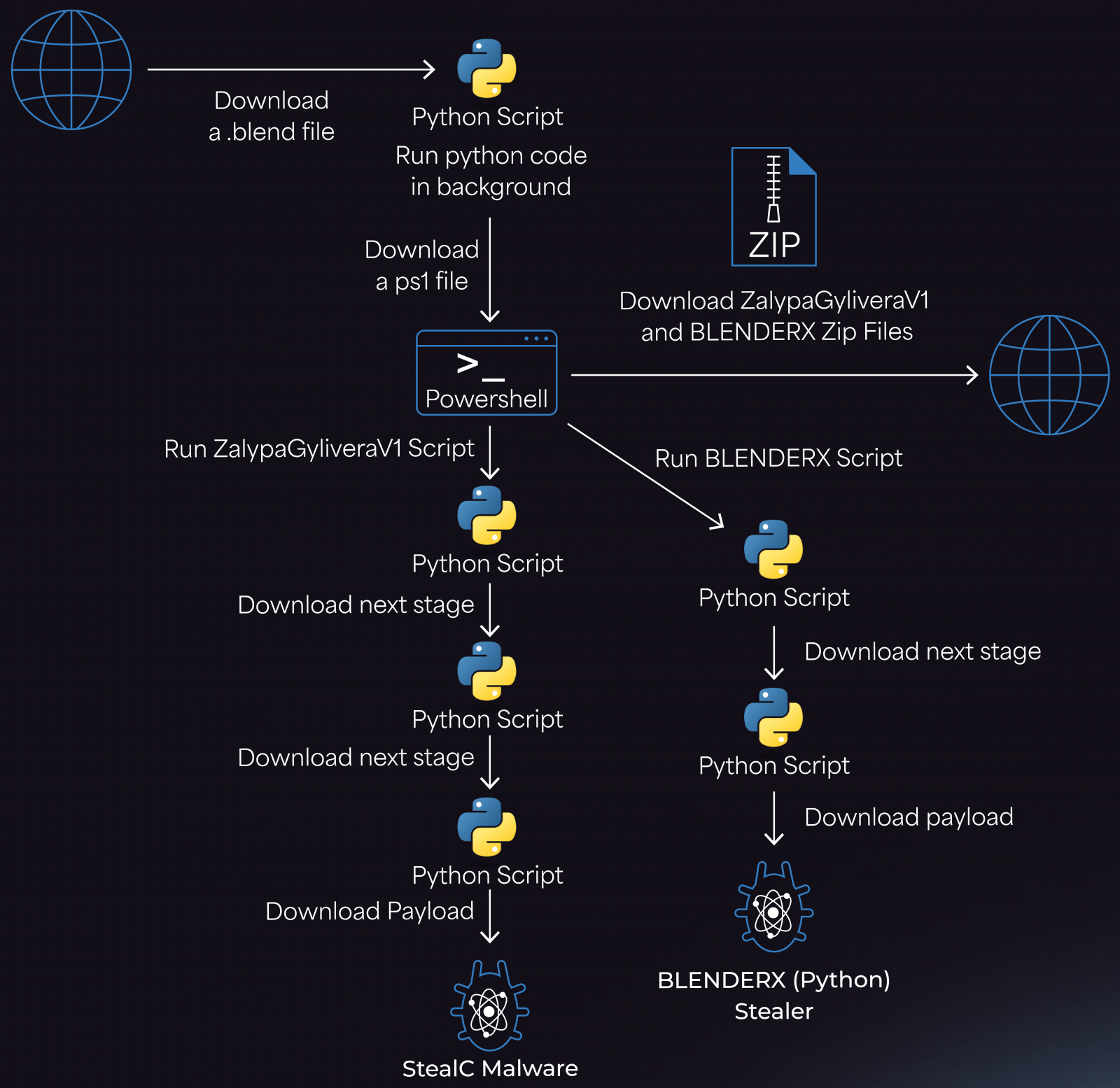

Πηγή: Morphisec

Στη συνέχεια, το πρόγραμμα φόρτωσης ανακτά ένα σενάριο PowerShell που ανακτά δύο αρχεία ZIP, τα ZalypaGyliveraV1 και BLENDERX, από διευθύνσεις IP που ελέγχονται από τους εισβολείς.

Τα αρχεία αποσυσκευάζονται στο φάκελο %TEMP% και αφήνουν αρχεία LNK στον κατάλογο εκκίνησης για επιμονή. Στη συνέχεια, αναπτύσσουν δύο ωφέλιμα φορτία, το StealC infostealer και ένα βοηθητικό Python stealer, που πιθανότατα χρησιμοποιείται για πλεονασμό.

Πηγή: Morphisec

Οι ερευνητές της Morphisec αναφέρουν ότι το κακόβουλο λογισμικό StealC που χρησιμοποιήθηκε σε αυτήν την καμπάνια ήταν η πιο πρόσφατη παραλλαγή της δεύτερης σημαντικής έκδοσης του κακόβουλου λογισμικού που αναλύθηκε από τους ερευνητές του Zscaler νωρίτερα φέτος.

Το πιο πρόσφατο StealC έχει επεκτείνει τις δυνατότητες κλοπής δεδομένων και υποστηρίζει την εξαγωγή από:

- 23+ προγράμματα περιήγησης, με αποκρυπτογράφηση διαπιστευτηρίων από την πλευρά του διακομιστή και συμβατότητα με το Chrome 132+

- 100+ επεκτάσεις προγράμματος περιήγησης πορτοφολιού κρυπτονομισμάτων και 15+ εφαρμογές πορτοφολιού κρυπτονομισμάτων

- Πελάτες Telegram, Discord, Tox, Pidgin, VPN (ProtonVPN, OpenVPN) και πελάτες αλληλογραφίας (Thunderbird)

- Ενημερωμένος μηχανισμός παράκαμψης UAC

Παρά το κακόβουλο λογισμικό που τεκμηριώνεται από το 2023, οι μεταγενέστερες εκδόσεις φαίνεται να παραμένουν άπιαστες για προϊόντα προστασίας από ιούς. Η Morphisec σχολιάζει ότι καμία μηχανή ασφαλείας στο VirusTotal δεν εντόπισε την παραλλαγή StealC που ανέλυσαν.

Δεδομένου ότι οι αγορές τρισδιάστατων μοντέλων δεν μπορούν να ελέγξουν τον κώδικα σε αρχεία που υποβάλλονται από τους χρήστες, συνιστάται στους χρήστες του Blender να είναι προσεκτικοί όταν χρησιμοποιούν αρχεία που προέρχονται από τέτοιες πλατφόρμες και θα πρέπει να εξετάσουν το ενδεχόμενο απενεργοποίησης της αυτόματης εκτέλεσης κώδικα.

Μπορείτε να το κάνετε αυτό από το Blender > Επεξεργασία > Προτιμήσεις > καταργήστε την επιλογή “Αυτόματη εκτέλεση σεναρίων Python”.

Τα τρισδιάστατα στοιχεία θα πρέπει να αντιμετωπίζονται σαν εκτελέσιμα αρχεία και οι χρήστες θα πρέπει να εμπιστεύονται μόνο εκδότες με αποδεδειγμένο αρχείο. Για οτιδήποτε άλλο, συνιστάται η χρήση περιβαλλόντων sandbox για δοκιμές.

VIA: bleepingcomputer.com

.jpg)