Μετά τη σάρωση και των 5,6 εκατομμυρίων δημόσιων αποθετηρίων στο GitLab Cloud, ένας μηχανικός ασφαλείας ανακάλυψε περισσότερα από 17.000 εκτεθειμένα μυστικά σε πάνω από 2.800 μοναδικούς τομείς.

Ο Luke Marshall χρησιμοποίησε το εργαλείο ανοιχτού κώδικα TruffleHog για να ελέγξει τον κώδικα στα αποθετήρια για ευαίσθητα διαπιστευτήρια όπως κλειδιά API, κωδικούς πρόσβασης και διακριτικά.

Ο ερευνητής προηγουμένως σαρωμένο Bitbucketόπου βρήκε 6.212 μυστικά απλωμένα σε 2,6 εκατομμύρια αποθετήρια. Έλεγξε επίσης το σύνολο δεδομένων Common Crawl που χρησιμοποιείται για την εκπαίδευση μοντέλων AI, το οποίο αποκάλυψε 12.000 έγκυρα μυστικά.

Το GitLab είναι μια διαδικτυακή πλατφόρμα Git που χρησιμοποιείται από προγραμματιστές λογισμικού, συντηρητές και ομάδες DevOps για φιλοξενία κώδικα, για λειτουργίες CI/CD, συνεργασία ανάπτυξης και διαχείριση αποθετηρίου.

Ο Marshall χρησιμοποίησε ένα τελικό σημείο του δημόσιου API του GitLab για να απαριθμήσει κάθε δημόσιο χώρο αποθήκευσης GitLab Cloud, χρησιμοποιώντας ένα προσαρμοσμένο σενάριο Python για να σελιδοποιήσει όλα τα αποτελέσματα και να τα ταξινομήσει κατά αναγνωριστικό έργου.

Αυτή η διαδικασία επέστρεψε 5,6 εκατομμύρια μη διπλότυπα αποθετήρια και τα ονόματά τους στάλθηκαν σε μια υπηρεσία AWS Simple Queue Service (SQS).

Στη συνέχεια, μια συνάρτηση AWS Lambda τράβηξε το όνομα του αποθετηρίου από το SQS, έτρεξε το TruffleHog εναντίον του και κατέγραψε τα αποτελέσματα.

“Κάθε επίκληση Lambda εκτελούσε μια απλή εντολή σάρωσης TruffleHog με ταυτόχρονη ρύθμιση στο 1000.” περιγράφει ο Μάρσαλ.

“Αυτή η ρύθμιση μου επέτρεψε να ολοκληρώσω τη σάρωση 5.600.000 αποθετηρίων σε λίγο περισσότερο από 24 ώρες.”

Το συνολικό κόστος για το σύνολο των δημόσιων αποθετηρίων GitLab Cloud που χρησιμοποιούν την παραπάνω μέθοδο ήταν 770 $.

Ο ερευνητής βρήκε 17.430 επαληθευμένα ζωντανά μυστικά, σχεδόν τρεις φορές περισσότερα από ό,τι στο Bitbucket, και με 35% υψηλότερη πυκνότητα μυστικών (μυστικά ανά αποθετήριο).

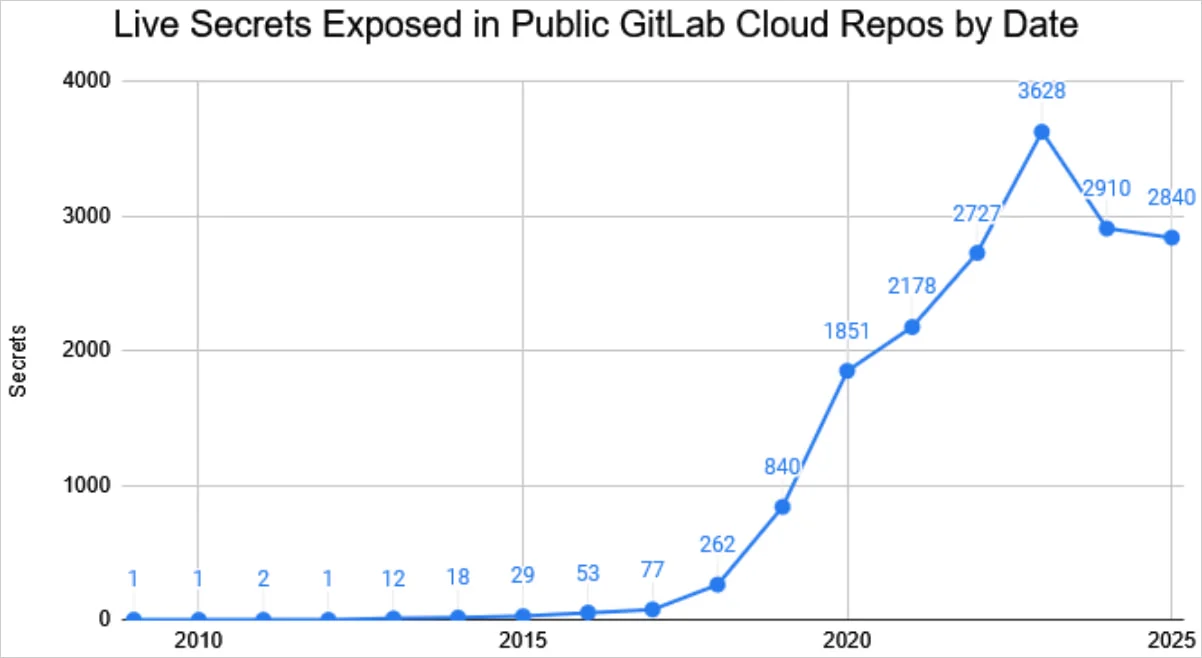

Τα ιστορικά στοιχεία δείχνουν ότι τα περισσότερα μυστικά που διέρρευσαν είναι νεότερα από το 2018. Ωστόσο, ο Μάρσαλ βρήκε και μερικά πολύ παλαιότερα μυστικά που χρονολογούνται από το 2009, τα οποία ισχύουν ακόμη και σήμερα.

Πηγή: Truffle Security

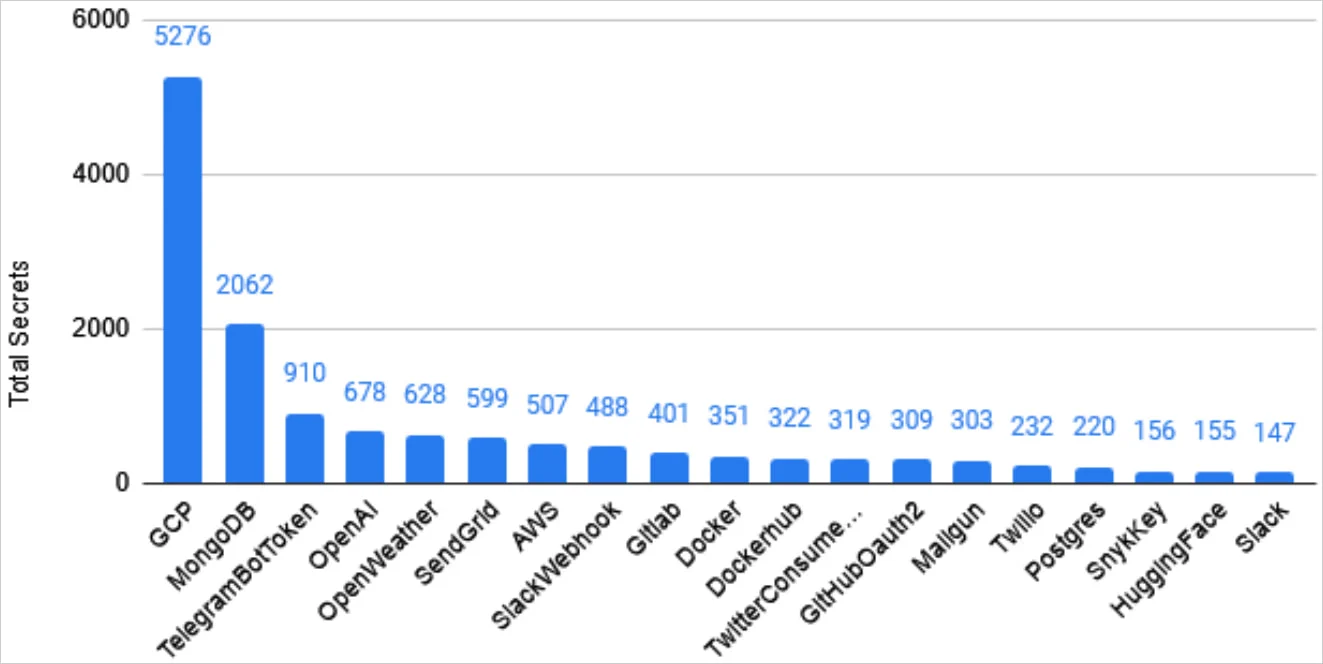

Ο μεγαλύτερος αριθμός μυστικών που διέρρευσαν, πάνω από 5.200 από αυτά, ήταν διαπιστευτήρια Google Cloud Platform (GCP), ακολουθούμενα από τα κλειδιά MongoDB, τα διακριτικά bot Telegram και τα κλειδιά OpenAI.

Ο ερευνητής βρήκε επίσης λίγο περισσότερα από 400 κλειδιά GitLab που διέρρευσαν στα σαρωμένα αποθετήρια.

Πηγή: Truffle Security

Στο πνεύμα της υπεύθυνης αποκάλυψης και επειδή τα μυστικά που ανακαλύφθηκαν συνδέονταν με 2.804 μοναδικούς τομείς, ο Μάρσαλ βασίστηκε στην αυτοματοποίηση για να ειδοποιήσει τα επηρεαζόμενα μέρη και χρησιμοποίησε το Claude Sonnet 3.7 με δυνατότητα αναζήτησης στον ιστό και ένα σενάριο Python για τη δημιουργία email.

Στη διαδικασία, ο ερευνητής συγκέντρωσε πολλαπλά bug bounties που ανήλθαν σε 9.000 $.

Ο ερευνητής αναφέρει ότι πολλοί οργανισμοί ανακάλεσαν τα μυστικά τους ως απάντηση στις ειδοποιήσεις του. Ωστόσο, ένας άγνωστος αριθμός μυστικών συνεχίζει να εκτίθεται στο GitLab.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com