Επτά πακέτα που δημοσιεύονται στο μητρώο του Node Package Manager (npm) χρησιμοποιούν την υπηρεσία Adspect που βασίζεται σε σύννεφο για να διαχωρίσουν τους ερευνητές από τα πιθανά θύματα και να τους οδηγήσουν σε κακόβουλες τοποθεσίες.

Ο σκοπός της επίθεσης είναι να οδηγήσει τα θύματα σε ιστότοπους απάτης κρυπτονομισμάτων, σύμφωνα με ανάλυση ερευνητών της εταιρείας ασφάλειας εφαρμογών Socket.

Όλα τα κακόβουλα πακέτα δημοσιεύτηκαν με το όνομα προγραμματιστή ‘dino_reborn’ (geneboo@proton[.]εμένα) μεταξύ Σεπτεμβρίου και Νοεμβρίου. Ωστόσο, έξι από αυτά περιέχουν κακόβουλο κώδικα ενώ το έβδομο χρησιμοποιείται για τη δημιουργία μιας κακόβουλης ιστοσελίδας:

- σήματα-ενσωμάτωση

- δσιδοψόδλκς

- Εφαρμογές21

- εφαρμογή-phskck

- integrator-filescrypt2025

- integrator-2829

- integrator-2830

Οι ερευνητές λένε ότι σήματα-ενσωμάτωση δεν είναι εγγενώς κακόβουλο και περιέχει μόνο τον κώδικα για τη δημιουργία μιας ιστοσελίδας λευκού δόλωμα. Τα άλλα έξι έχουν κώδικα που συλλέγει δεδομένα για τους επισκέπτες για να προσδιορίσει αν η επισκεψιμότητα προέρχεται από ερευνητή ή από πιθανό θύμα.

Αυτό επιτυγχάνεται με τη συλλογή πληροφοριών από το περιβάλλον του προγράμματος περιήγησης, όπως αναγνωριστικά προγράμματος περιήγησης, δεδομένα σελίδας και διεύθυνσης URL, όνομα κεντρικού υπολογιστή και κεντρικού υπολογιστή της τρέχουσας σελίδας και προετοιμάζεται για αποστολή στο API του Adspect.

Απόκρυψη Adspect

Τα έξι κακόβουλα πακέτα περιέχουν έναν κώδικα 39 kB που διαθέτει τον μηχανισμό απόκρυψης απόκρυψης. Ο κώδικας εκτελείται αυτόματα κατά τη φόρτωση της σελίδας χωρίς πρόσθετη ενέργεια χρήστη χάρη στην αναδίπλωση της Έκφρασης Συνάρτησης Άμεσης Κλήσης (IIFE).

Η επίθεση εκτελείται όταν η εφαρμογή Ιστού του παραβιασμένου προγραμματιστή φορτώνει το κακόβουλο JavaScript σε ένα πρόγραμμα περιήγησης.

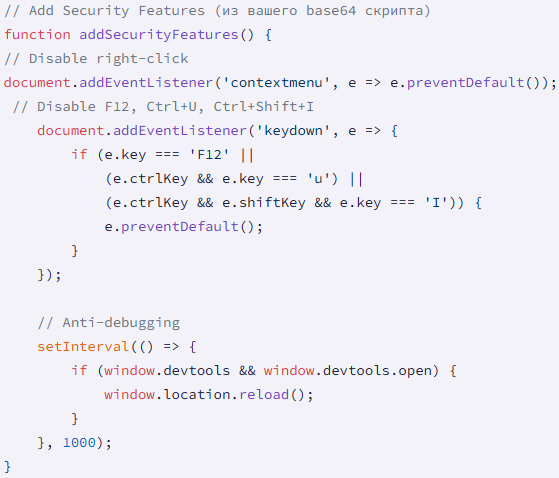

Ο κώδικας που εισάγεται διαθέτει αντι-ανάλυση, όπως αποκλεισμό δεξί κλικ, F12, Ctrl+U, Ctrl+Shift+I και επαναφόρτωση της σελίδας εάν εντοπιστεί DevTools. Αυτό καθιστά πιο δύσκολο για τους ερευνητές ασφάλειας να επιθεωρήσουν την ιστοσελίδα.

Πηγή: Socket

Το σενάριο συγκεντρώνει τον πράκτορα χρήστη, τον κεντρικό υπολογιστή, τον σύνδεσμο παραπομπής, το URI, τη συμβολοσειρά ερωτήματος, το πρωτόκολλο, τη γλώσσα, την κωδικοποίηση, τη χρονική σήμανση και τους αποδεκτούς τύπους περιεχομένου του επισκέπτη και στέλνει τα δεδομένα δακτυλικών αποτυπωμάτων σε έναν διακομιστή μεσολάβησης παράγοντα απειλής.

Η διεύθυνση IP του πραγματικού θύματος ανακτάται και προωθείται στο Adspect API, το οποίο στη συνέχεια αξιολογεί τα δεδομένα για να ταξινομήσει τον επισκέπτη.

Οι επισκέπτες που πληρούν τις προϋποθέσεις ως στόχοι ανακατευθύνονται σε μια ψεύτικη σελίδα CAPTCHA με επωνυμία κρυπτονομισμάτων (Ethereum, Solana), ενεργοποιώντας μια παραπλανητική ακολουθία που ανοίγει μια διεύθυνση URL που ορίζεται από το Adspect σε νέα καρτέλα, ενώ την καλύπτει ως ενέργεια που εκκινεί ο χρήστης.

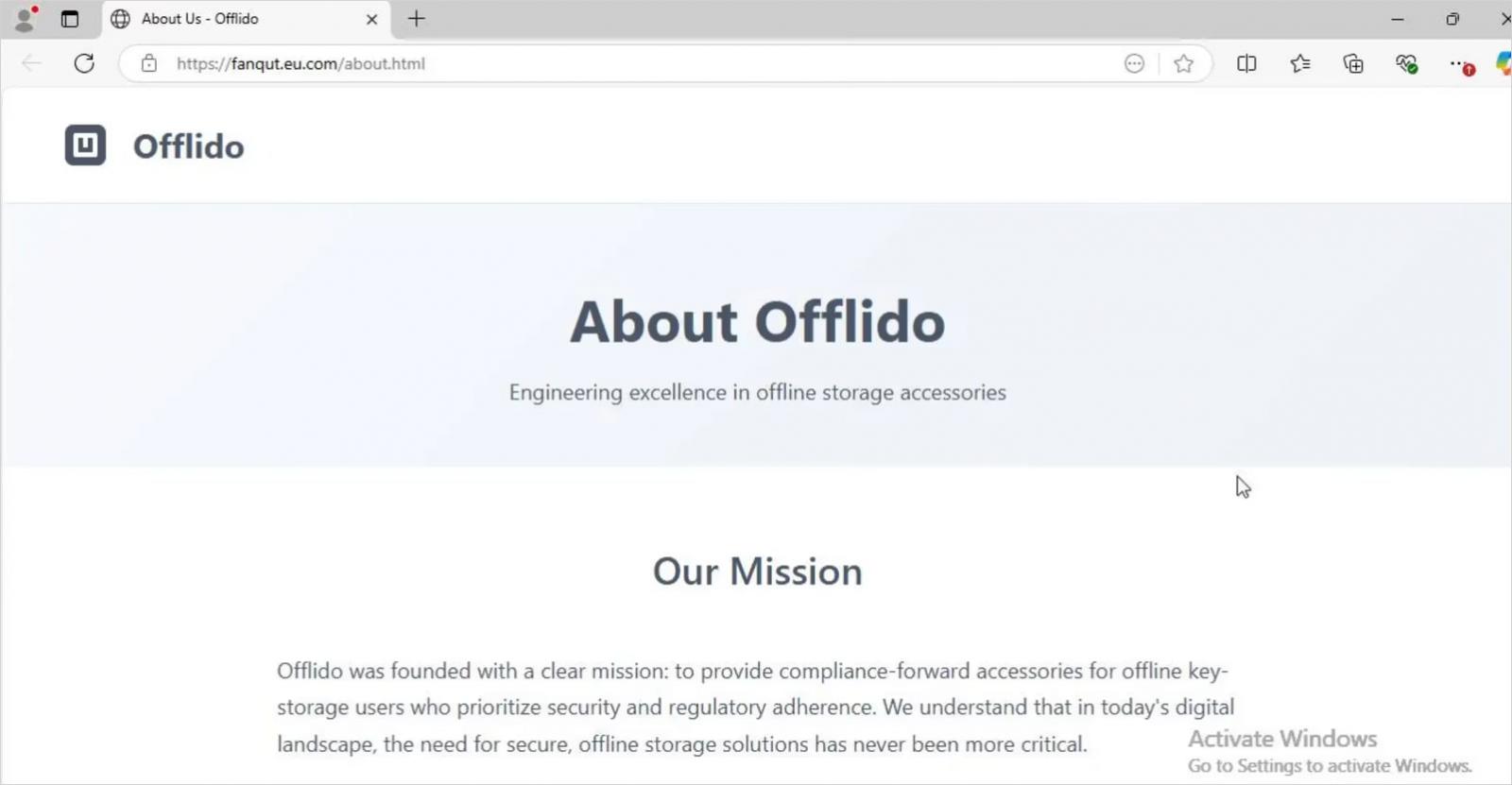

Εάν οι επισκέπτες επισημανθούν ως πιθανοί ερευνητές, φορτώνεται μια ψεύτικη αλλά καλοήθης σελίδα της εταιρείας Offlido για να μειωθεί η υποψία.

Πηγή: Socket

Το Adspect διατίθεται στην αγορά ως υπηρεσία που βασίζεται σε σύννεφο που φιλτράρει τη μη εξουσιοδοτημένη πρόσβαση σε μια ιστοσελίδα, αποκλείοντας bots και κακόβουλους παράγοντες και επιτρέποντας νόμιμους χρήστες.

Η BleepingComputer επικοινώνησε με την εταιρεία για να διαπιστώσει εάν γνωρίζει την κατάχρηση και ποιοι μηχανισμοί υπάρχουν για την αποτροπή της, αλλά δεν έχουμε λάβει απάντηση μέχρι τη στιγμή της δημοσίευσης.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com

-450x237.jpg)