Δημοφιλείς ολοκληρωμένες λύσεις περιβάλλοντος ανάπτυξης με τεχνητή νοημοσύνη, όπως το Cursor, το Windsurf, το Google Antigravity και το Trae, προτείνουν επεκτάσεις που δεν υπάρχουν στο μητρώο του OpenVSX, επιτρέποντας στους φορείς απειλών να διεκδικήσουν τον χώρο ονομάτων και να ανεβάσουν κακόβουλες επεκτάσεις.

Αυτά τα IDE που υποστηρίζονται από AI έχουν διαχωριστεί από το Microsoft VSCode, αλλά δεν μπορούν να χρησιμοποιήσουν τις επεκτάσεις στο επίσημο κατάστημα λόγω περιορισμών αδειοδότησης. Αντίθετα, υποστηρίζονται από το OpenVSX, μια εναλλακτική αγορά ανοιχτού κώδικα για επεκτάσεις συμβατές με VSCode.

Ως αποτέλεσμα της διακλάδωσης, τα IDE κληρονομούν τη λίστα με τις επίσημα προτεινόμενες επεκτάσεις, κωδικοποιημένες στα αρχεία διαμόρφωσης, οι οποίες οδηγούν στο Visual Studio Marketplace της Microsoft.

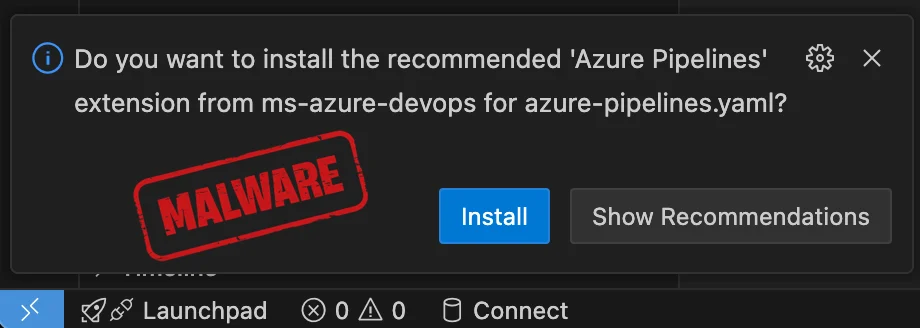

Αυτές οι συστάσεις έρχονται σε δύο μορφές: μία βασισμένη σε αρχείο, που ενεργοποιείται κατά το άνοιγμα ενός αρχείου όπως π.χ azure-pipelines.yamlκαι συνιστά την επέκταση Azure Pipelines. Το άλλο βασίζεται σε λογισμικό και εμφανίζεται όταν εντοπίζεται ότι η PostgreSQL είναι εγκατεστημένη στο σύστημα του προγραμματιστή και προτείνεται μια επέκταση PostgreSQL.

πηγή: Koi

Ωστόσο, δεν υπάρχουν όλες οι προτεινόμενες επεκτάσεις στο OpenVSX, επομένως οι αντίστοιχοι χώροι ονομάτων εκδοτών δεν έχουν διεκδικηθεί.

Ερευνητές στην εταιρεία ασφάλειας εφοδιαστικής αλυσίδας Koi λένε ότι ένας παράγοντας απειλής θα μπορούσε να εκμεταλλευτεί την εμπιστοσύνη των χρηστών στις προτάσεις εφαρμογών και να καταχωρήσει τους αζήτητους χώρους ονομάτων για να προωθήσει κακόβουλο λογισμικό.

.jpg)

Οι ερευνητές ανέφεραν το ζήτημα στην Google, την Windsurf και τον Cursor στα τέλη Νοεμβρίου 2025. Η Google αντέδρασε αφαιρώντας 13 προτάσεις επέκτασης από το IDE της στις 26 Δεκεμβρίου, αλλά οι Cursor και Windsurf δεν έχουν απαντήσει ακόμη.

Εν τω μεταξύ, ο Koi rοι ερευνητές διεκδίκησαν τους χώρους ονομάτων από τις ακόλουθες επεκτάσεις για την αποτροπή κακόβουλης εκμετάλλευσης:

- ms-ossdata.vscode-postgresql

- ms-azure-devops.azure-pipelines

- msazurermtools.azurerm-vscode-tools

- usqlextpublisher.usql-vscode-ext

- cake-build.cake-vscode

- pkosta2005.heroku-command

Οι ερευνητές ανέβασαν μη λειτουργικές επεκτάσεις κράτησης θέσης που δεν προσφέρουν πραγματική λειτουργικότητα, αλλά εξακολουθούν να εμποδίζουν μια επίθεση εφοδιαστικής αλυσίδας.

Επιπλέον, έχουν συντονιστεί με το Eclipse Foundation, τον χειριστή του OpenVSX, για την επαλήθευση των υπόλοιπων αναφερόμενων χώρων ονομάτων, την κατάργηση μη επίσημων συνεργατών και την εφαρμογή ευρύτερων διασφαλίσεων σε επίπεδο μητρώου.

Προς το παρόν, δεν υπάρχει καμία ένδειξη ότι κακόβουλοι παράγοντες έχουν εκμεταλλευτεί αυτό το κενό ασφαλείας πριν από την ανακάλυψη και τη δράση των ερευνητών του Koi.

Συνιστάται στους χρήστες των διχαλωμένων IDE να επαληθεύουν πάντα τις προτάσεις επεκτάσεων με μη αυτόματη πρόσβαση στο μητρώο του OpenVSX και ελέγχοντας ότι προέρχονται από έναν αξιόπιστο εκδότη.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com