Το FreePBX έχει αντιμετωπίσει κρίσιμα τρωτά σημεία επιτρέποντας την παράκαμψη ελέγχου ταυτότητας και την απομακρυσμένη εκτέλεση κώδικα στη μονάδα Endpoint Manager του. Ανακαλύφθηκαν από ερευνητές του Horizon3.ai, αυτά τα ελαττώματα επηρεάζουν τις διαμορφώσεις τελικού σημείου τηλεφωνίας στο σύστημα IP PBX ανοιχτού κώδικα.

Οι ερευνητές εντόπισαν τρία ζητήματα υψηλής σοβαρότητας, διαφορετικά από το προηγούμενο CVE-2025-57819, το οποίο προστέθηκε στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών της CISA. Το CVE-2025-66039 επιτρέπει την παράκαμψη ελέγχου ταυτότητας όταν είναι ενεργοποιημένος ο τύπος εξουσιοδότησης “διακομιστής Ιστού”, επιτρέποντας σε πλαστές κεφαλίδες Βασικής Εξουσιοδότησης με έγκυρο όνομα χρήστη και αυθαίρετο κωδικό πρόσβασης σε προστατευμένα τελικά σημεία.

Αυτή η αλυσίδα είναι με το CVE-2025-61675, που περιλαμβάνει πολλαπλές εγχύσεις SQL σε σταθμό βάσης, υλικολογισμικό, αρχείο βάσης μοντέλου και προσαρμοσμένα τελικά σημεία επέκτασης, επηρεάζοντας 11 παραμέτρους για πρόσβαση ανάγνωσης/εγγραφής βάσης δεδομένων. Το CVE-2025-61678 επιτρέπει αυθαίρετες μεταφορτώσεις αρχείων μέσω του τερματικού σημείου υλικολογισμικού, επιτρέποντας την ανάπτυξη του κελύφους ιστού PHP για την εκτέλεση εντολών

.webp.jpeg)

Τα τρωτά σημεία συλλογικά επιτρέπουν σε μη επιβεβαιωμένους εισβολείς να εκτελούν αυθαίρετο κώδικα σε ευάλωτες περιπτώσεις, θέτοντας σημαντικό κίνδυνο για την υποδομή επιχειρηματικής επικοινωνίας.

.web.jpeg)

Η πρώτη ευπάθεια, το CVE-2025-66039, είναι μια παράκαμψη ελέγχου ταυτότητας που επηρεάζει τις αναπτύξεις FreePBX που έχουν ρυθμιστεί με έλεγχο ταυτότητας τύπου διακομιστή web.

Οι εισβολείς μπορούν να πλαστογραφήσουν μια κεφαλίδα εξουσιοδότησης με βασικά διαπιστευτήρια ελέγχου ταυτότητας HTTP, παρακάμπτοντας τους ελέγχους ασφαλείας που βασίζονται στην επαλήθευση σε επίπεδο Apache.

.webp.jpeg)

Αν και αυτός ο τύπος ελέγχου ταυτότητας δεν είναι η προεπιλεγμένη διαμόρφωση, οι οργανισμοί που τον χρησιμοποιούν παραμένουν σοβαρά εκτεθειμένοι.

Οι ερευνητές του Horizon3.ai ανακάλυψαν ότι συνδυάζοντας αυτήν την παράκαμψη με τη λειτουργική μονάδα Endpoint Management, οι εισβολείς μπορούν να εκμεταλλευτούν πολλαπλές ευπάθειες SQL injection (CVE-2025-61675).

Τέσσερα μοναδικά τελικά σημεία και έντεκα παράμετροι επηρεάζονται, επιτρέποντας στους εισβολείς να διαβάσουν, να τροποποιήσουν ή να διαγράψουν καταχωρήσεις βάσης δεδομένων.

Αυτές οι ενέσεις SQL επιτρέπουν σε κακόβουλους φορείς να εισάγουν διαχειριστές χρήστες στον πίνακα των ampusers ή να εκτελούν εντολές λειτουργικού συστήματος μέσω του πίνακα cron_jobs.

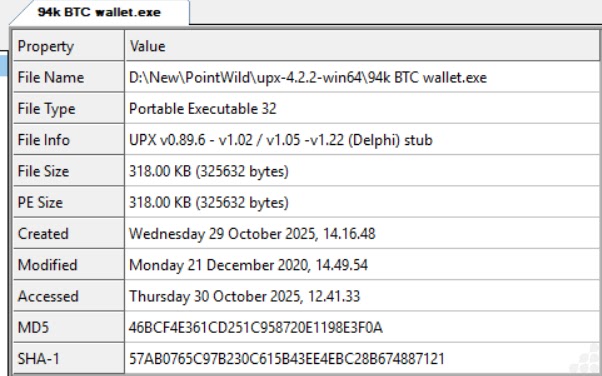

| Αναγνωριστικό CVE | Τύπος ευπάθειας | Σύγκρουση | Επηρεασμένες εκδόσεις |

|---|---|---|---|

| CVE-2025-66039 | Παράκαμψη ελέγχου ταυτότητας | Απομακρυσμένη εκτέλεση κώδικα | 16.x, 17.x (εξουσιοδότηση διακομιστή ιστού) |

| CVE-2025-61675 | SQL Injection (Πολλαπλές) | Data Exfiltration, RCE | 16.x, 17.x (Διαχείριση τελικών σημείων) |

| CVE-2025-61678 | Μεταφόρτωση αυθαίρετου αρχείου | Απομακρυσμένη εκτέλεση κώδικα | 16.x, 17.x (μεταφόρτωση υλικολογισμικού) |

Η μεταφόρτωση αυθαίρετου αρχείου επιτρέπει την απομακρυσμένη εκτέλεση κώδικα

Το τρίτο κρίσιμο ελάττωμα, το CVE-2025-61678, περιλαμβάνει μια ευπάθεια αυθαίρετης μεταφόρτωσης αρχείων στη λειτουργία μεταφόρτωσης υλικολογισμικού.

.webp.jpeg)

Οι επιτιθέμενοι μπορούν να χειριστούν διαδρομές αρχείων και να ανεβάσουν κελύφη ιστού PHP χωρίς κατάλληλη επικύρωση, με αποτέλεσμα την εκτέλεση απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας.

Οι ερευνητές του Horizon3.ai απέδειξαν με επιτυχία τη μεταφόρτωση και την εκτέλεση ενός κελύφους PHP που παρείχε πλήρη πρόσβαση στο σύστημα. Το FreePBX κυκλοφόρησε ενημερώσεις κώδικα που αντιμετωπίζουν και τα τρία τρωτά σημεία.

Οι οργανισμοί που χρησιμοποιούν τις εκδόσεις 16.x ή 17.x θα πρέπει να ενημερώσουν αμέσως τις εκδόσεις 16.0.92 και 17.0.6 για να αντιμετωπίσουν ζητήματα εισαγωγής SQL και μεταφόρτωσης αρχείων και σε 16.0.42 και 17.0.22 για την αντιμετώπιση της παράκαμψης ελέγχου ταυτότητας.

Επιπλέον, το FreePBX αφαίρεσε την επιλογή ελέγχου ταυτότητας διακομιστή ιστού από τη διεπαφή χρήστη και τώρα απαιτεί χειροκίνητη διαμόρφωση μέσω της γραμμής εντολών, ενεργοποιώντας τις προειδοποιήσεις στον πίνακα εργαλείων όταν είναι ενεργοποιημένο.

Οι ερευνητές του Horizon3.ai συνιστούν τον έλεγχο των παρουσιών του FreePBX για ύποπτες καταχωρήσεις βάσης δεδομένων, μη εξουσιοδοτημένους χρήστες στον πίνακα των ampusers και ύποπτα αρχεία στον κατάλογο /var/www/html.

Horizon3.ai συμβουλεύει οργανισμούς να αποφεύγουν τη χρήση ελέγχου ταυτότητας διακομιστή ιστού, ο οποίος βασίζεται σε κώδικα παλαιού τύπου και ασθενέστερους μηχανισμούς ασφαλείας.