Το πρωτόκολλο κρυπτογράφησης πολλαπλών συσκευών του WhatsApp διέρρευσε εδώ και καιρό μεταδεδομένα, επιτρέποντας στους εισβολείς να αποτυπώνουν δακτυλικά τα λειτουργικά συστήματα συσκευών των χρηστών, βοηθώντας στη στοχευμένη παράδοση κακόβουλου λογισμικού. Πρόσφατη έρευνα τονίζει μερικές διορθώσεις από τη Meta, αλλά τα προβλήματα διαφάνειας εξακολουθούν να υφίστανται.

Το WhatsApp της Meta, με πάνω από 3 δισεκατομμύρια ενεργούς χρήστες μηνιαίως, χρησιμοποιεί κρυπτογράφηση από άκρο σε άκρο (E2EE) για την ασφάλεια των μηνυμάτων. Ωστόσο, η δυνατότητα πολλαπλών συσκευών αποκαλύπτει πληροφορίες συσκευής.

Σε αυτήν τη ρύθμιση, οι αποστολείς δημιουργούν ξεχωριστές συνεδρίες με κάθε συσκευή παραλήπτη, χρησιμοποιώντας μοναδικά κλειδιά κρυπτογράφησης που δημιουργούνται στη συσκευή και όχι σε διακομιστές.

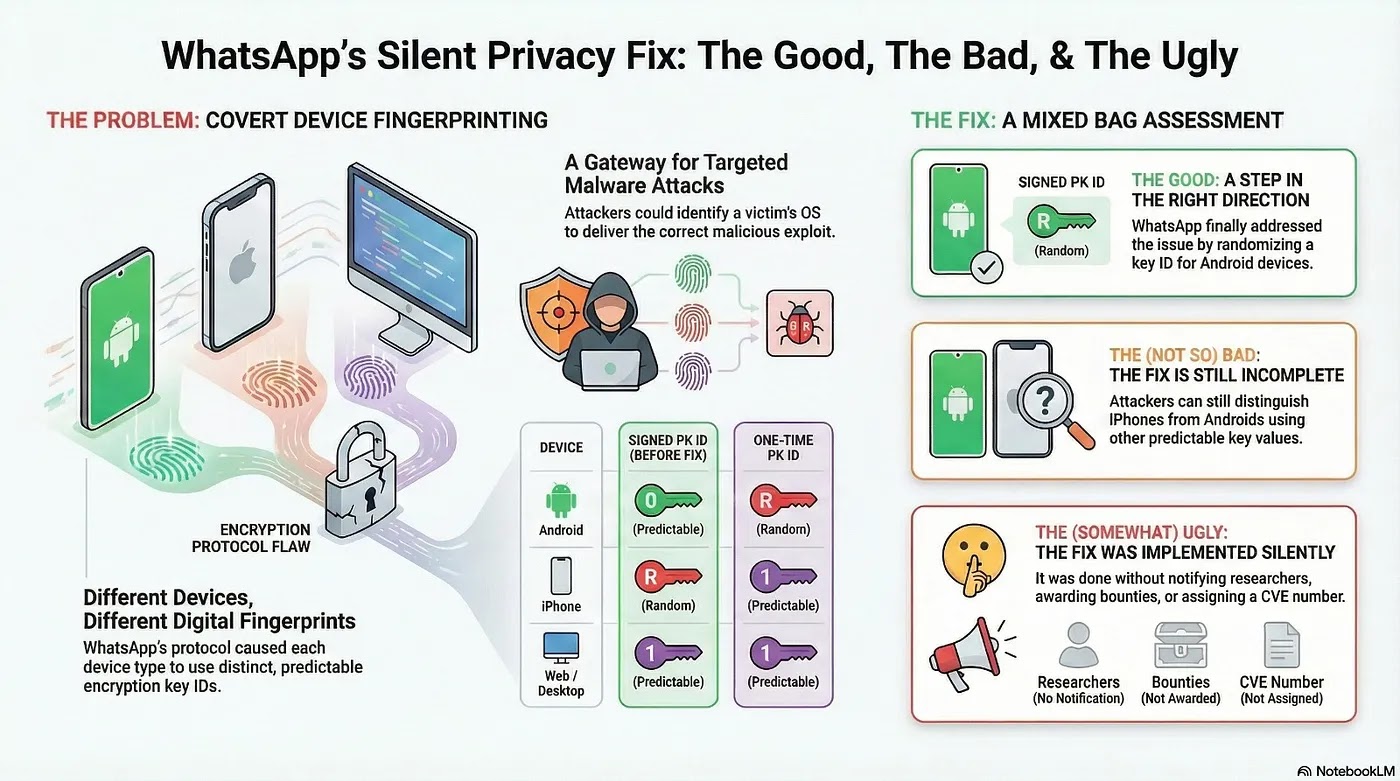

Οι διαφορές εφαρμογής στα αναγνωριστικά κλειδιών, όπως το Signed Pre-Key (Signed PK) και το One-Time Pre-Key (OTPK), αποκαλύπτουν εάν μια συσκευή τρέχει Android ή iOS, κάτι που είναι ζωτικής σημασίας για την αναγνώριση σε αλυσίδες θανάτωσης στον κυβερνοχώρο.

Οι εισβολείς το εκμεταλλεύονται παθητικά ζητώντας από τους διακομιστές WhatsApp για κλειδιά περιόδου λειτουργίας χωρίς αλληλεπίδραση με τον χρήστη, εντοπίζοντας τύπους λειτουργικού συστήματος για την ανάπτυξη ακριβών εκμεταλλεύσεων και κακόβουλου λογισμικού Android σε συσκευές Android, αποφεύγοντας το iOS ή ειδοποιώντας τα θύματα.

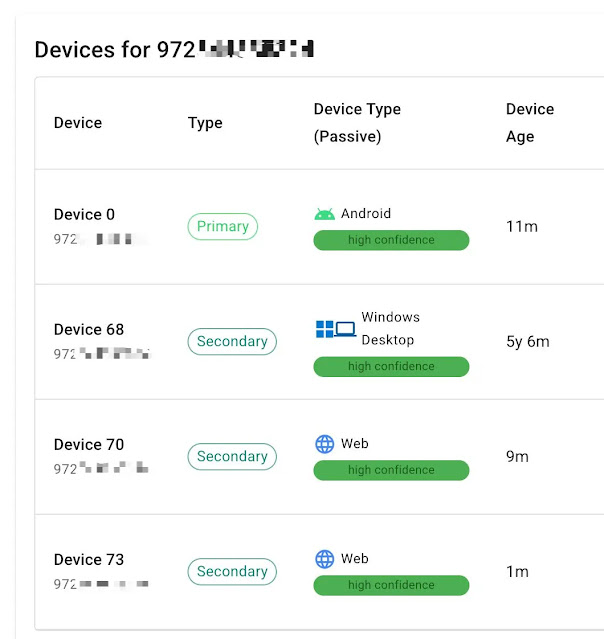

Έρευνα στις αρχές του 2024 από τον Tal A. Be’ery στο WOOT’24 αποκάλυψε διαρροές πλήθους, τύπων και ταυτοτήτων συσκευών μέσω περιόδων σύνδεσης ανά συσκευή με βάση το πρωτόκολλο της Signal.

Αργότερα το ίδιο έτος, οι εισβολείς εντόπισαν συγκεκριμένες συσκευές για εκμεταλλεύσεις. Το 2025, οι Gabriel Karl Gegenhuber et al. στη λεπτομερή λήψη δακτυλικών αποτυπωμάτων λειτουργικού συστήματος WOOT’25: Τα αναγνωριστικά PK με υπογραφή Android αυξάνονται αργά από 0 μηνιαίως, ενώ τα μοτίβα iOS διαφέρουν σημαντικά.

Tal A. Be’ery επαλήθευσε αυτό με προσαρμοσμένα εργαλεία, επιβεβαιώνοντας ότι οι εισβολείς αλυσιδώνουν αυτές τις διαρροές: ανίχνευση λειτουργικού συστήματος, παράδοση ωφέλιμων φορτίων ειδικά για το λειτουργικό σύστημα μη εντοπισμένα.

Η αθόρυβη επιδιόρθωση του WhatsApp

Πρόσφατα, το WhatsApp άλλαξε την εκχώρηση των αναγνωριστικών PK με υπογραφή Android σε τυχαίες τιμές σε όλο το εύρος των 24 bit, εμποδίζοντας αυτό το διάνυσμα. Αυτή η αλλαγή, που ανιχνεύθηκε μέσω εργαλείων παρακολούθησης, σηματοδοτεί μια αλλαγή από την προηγούμενη στάση της Meta, η οποία την απέρριψε ως μη ενεργή.

Ωστόσο, το OTPK παραμένει διακριτό: το iOS ξεκινάει χαμηλά και αυξάνεται κάθε λίγες μέρες, σε σχέση με το πλήρες τυχαίο διάστημα του Android. Τα εργαλεία προσαρμοσμένα μετά την επιδιόρθωση εξακολουθούν να εντοπίζουν αξιόπιστα το λειτουργικό σύστημα.

Αυτό επιτρέπει στις προηγμένες επίμονες απειλές (APT) να χρησιμοποιούν το WhatsApp ως φορέα για κακόβουλο λογισμικό, όπως φαίνεται στις περιπτώσεις λογισμικού κατασκοπείας Paragon. Δεν εμφανίζονται ειδοποιήσεις χρήστη κατά τη διάρκεια των ερωτημάτων, διατηρώντας έτσι τη μυστικότητα.

Οι επικριτές σημειώνουν ότι η διάθεση δεν είχε ειδοποιήσεις ερευνητών, επιχορηγήσεις σφαλμάτων ή ανάθεση CVE, σε αντίθεση με ένα παρόμοιο ζήτημα στο οποίο ένα bounty πληρώθηκε χωρίς CVE. Τα CVE τεκμηριώνουν ζητήματα μέσω βαθμολογιών CVSS, όχι ντροπή. τέτοιες παραλείψεις εμποδίζουν την παρακολούθηση.

Ενώ οι διορθώσεις εξελίσσονται, η πλήρης τυχαιοποίηση σε πλατφόρμες και η διαφάνεια CVE θα προστατεύει καλύτερα δισεκατομμύρια, επιτρέποντας τη συνεργασία της κοινότητας. Οι χρήστες θα πρέπει να περιορίζουν τις συνδεδεμένες συσκευές και να παρακολουθούν τη δραστηριότητα εν μέσω συνεχών κινδύνων.